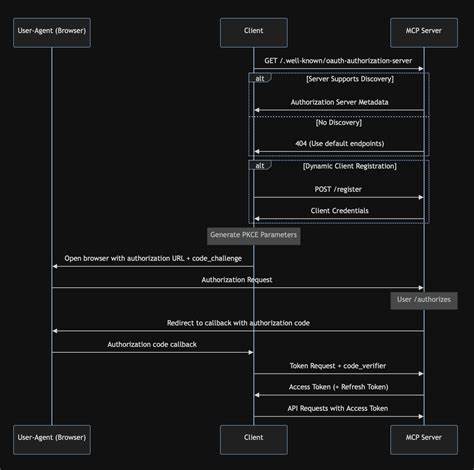

随着互联网安全需求的日益提升,OAuth作为一种授权框架,已经成为保护用户数据和实现安全访问的重要手段。MCP(Model-Controller-Presenter)服务器作为现代软件架构中的一环,越来越多地涉及到用户认证与授权问题。最近,OAuth已正式被纳入MCP规范,但实际的应用和实践案例却相对匮乏,因此许多开发者都在探索如何高效地将OAuth集成到MCP服务器中。本文深入剖析了MCP服务器实现OAuth的关键技术点,结合最新社区讨论和开源项目,旨在为开发者提供详尽的参考与指导。 OAuth协议本质上是一种授权机制,它允许用户授予第三方应用有限访问其资源的权限,而无需直接暴露用户名和密码。在MCP服务器架构中,OAuth的集成涉及用户身份验证、令牌管理、多方交互以及服务端安全策略多个层面。

尽管规范已经发布,但实现细节仍存在不小的挑战,包括如何处理认证回调、令牌刷新、权限范围管理以及服务器与客户端的协同工作等。 在最近Hacker News的一个讨论帖中,有开发者询问是否有人已经成功在MCP服务器中实现OAuth功能。该话题迅速引起众多技术高手的关注,其中一位资深开发者分享了自己在开发ChatGPT连接器时面对OAuth集成问题的经历,并且推出了一个名为mcpauth的开源库,以帮助社区开发者更快速地搭建OAuth功能。这一项目信息得到积极响应,成为许多开发者开始尝试的起点。 另一个值得关注的项目是systemprompt-mcp-server,其内部包含了OAuth 2.1的演示示例。这个项目的示范代码不仅涵盖了OAuth流程的关键步骤,而且验证了OAuth在MCP服务器环境下的可行性。

通过分析和借鉴这些实例,开发者们能够更清晰地理解如何配置OAuth授权服务器,如何管理访问令牌以及如何保证通信的安全性。 在具体实现过程中,开发者需要特别注意OAuth认证的授权码类型、隐式授权类型的适用场景以及PKCE(Proof Key for Code Exchange)的利弊与安全意义。尤其是在MCP服务器中,由于服务端逻辑的封装,如何正确处理令牌的存储和验证、用户会话的维护成为核心问题。借助官方规范和社区贡献的工具,解决这些问题已不再是遥不可及的梦想。 此外,OAuth 2.1版本的出现带来了许多改进,增强了安全性和可用性。比如,弃用隐式授权、强化令牌的使用规范、引入更严格的客户端认证方式。

在MCP服务器实行这些新规,有助于确保整个平台的整体安全性与用户信任度。同时,这也对开发者提出了更新的要求,必须紧跟技术进度,及时调整认证模块以适配最新标准。 安全性方面,部署OAuth时应严防令牌劫持和重放攻击。使用HTTPS加密传输是基本前提,结合JWT(JSON Web Token)等现代安全技术可以提高令牌的验证效率和安全等级。对于服务器端,还应设计合理的权限控制机制,避免用户越权访问敏感资源。 借助社区资源和开源项目,搭建OAuth认证功能的学习曲线得以大幅降低。

新手开发者可以通过逐步研究mcpauth库中的实现细节,理解OAuth的核心理念和实践技巧;而有经验的开发者则能够基于这些工具进行定制开发,满足复杂业务场景下对认证授权的多样需求。 总之,随着OAuth成为MCP服务器认证体系的重要组成部分,开发者们需要不断学习、实验并优化实施方案。面对初次集成时的种种困难,保持耐心,积极借助社区力量,方能顺利推进项目进展。未来,随着更多成熟案例和技术文档的涌现,OAuth在MCP服务器上的应用将更加成熟和普及,为整个生态系统注入坚实的安全保障和用户体验提升。