近年来,随着移动银行和电子商务的普及,安卓平台成为黑客重点攻击的目标。Godfather作为一款新兴的安卓恶意软件,因其创新的虚拟化攻击技术备受安全专家关注。该恶意软件利用虚拟环境伪装真实银行应用,在不被安全机制察觉的情况下窃取用户敏感信息,造成极大风险。本文将从技术原理、攻击过程、危害表现及防护措施等方面,深入解析Godfather的运作机制,帮助广大用户和企业提升应对策略。Godfather恶意软件最初于2021年3月由安全研究公司ThreatFabric发现。经过持续演进,该恶意软件已与2022年底Group-IB研究的版本显著不同。

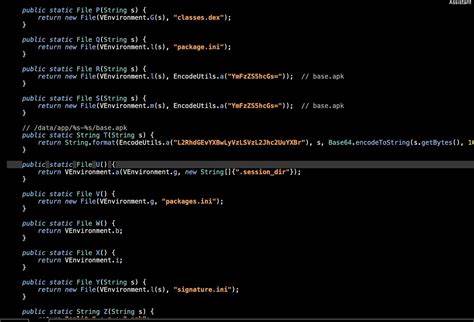

虽同样是银行木马,Godfather引入了创新的虚拟化技术,通过创建隔离的虚拟环境来承载目标银行和加密货币应用,令操作过程完全隐藏在系统之外。2023年底,另一款名为FjordPhantom的安卓恶意软件首次显现类似虚拟化攻击手段,但仅局限于东南亚用户。相比之下,Godfather的攻击范围覆盖全球,涉及超过500款银行、加密货币及电商应用。Godfather的核心优势在于其创建了虚拟文件系统和虚拟进程ID,能够有效模拟真实应用运行环境。通过替换Intent请求和利用StubActivity技术,恶意软件将目标应用包装在虚拟容器中执行,令原生的安卓安全系统无法识别异常。StubActivity作为恶意程序中的空壳Activity,并不具备独立用户界面和逻辑,主要承担容器搭建和引导真实应用执行的角色。

用户启动银行应用时,Godfather通过事先获得的辅助功能权限,截获启动Intent,并将该动作重定向到StubActivity中虚拟化的银行程序。最终用户体验完全仿真真实应用界面,却在不知情的情况下暴露账户信息。值得关注的是,Godfather还整合了开源工具VirtualApp和Xposed框架,用于API钩子技术,实时监控和记录用户操作。其能力涵盖保存账户凭证、密码、PIN码,捕捉触摸事件并截获银行后台响应。此外,恶意软件会在关键时机弹出伪造的覆盖层界面,诱导用户输入敏感信息。例如,伪装成安全验证界面,骗取账户密码,进一步扩大信息盗窃规模。

在偷取数据后,Godfather会将信息传送给远程控制服务器,等待黑客指令。这些指令可能涉及解锁设备、操控UI完成转账支付等操作。攻击期间,为避免用户察觉,恶意软件会展示虚假更新画面或黑屏假象,掩盖异常行为。目前发现的Zimperium报告显示,本次Godfather变种主要针对土耳其部分银行应用进行攻击,研究人员推测其他不法分子或针对不同区域应用发起攻击,威胁不容忽视。从防护角度看,Godfather的虚拟化技术使传统的安全检测更加困难。用户应确保手机系统和应用及时更新,避免安装未知来源或可疑APK文件。

禁用辅助功能权限授予,尤其是针对未知程序的请求。企业层面,需要提升多因素认证、行为分析等安全机制,防止账户被恶意控制。综合来看,Godfather恶意软件代表安卓恶意生态发展新阶段。虚拟化手段复杂隐蔽,攻击范围广泛,严重威胁移动金融安全。用户和安全团队必须加强警惕,深入理解恶意软件运作机制,采取多层次防御措施。唯有如此,才能有效遏制此类高级攻击手法造成的损失。

未来,随着移动支付技术日益普及,类似Godfather的威胁或将更频繁出现。安全厂商应持续研究更加智能化、动态化的防御方案。普通用户也应提升信息安全意识,杜绝安装来源不明的应用,保障自身数字资产安全。