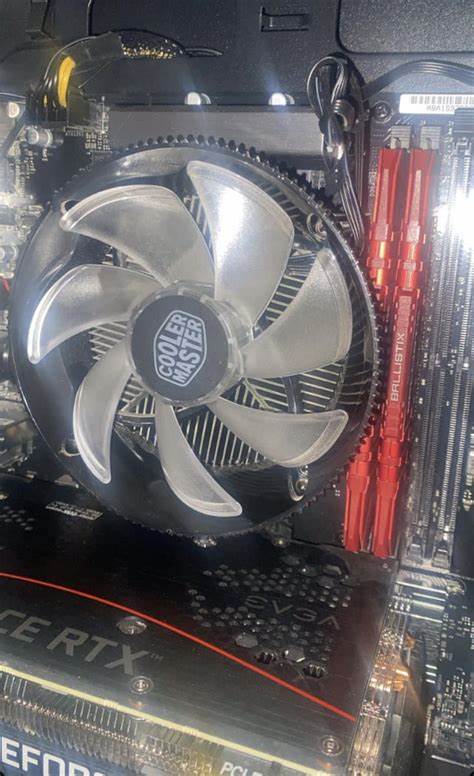

随着虚拟化技术的广泛普及,虚拟机(VM)已成为信息安全分析和软件测试的核心平台。虚拟机可提供便利的隔离环境,方便安全研究员对恶意软件样本进行动态分析。然而,恶意软件开发者也逐渐意识到虚拟化的普及,设计出多种反虚拟化检测机制来识别运行环境,从而避免被分析。CPU风扇的硬件存在性检测,便是这类反虚拟化技术中的典型代表之一。恶意软件运行之前通常会发起各种硬件探测,试图确认自身是否运行在虚拟机内,它们会调用Windows管理规范(WMI)查询诸如Win32_Fan等类,判断CPU风扇是否真实存在。如果未能检测到CPU风扇,恶意软件往往会选择沉默或直接退出,阻止分析行为。

这种反侦察策略给安全分析工作带来了不小的挑战。本文将深入介绍如何伪装CPU风扇信息,使虚拟机能够误导恶意软件,顺利激活其代码逻辑,帮助研究人员更好地理解威胁行为。首先,理解CPU风扇信息的读取机制极其关键。Windows系统中的Win32_Fan WMI类实际上依赖于系统管理BIOS(SMBIOS)中的相关数据结构来返回硬件风扇信息。SMBIOS通过一组预定义类型的数据块描述主板和硬件组件,其中第27号结构类型对应“Cooling Device”,即冷却设备,包括CPU风扇等信息。恶意软件通过调用WMI接口,实际读到的是系统SMBIOS中类型27的条目信息。

可通过Linux系统下的dmidecode工具读取这部分数据,显示温度探头句柄、风扇类型、状态、转速和描述信息等。正是利用这一原理,可以借助修改或添加虚拟机SMBIOS条目,实现向虚拟机注入伪造的CPU风扇数据。以Xen虚拟化环境为例,其传统配置文件不支持直接覆盖所有SMBIOS结构,只允许覆盖有限的几类条目。虽然27号类型未被官方支持,但通过社区开发者提交的补丁,可以增强hvmloader对27号(以及28号温度探头)的支持。该补丁允许在配置文件中指定自定义的二进制SMBIOS数据文件,并将冷却设备条目和其对应的温度探头条目完整注入虚拟机环境。制作SMBIOS二进制文件需要注意结构尺寸前置写入,27号结构体长度为24字节(十六进制0x18),28号结构体长度为41字节(0x29),二者均需按小端格式将尺寸信息放置于结构内容之前。

通过dmidecode获取物理主机原始条目数据作为参考和基础,可保证注入结构完整合规,避免虚拟机启动后因结构错误而无法识别。修改配置文件指定smbios_firmware参数为该二进制文件路径后,再启动虚拟机,成功通过WMI查询确认Win32_Fan类数据已被正确加载,CPU风扇信息真实存在。对比未注入时“无实例可用”的错误响应,验证了注入方法的有效性。更值得一提的是,温度探头结构(SMBIOS 28号类型)也是必不可少的,否则即便冷却设备条目存在,WMI依旧无法完全返回有效数据,因为风扇信息依赖于温度探头的句柄进行关联。该细节往往被研究者忽视,导致伪装方案半途而废。在QEMU/KVM环境中则相对友好许多。

QEMU支持通过-smbios命令行参数直接加载原始SMBIOS数据文件,无需对二进制文件做额外尺寸预置处理,极大简化操作流程。libvirt同样允许通过qemu:commandline动态传入SMBIOS文件路径,便于灵活调试。此外,将物理主机SMBIOS数据整体读取后用于虚拟机,也是一种简单粗暴但有效的方式。然而需要提防物理环境与虚拟化环境间的差异带来的潜在兼容问题。CPU风扇伪装不仅对于绕过恶意软件反分析检测意义重大,更反映了安全对抗中虚拟机环境的复杂性和多层面。除CPU风扇外,Win32_CacheMemory、Win32_VoltageProbe等多个WMI类也为恶意软件提供虚拟机检测依据,未来伪装手段可进一步扩展覆盖这些硬件条目。

从技术实现角度来看,利用SMBIOS数据结构进行硬件信息模拟,兼具底层与系统层联动特性,隐蔽性强,可极大降低DLL注入修改之类的检测风险,提升反向分析效率。总之,为了让虚拟机更加“真实”,满足现代恶意软件的反侦察需求,定制并注入完整的SMBIOS风扇与温度探头条目无疑是一条行之有效的路径。该过程虽需对SMBIOS规范及虚拟化平台配置有较深理解,但整体方案通用性强,创意与实用兼备。希望未来能见到更多工具和方案简化该流程,助力安全业界迎接更复杂的威胁挑战。