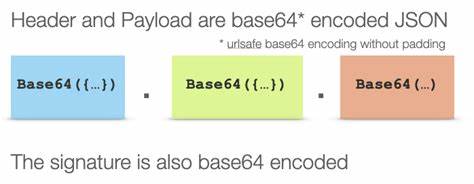

随着现代互联网应用对用户身份验证和信息交换的需求日益增长,JSON Web Token(JWT)作为一种轻量、灵活的标准,被广泛应用于各种分布式系统与API身份认证中。虽然JWT提供了标准化的数据安全传递机制,但库的设计实现质量直接决定其安全性和可靠性。一个设计不当的JWT库可能导致严重的安全隐患,甚至被黑客攻击利用,造成数据泄漏或权限滥用。2024年,JWT安全领域不断发展,新的攻击方式层出不穷,库作者与使用者都需保持警惕并采用最佳安全实践。本文将带领大家从技术角度深入了解如何设计一个安全的JWT库,助力开发者构筑安全、稳定的授权与身份验证体系。设计安全的JWT库的首要步骤是彻底禁用“None”算法。

早期JWT标准允许使用无签名的None算法,这意味着未经签名的令牌也能被认证系统接受,极大增加了令牌被伪造的风险。作为库默认行为,禁用None算法是防范此类攻击的根本保障。同时,在设计时应强制开发者明确选择特定的签名算法,而非盲目信任令牌头部中声明的算法信息。令牌头部的算法声明十分容易被篡改,攻击者利用这一点可发起算法混淆攻击,绕过验证机制。因此,安全的库应要求用户在配置阶段显式指定允许的签名算法列表,将令牌验证绑定到预先信任的算法范围,不再依赖传入令牌中的值。这一策略不仅降低错误配置的概率,同时有效抵御算法欺骗带来的安全风险。

正确解码和验证JWT令牌是确保数据完整性与真实性的关键环节。设计时应避免提供单独的解码接口让用户可以轻易地绕过验证流程。简而言之,解码应是验证过程的不可分割部分,任何解码操作前必须完成真实性和安全性校验。仅对令牌内容进行编码解析而不验证签名,可能导致应用错误地接受伪造或过期令牌,造成权限控制混乱或安全漏洞。有效设计中,解码和验证应被封装为一个原子操作,开发者默认使用安全流程,降低误用风险。另一个不可忽视的安全设计重点是针对验证失败的处理逻辑。

库应保障验证异常不会被忽略或悄无声息地返回错误标志,而应立即抛出异常供调用者处理或记录。这种“失败即异常”的策略可避免因错误检查疏忽导致恶意令牌悄然通过,确保安全事件被立刻察觉。未妥善处理验证错误的库极易引发安全事故,尤其在大规模系统中安全隐患影响深远。JWT的时间戳声明如exp(过期时间)、nbf(生效时间)及iat(签发时间)是防止令牌被反复滥用,保障令牌有效性的重要机制。一个安全的JWT库应当默认严格校验这些时间相关声明,拒绝任何过期、尚未生效或时间异常的令牌。生成令牌时,最好强制要求包含过期时间,避免无期限有效的长寿令牌带来风险。

此外,时间校验需支持一定的时间偏差容忍,适应分布式系统中常见的时间同步问题。密钥安全是保障JWT签名不可破解的核心。设计JWT库时必须明确实施强密码策略,避免使用简单易猜的密钥。强复杂度的密钥能有效抵御暴力破解与字典攻击,进而保护令牌安全。因JWT签名依赖于密钥的机密性,其被泄露或过于简单都可能导致攻击者伪造合法令牌。开发者应通过库提供的密钥生成和验证机制,确保密钥长度、字符组合及存储方式均符合最佳安全标准。

另一个关键点是依赖底层成熟的加密库实现签名与验证。重用操作系统或主流语言自带的加密模块,如OpenSSL、BouncyCastle,能兼顾性能和安全性,避免自定义实现可能带来的安全漏洞。安全领域已验证的第三方加密库,在算法实现、抗攻击能力和稳定性方面更具保障。简单、清晰的代码设计也是确保JWT库安全的重要保障。复杂代码逻辑容易引发理解误差与漏洞,保持代码简洁易审计能提升整体安全性和维护效率。库设计应遵循“做一件事,做好它”的原则,避免引入过多无关功能和奇技淫巧,降低安全风险。

参考社区通用的设计模式和安全规范,有助于打造高质量代码基线。综上所述,设计安全可靠的JWT库需要在签名算法选择、验证流程、异常处理、时间声明校验、密钥强度和加密依赖以及代码简洁性等方面全面把关。安全设计应最大限度消除配置与使用误区,通过稳健的默认行为和严格的安全限制,保障开发者难以走捷径犯错。未来JWT理论与应用还将不断演进,持续关注安全动态,及时更新设计理念与实现方案,是保持JWT安全防护领先的重要策略。对于想要深入理解和实践JWT安全技术的开发者,建议结合专业安全实验环境,模拟攻击与防御场景,亲自体验安全威胁与防御效果,强化实际技能。安全是开放体系内多方共同承担的使命,但通过库设计方的积极主动,能大幅降低使用者误操作几率,筑牢身份验证和数据传输的信任基石,成为互联网安全生态不可或缺的守护力量。

。