在当今软件开发领域,开源包的依赖关系日益复杂,伴随着便利而来的却是严峻的安全威胁。近期,NPM生态中爆发了一场史无前例的供应链攻击事件,超过500个包受到了名为"Shai-Hulud"恶意软件的感染,其中备受开发者欢迎的@ctrl/tinycolor包也名列其中。该恶意软件不仅具备高级的自我传播能力,还能够窃取多云环境的关键凭证,给整个前端及后端开发生态带来了巨大风险。 该攻击事件引发了业界对NPM供应链安全的广泛关注。@ctrl/tinycolor作为每周下载量破千万级别的关键库,其安全问题足以引发连锁反应,牵动数百万开发者和企业的项目安全。恶意软件通过被劫持的postinstall脚本在依赖包被安装时悄然执行,利用Node.js的环境变量与OS信息,实现对AWS、GCP、Azure等云平台凭证的广泛搜索和窃取。

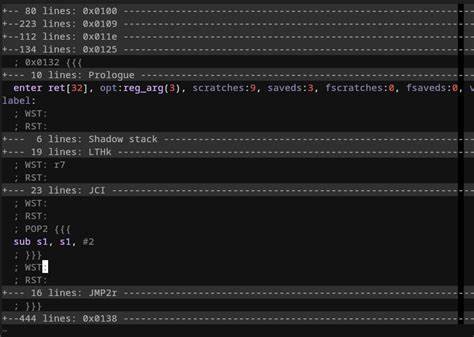

攻击者通过定制化的Webpack打包脚本,将模块化恶意代码隐藏在体积超过3.6MB的bundle.js中,使检测变得异常复杂。 此次入侵的核心技术之一是自我复制的传播引擎。攻击代码调用npm registry API,查询维护者拥有的多达20个包,并强制发布带有恶意代码的补丁版本,形成一种递归的感染链,带来的后果是受污染的包数量呈指数级增长。这种攻击方式不仅使单一项目受害,更扩大到整个生态系统,严重破坏开发者信任。 令事件更加危险的是恶意软件具备多云环境的凭证收集功能。它巧妙利用TruffleHog等开源工具,根据高熵密钥特征扫描文件系统,同时访问环境变量获取诸如AWS_ACCESS_KEY_ID、GITHUB_TOKEN、GOOGLE_CLOUD_KEY等敏感数据。

针对不同云服务平台,攻击模块还专门调用AWS SDK、Google Cloud Secret Manager API,有针对性地窃取安全密钥和服务账户信息。 在持久化方面,攻击者通过劫持GitHub Actions,植入名为"shai-hulud-workflow.yml"的恶意工作流文件,该文件被设置为在代码推送时触发,自动将所有仓库密钥信息通过双重base64编码后发送到攻击控制服务器,实现隐蔽持续的秘密数据泄露。此外,攻击者还通过强制合并恶意分支,确保恶意代码可以持续演化且难以被移除。 数据渗漏采用公开GitHub仓库的形式,创建名为"Shai-Hulud"的公开仓库,存储从受害者系统收集到的凭证和敏感环境变量。这种方式利用GitHub本身的高可用性和可信度,规避了传统安全检测,令事态更加严重。研究人员指出,这种公开泄露行为可能导致二次攻击,任何恶意用户都可以无障碍访问泄露数据。

安全分析机构通过模拟恶意包安装执行过程,利用StepSecurity Harden-Runner对恶意脚本的实时监测,成功捕获了异常的API调用和网络行为,为事件提供了详细的行为检测依据。监测结果显示,正常的npm包安装不应产生如GitHub API调用、云服务秘密管理API请求或外部curl命令,这些异常行为成为识别潜在入侵的关键线索。 对于受到影响的开发者和企业,迅速识别并卸载受感染的包是首要措施。排查植入恶意代码的文件如bundle.js可以通过文件哈希进行精准定位。对GitHub仓库中的恶意GitHub Actions工作流文件及时清除,删除相关恶意分支,也有助于切断攻击者的后门渠道。 最重要的是全面更换所有相关的访问凭证,包括但不限于GitHub访问Token、NPM自动化发布Token、AWS IAM密钥、Google云服务账户密钥以及任何CI/CD管道中的秘密。

由于恶意软件针对多云密钥进行了大规模窃取,任何被怀疑泄露的凭证都必须强制旋转,并且增加多因素认证和权限最小化策略以降低风险。 云平台的安全审计同样关键,云审计日志需要详细分析针对秘密管理服务的访问事件,排查异常操作与访问模式。利用AWS CloudTrail和Google Cloud日志识别非预期的GetSecretValue、ListSecrets等API调用,有助于确定事件影响范围,针对特定的用户和资源展开更进一步的调查。 网络层面,阻断已知的外部控制服务器地址如webhook.site域名,监控并警报针对该域名的出站流量,是防止数据进一步外泄的重要防护措施。与防火墙、入侵检测系统配合实施黑名单策略,构筑多重防线。 企业应对供应链安全威胁需提升整体安全成熟度。

通过引入StepSecurity Harden-Runner等运行时安全监控工具,能够在CI/CD阶段实时检测异常行为,避免恶意包在构建流程中蔓延。同时,实施包版本的冷却期策略,避免盲目升级导致遭遇新发布的恶意版本。 供应链安全亦离不开持续不断的威胁情报支持和快速响应体系。利用自动化工具实时追踪已知恶意包和相关IOC指标,比如恶意文件哈希、可疑API调用和网络连接,有助于将安全事件控制在萌芽阶段。StepSecurity威胁中心等平台,为企业提供了丰富的攻击情报和处置指导,增强防御能力。 本次事件警示开发社区,传统的包管理与依赖机制中存在巨大隐患,恶意者正不断演进攻击方式,以自动化、自我复制为特征的新型供应链攻击将对开源生态形成长期威胁。

开发团队及安全人员需提升敏感凭证管理意识,避免将密钥存储于代码库和环境中对外开放,从根本上阻断攻击路径。 在未来,应加强开源包供应链的治理,推广安全签名验证机制,业界通用的软件物料清单(SBOM)标准以及更加细致的权限分离策略将成为重要防御手段。跨供应链的协作与信息共享也不可或缺,促进第一时间发现和遏制恶意包传播,保障生态系统整体的健康与安全。 Ctrl/tinycolor和其他受波及的40多个NPM包的被攻陷,暴露了开源家底的脆弱。此次事件的影响范围远远超出某一个个体项目,提醒整个业界必须加强对供应链安全的重视。只有通过技术创新、管理规范和社区协作,才能有效抵御未来更加复杂的供应链攻击,守护全球软件开发产业的安全基础。

。