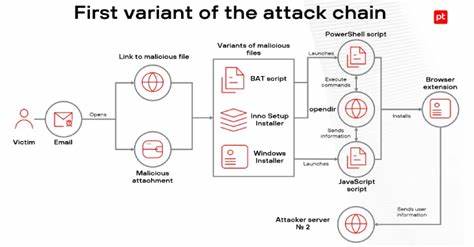

随着互联网的普及,浏览器扩展成为提升用户体验和工作效率的重要工具。然而,恶意浏览器扩展的出现却带来了严重的网络安全隐患。2025年初以来,一场名为“Operation Phantom Enigma”的复杂网络攻击活动在拉丁美洲多国展开,导致超过722名用户中招,尤其集中在巴西、哥伦比亚和墨西哥等国家。该事件暴露了恶意扩展如何借助多阶段攻击手法窃取用户敏感信息,给个人和企业带来巨大风险。攻击的起点通常是一封伪装精良的钓鱼邮件,邮件内容多以发票等财务相关文件为幌子,诱导收件人点击内嵌链接或打开附件。一旦用户中招,附件中的批处理脚本会启动后续流程,下载并执行PowerShell脚本。

该脚本具备识别虚拟化环境的能力以及检测“Diebold Warsaw”等安全插件的功能,显示攻击方有针对性地规避安全防护。Diebold Warsaw是由巴西本地公司GAS Tecnologia开发的安全插件,主要用于保护银行和电商领域的线上交易。攻击者利用绕过这一安全措施的技术,极大提升了成功盗取银行认证信息的可能性。恶意PowerShell脚本不仅会禁用Windows的用户帐户控制(UAC),确保后续活动不被阻碍,还会将自身持久化,使其在系统重启后自动运行。此外,脚本会与远程服务器保持通信,等待进一步命令指令。攻击中使用的恶意浏览器扩展支持安装于多款主流基于Chromium内核的浏览器,包括Google Chrome、Microsoft Edge和Brave。

通过修改Windows注册表中的扩展安装策略,恶意扩展能够在用户不知情的情况下自动安装,执行窃取数据的JavaScript代码。值得注意的是,针对巴西最大银行之一——Banco do Brasil的网页,恶意扩展能截获用户的身份认证Token,并向远程服务器发送请求,接收显示伪装加载界面或恶意二维码的指令。这种利用社交工程与技术手段结合的攻击模式,极大地提升了钓鱼成功率和隐蔽性。网络安全专家指出,攻击链条中还包含了通过Windows Installer和Inno Setup安装程序投递恶意组件的变种,显示攻击方具备先进的变换策略,能够针对不同环境制定多样化攻击方案。更令人警惕的是,钓鱼邮件部分直接来源于被攻陷的企业服务器,增强了邮件的可信度,使受害者误以为邮件传递来自可靠的业务伙伴或内部部门。这一策略体现出攻击者不仅关注普通用户,也试图通过入侵企业邮件系统放大攻击影响。

此次事件的调查还揭露了攻击者维护一个公开的辅助脚本目录,目录中包含丰富的恶意代码和链接参数,彰显出其高度组织化和技术成熟的网络犯罪特征。专家提醒,随着恶意浏览器扩展攻击的愈演愈烈,用户应警惕任何来源不明的邮件附件和链接,尤其涉及财务发票和支付请求的内容。确保浏览器和操作系统始终保持最新状态,部署功能完善的安全防护软件,能有效减少感染风险。对于企业来说,加强员工网络安全培训,实施多因素认证,监控异常网络活动并快速响应,是防范此类高级持续威胁的重要手段。此次袭击反映了网络犯罪技术的不断升级,攻击者利用合法工具如PowerShell和合法的远程管理软件来隐藏恶意行为,显示出传统防护措施面临严峻挑战。只有通过跨领域合作和持续技术创新,才能有效遏制恶意浏览器扩展带来的安全威胁,保障用户和企业的数字资产安全。

在数字化加速推进的时代,网络安全的重要性日益凸显。拉丁美洲此次事件为全球敲响警钟,提醒所有互联网用户和安全从业人员,不能忽视浏览器扩展这一潜在的安全风险点。随着更多信息的披露,未来可以期待相关安全厂商和政府部门联合发布更完善的防御和响应方案,构建更加坚固的网络安全防线。