在隐私和数据泄露事件频发的当下,越来越多用户寻求替代传统Pastebin的安全方案。零知识pastebin替代方案通过在客户端完成加密,确保服务器只存储密文,从而显著降低明文泄露风险。采用AES-256-GCM作为对称加密算法可以在保证机密性的同时提供消息认证,适合用于短文本或大块数据的安全共享。本文将深入分析实战中的设计思路、Web实现要点、常见陷阱与运维可靠性建议,帮助构建既安全又可用的零知识粘贴服务。 零知识模式的核心在于密钥从未传输到服务器。生成密钥并在浏览器端完成加密后,客户端将密文、随机生成的初始化向量和可选的参数(例如派生盐)上传到后端,后端仅负责持久化和按请求返回数据。

真正的零知识要求服务器对解密密钥毫无认知,甚至无法通过日志或数据库推断明文内容。为了实现这一点,通常采用两种常见的密钥管理方式:基于随机密钥的直接共享和基于口令的密钥派生。前者适合一次性分享,通过将密钥编码到分享链接中实现免密码访问;后者适合用户记忆或需要多人通过口令访问的场景,但必须借助强健的密钥派生函数来抵抗暴力破解。 选择AES-256-GCM的原因与特性值得明确。GCM是带有认证功能的分组密码模式,能同时提供机密性和完整性校验。GCM的认证标签能够发现篡改或解密失败的情况,避免静默错误解密带来的隐患。

对于现代浏览器而言,Web Crypto API提供了高效且受操作系统支持的AES-GCM实现,能够利用硬件加速,性能优越。同时GCM对初始化向量的要求也很明确:推荐使用12字节随机IV并确保每次加密同一密钥时IV唯一。重复使用IV会导致严重的安全破坏,因此在架构中必须严禁IV重复。 实现流程在前端通常如下:生成对称密钥或从口令派生密钥;生成随机IV;使用TextEncoder将文本编码为字节数组;调用SubtleCrypto.encrypt与AES-GCM算法进行加密;将输出的密文与认证标签、IV和必要的元数据进行打包并以Base64URL或二进制友好的形式编码上传。若采用口令派生,应在客户端使用强力的KDF,例如Argon2或PBKDF2(结合高迭代次数和足够的盐),对口令进行多次迭代派生出256位密钥。对于浏览器端兼容性,PBKDF2在大多数环境中原生可用,但Argon2更能抵抗GPU加速暴力破解攻击,值得用WebAssembly实现作为增强选项。

分享方式设计直接影响安全与易用之间的平衡。将密钥放在URL片段(即#后面的部分)是一种常见做法,原因在于URL片段不会在HTTP请求中发送到服务器,从而保证服务器只能看到密文所在的路径或ID,而不能看到解密密钥。分享链接示例可以为https://example.com/paste/abcdef#gHIjkLmNo,其中abcdef是服务器上存储密文的ID,#后面的部分包含用于解密的密钥或口令派生参数。用户打开链接时,客户端从URL片段读取密钥并在本地对密文进行解密。需要注意的是许多浏览器或应用在历史记录、剪贴板或第三方应用中可能意外泄露片段内容,应该在产品说明中提醒用户对分享链接的保密要求并提供一次性销毁或短期过期机制。 无服务器端密钥意味着服务器无法提供传统的搜索或全文索引功能,因为索引需要明文或可被搜索的加密索引结构。

若确有索引需求,可以考虑在客户端生成可搜索的布隆过滤器或可搜索加密索引,但这类功能会显著增加复杂度并可能降低隐私保证。另一种折衷是仅允许基于ID的直接访问,结合到期时间、访问计数和简单的标签元数据(例如语言、大小级别)以便用户体验,同时确保最小化收集的元信息。 安全注意事项必须贯穿实现与部署过程。客户端加密并非万能,攻击面仍然存在。前端代码可能被篡改或通过第三方脚本窃取密钥,因此要严格控制页面资源加载,使用内容安全策略、子资源完整性和可信的CDN,避免引入不受信任的第三方库。跨站脚本(XSS)是最大风险之一,一旦攻击者能在页面内执行任意脚本,便能读取内存中密钥或拦截加解密流程。

应尽量避免在同一域名下托管用户可写内容,细化HTTP Only和Secure标志的cookie策略,并对用户上传的HTML或脚本进行严格过滤。 键派生与随机密钥生成也须谨慎。若允许用户输入口令作为解密凭证,必须要求密码强度并在客户端采用合适的KDF。PBKDF2可通过遍历次数提高计算成本,但在硬件加速环境下仍可能被快速破解。Argon2在设计上对内存硬化,对抗GPU/ASIC更有效,但浏览器原生并不支持,可使用WebAssembly实现。除KDF之外,应在每次派生时使用唯一盐,盐与参数可以与密文一并存储在服务器上,因为盐不必保密。

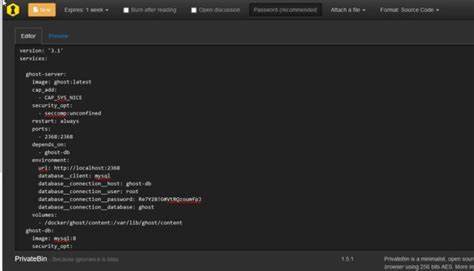

关于随机性,密钥和IV的生成必须依赖于安全的伪随机生成器,例如window.crypto.getRandomValues,避免使用Math.random或其他不可预测源。IV长度推荐12字节(96位),这是GCM算法的最佳实践并能降低复杂度。需确保每次加密操作生成新的IV,否则GCM的安全性会被破坏。认证标签长度常见为128位,Web Crypto默认通常是128位,能为消息完整性提供足够保障。 部署层面的可用性和抗毁性同样重要。你可能会遇到如用户截图中所示的连接错误或服务器返回503 Service Unavailable的情况,表明服务临时不可用或过载。

为降低单点故障风险,可以考虑多区域部署、使用对象存储与CDN缓存密文片段、以及无状态后端以便水平扩展。因为服务器仅保存密文,缓存和CDN不会引入新的机密性风险,但要注意缓存策略不要把含有解密键的内容放入公共缓存。重试机制和友好的错误提示能提升用户体验,但在网络不可达时用户仍可保留客户端密钥并稍后重试上传。 处理滥用和流量分析也是设计中不可忽视的一部分。零知识服务虽保护明文,但不影响流量指纹化和日志分析,攻击者或执法方仍可以通过访问频率、IP地址和时间戳推断活动模式。最小化日志保存、启用访问速率限制、在适用场景下提供Tor或匿名访问选项可以减轻部分风险。

对于公开服务,滥用检测必须平衡隐私和合规需求,例如对明显的垃圾内容或违法材料进行自动化检测,只在服务器侧进行元数据和模式分析,而不触碰密文内容本身。 易用性设计不应被安全需求彻底牺牲。自动复制密钥、提供一次性查看或自动销毁选项、以及清晰的到期时间设置能够大大提升用户满意度。对于非技术用户,建议提供直观的分享推荐,例如将长密钥以可读短码封装并在客户端引导用户如何将完整链接安全发送。删除和到期策略可以在服务端实现,但必须保证即便密文被永久保留,没有密钥的第三方也无法恢复明文。 法律与合规角度需谨慎评估。

零知识服务可能被用于合法隐私保护,也可能被滥用于规避法律。运营者应制定清楚的使用政策,并在可行范围内配合合法合规要求。由于服务不会保存明文,响应执法请求时只能提供有限信息,如存储的密文、元数据和访问日志。为减少法律纠纷风险,应在服务条款中明确说明数据处理原则与可见元数据范围。 性能优化方面,客户端加密对CPU有一定开销,但使用现代浏览器的Web Crypto API通常足够快,尤其是对小文本。对于大文件或长文本,可以采用分块加密,每块使用独立IV并维护块级索引,既支持流式上传也便于部分下载。

分块方案需在设计中保证块与块之间不能被重放或篡改,通常将全局序列号或块计数纳入AAD(附加认证数据)以增强完整性校验。 在实现细节层面,错误处理与用户提示至关重要。解密失败应明确提示可能的原因,例如密钥错误、密文损坏或过期。避免显示技术细节导致用户困惑,同时提供导出日志和调试模式供高级用户分析问题。前端应妥善管理内存,尽量在不再需要时用安全方式清零敏感数据,避免长时间驻留在浏览器内存或被其他标签页读取。 最后,开源与审计会显著提升信任度。

将客户端加密逻辑、KDF参数和关键实现开源,允许社区或第三方安全审计,可以发现潜在的漏洞并增强用户对系统隐私承诺的信任度。安全并非一次性工作,而是持续的过程,需不断评估新出现的攻击手法与加密最佳实践,及时调整参数和实现。 总结来看,基于客户端AES-256-GCM的零知识pastebin替代方案在保护机密性与提供用户可控的分享方式方面展现出明显优势。通过确保密钥不离开用户端、采用强随机源与合适的KDF、在前端实现可靠的加密流程并辅以严密的前端安全策略与后端可用性设计,可以在实际产品中实现高度的隐私保护与良好的用户体验。运营者应同时关注滥用防范、法律合规与长期维护,推动开源审计和透明化实践,从而为用户提供值得信赖的安全共享平台。 。