随着网络安全防护技术的发展,内容安全策略(Content Security Policy,简称CSP)逐渐成为网站防御跨站脚本攻击(XSS)和代码注入的重要手段。特别是基于Nonce(一次性随机数)的CSP机制,广受开发者青睐,因为它能够显著提升脚本执行的安全性,只有带有符合服务器随机生成Nonce的脚本标签才能被浏览器执行。然而近期研究发现,结合浏览器的磁盘缓存(Disk Cache)机制,攻击者可以利用一定条件绕过这种基于Nonce的限制,从而引发严重的安全隐患。本文将详细剖析Nonce CSP与磁盘缓存的交互原理,具备实战价值的绕过方法,及其带来的潜在威胁和应对策略。 内容安全策略(CSP)是指网站通过HTTP响应头或HTML meta标签向浏览器声明允许执行的资源来源,从而限制页面内容的执行风险。作为其中一种实现方式,基于Nonce的CSP通过为每次页面加载生成唯一的随机数字(Nonce),并将该值注入到script标签,实质上限制只有匹配该Nonce的代码能执行。

正常情况下,由于Nonce的即时性和唯一性,攻击者难以预知或复用这一标识,确保了注入脚本无法成功执行。 但是,Nonce的“只用一次”特性在实际应用中面临缓存机制的挑战。当页面内容含有固定的Nonce值被浏览器缓存时,即便服务器端重新生成了新Nonce,客户端可能仍从缓存返回旧版本的页面。结合HTML注入漏洞,攻击者有机会通过巧妙设计的步骤,首先利用HTML注入的样式或链接标签,巧妙地通过CSS选择器解析并泄露旧页面中隐藏的Nonce信息。 值得注意的是,传统思路认为Nonce属性因其安全特性,在浏览器中不会公开暴露,CSS选择器也无法直接访问。研究发现,CSP中关键的Nonce值同样会存在于页面meta标签的content属性中,并且这些属性并不受同样的隐私保护限制。

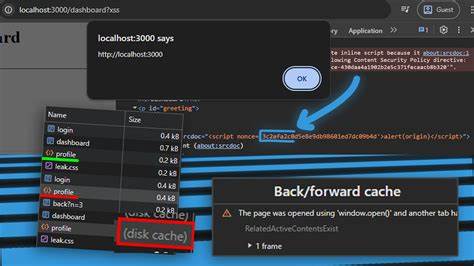

攻击者可以通过构造复杂的CSS匹配规则,让浏览器对页面中特定片段发起资源请求,如动态请求背景图片,间接判断Nonce中字符序列的存在及排列顺序,从而完成Nonce的重构。 这一过程需要解决样式叠加优先造成的请求被覆盖的问题。采用CSS变量替代传统背景图请求,将多个匹配请求叠加在同一个元素的背景属性中,能够确保所有匹配请求被触发,从网络请求中收集到完整的Nonce片段。随后再利用合并算法分析序列重组成完整Nonce字符串。 此时攻击者已掌握可复用的Nonce值,但挑战在于,单纯刷新页面将产生新的Nonce,导致原先泄露的值作废。这里磁盘缓存(Disk Cache)机制发挥了关键作用。

磁盘缓存区别于普通内存缓存,它存储了页面的完整响应体及资源,且不依赖服务器实时验证。通过制造浏览器进入“后退/前进缓存”(bfcache)的特殊条件,使页面加载失败回退到磁盘缓存状态,浏览器显示已缓存的旧页面,同时仍会执行页面内的JavaScript逻辑请求最新数据。 这种状态下,页面的HTML体保持旧有Nonce不变,而异步请求如fetch请求可以获取并替换新的恶意代码载荷。利用登录接口的CSRF漏洞,攻击者可在已登录上下文内,修改用户cookie以控制fetch接口返回的注入恶意内容和payload。结合磁盘缓存的不刷新策略,完成步骤后再触发浏览器回退加载,即可令带有旧Nonce的页面加载成功注入恶意脚本,绕过CSP执行限制,实现对用户界面的跨站脚本攻击。 在实战中,攻击者通过构造跨站请求伪造(CSRF)表单,向目标网站提交定制登录请求,修改用户身份信息及关联的恶意脚本。

特殊设计的页面导航操作控制窗口位置和历史记录,通过有技巧的跳转和回退操作配合磁盘缓存策略,让攻击流程无须用户手动交互,提升自动化攻击效率。此手法甚至可以在攻击结束后,通过meta标签自动刷新回攻击者控制页面,实现持续攻击链的完整闭环。 除了发现浏览器缓存分区策略(Cache Partitioning)导致的缓存隔离问题,攻击者还会通过添加不同的URL参数区分缓存版本,绕过缓存冲突,确保旧Nonce页面和新脚本载荷分别与缓存键关联,形成精妙配合。这个细节表现了现代浏览器缓存机制的复杂性与安全盲点,并且反映出前端缓存与安全策略设计的紧密联系。 该攻击链为开发者和安全研究人员敲响警钟。传统的基于Nonce的CSP虽然在防御静态XSS有效,但在面对动态缓存场景及异步数据拉取的综合环境中仍存在截断风险。

建议在实际部署时结合严格的缓存控制头,避免页面带有有效Nonce的HTML被长时间缓存。并应采用双重验证机制,防止CSRF攻击导致的身份或权限伪造。 此外,加强对HTML注入点的严格输入校验和消毒,是堵塞此类攻击链的首要环节。对于动态数据插入,推荐采取内容转义以及合适的上下文隔离,减少DOM注入风险。亦可采用CSP的严格style-src配置,限制样式注入进一步限制信息泄露渠道。 随着浏览器缓存技术和安全策略的持续演进,安全防护面临的新挑战呈现多面化趋势。

Nonce CSP绕过利用磁盘缓存的发现提醒我们,单一安全机制无法保障绝对安全,综合安全设计与多层防御是未来网络安全建设的重要方向。对于安全研究者而言,深入理解浏览器缓存、CSP执行机制及脚本注入方式仍是持续探索的重点课题。 总体来看,通过对Nonce CSP与浏览器磁盘缓存交互的深入研究,更清晰地揭示了当今复杂网页架构下,缓存与安全策略间的相互影响,推动业界对防御方法与缓存管理策略的优化升级,加强网站的安全韧性。只有不断适应和完善策略,才能有效应对日益复杂的网络威胁环境,保障用户安全和数据完整。