在现代云原生架构中,Kubernetes作为容器编排的主流平台,广泛应用于各类生产环境,支撑着分布式应用的高效运行与扩展。然而,容器镜像管理一直是运维与开发团队挑战的重要环节。随着镜像来源的多样化,如何保障镜像拉取的稳定性、提升镜像访问效率并降低外部依赖,成为优化Kubernetes环境中容器镜像策略的关键。自动化改写容器镜像引用技术恰好满足了这一需求,成为提升集群镜像管理智能化水平的重要手段。 本文将深入探讨Kubernetes中自动重写容器镜像引用的原理、实现方式及实际应用场景,帮助读者理解并运用这一技术以优化镜像拉取流程。 容器镜像引用在Kubernetes中主要以Pod定义中的image字段体现,用户通常直接引用Docker Hub、Google Container Registry、Quay.io等公共或私有镜像仓库。

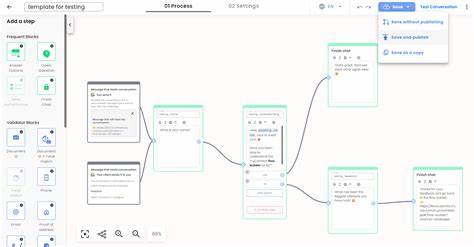

受限于这些外部仓库的稳定性、访问速度以及安全合规要求,企业常希望通过代理缓存、拉取加速等方式实现镜像访问的本地化或优化。 传统的做法需要在CI/CD流程中手动更改镜像标签或地址,增加运维复杂度且容易出错。自动化改写镜像引用的技术,通过部署在Kubernetes集群中的Mutating Admission Webhook,实现Pod创建和更新请求时拦截并动态调整镜像地址,从而极大降低人工干预成本,提升系统灵活性与安全性。 自动改写机制基于用户配置的规则(RegistryRewriteRule),这些规则通过正则表达式匹配要替换的镜像前缀或路径,并结合替换模板将镜像地址重写成指定的缓存仓库地址。规则可以针对不同命名空间、Pod标签进行条件限制,实现精准控制镜像代理策略。 以AWS ECR的Pull Through Cache为例,企业能够将Docker Hub上的镜像镜像缓存到ECR中,自动重写后的镜像引用指向ECR缓存仓库,从而减少对外部Docker Hub的直接访问,提升镜像拉取速度,并降低网络抖动和故障风险。

此外,规则中还支持对默认值的处理,如处理无显式仓库域名的镜像引用,将其统一重定向到缓存仓库,实现镜像地址规范化管理。 强大的规则配置体系还支持多注册表的映射,满足混合云、多镜像仓库环境下的统一访问需求。通过针对不同来源镜像(Docker Hub、GCR、Quay.io、GitHub Container Registry等)分别定制匹配与替换规则,企业可以实现跨仓库镜像访问的统一代理和缓存。 安全性上,Webhook默认集成cert-manager管理证书,保障通信通道安全;运行时支持通过命名空间和标签精细化控制,某些敏感环境下可选择关闭自动改写功能。对于调试与排查,Webhook提供详细日志和Prometheus指标监控,方便运维团队及时识别并解决镜像拉取相关问题。 自动化改写容器镜像引用不仅提升了镜像访问的便捷性和效率,也对企业镜像管理合规提出了新的解决方案。

通过集中代理和缓存,企业能够更好地控制镜像版本、保证开发和生产环境的一致性,并凭借本地缓存加快镜像部署速度,提升整体CI/CD流水线性能。 部署上,工程项目提供了包括Helm Chart的便捷安装方式,支持多集群和多环境灵活配置,极大简化了上线和维护流程。同时,丰富的示例规则模板帮助用户快速入门,结合Kubernetes原生的CRD和Admission Controller机制,实现与集群无缝融合。 结合性能表现看,自动改写Webhook使用内存缓存技术实现高效规则匹配,具有单镜像改写微秒级响应速度,保证在高并发Pod创建场景下的低延迟和高吞吐。内存占用适中,不会给集群带来额外负担。 对于运维团队而言,该方案减少了对镜像标签修改脚本的依赖,增强了系统灵活性与稳定性。

CI/CD系统无需频繁更改配置,镜像策略变更只需修改规则资源,立即生效,大幅降低运维复杂度;同时,控制规则的集中管理便于安全审计和合规追踪。 未来,随着容器生态日益完善,自动化改写容器镜像引用有望融合更多智能规则,如根据网络状况自动选择最佳镜像仓库,或支持镜像版本灰度发布等策略,进一步提升容器平台的智能化与自动化水平。 总结来看,自动改写Kubernetes中容器镜像引用不仅是镜像管理的技术创新,更是企业提升云原生治理能力的有效实践。通过合理设计和部署,可实现对镜像访问的全面监控和优化,为企业云原生转型和持续交付提供坚实保障。随着相关工具和社区的不断发展,这一技术亦将成为更广泛的行业标准,推动云计算应用向更高效、更安全方向演进。