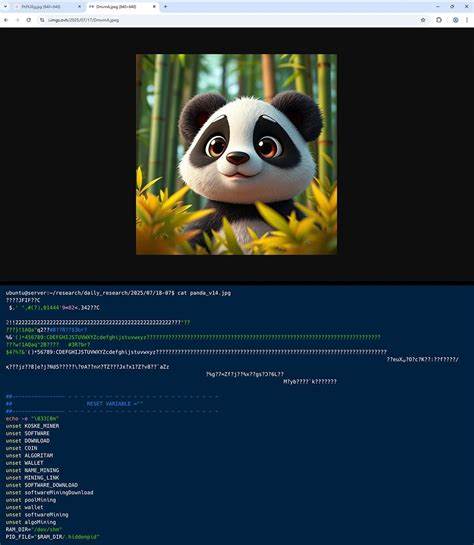

随着技术的不断发展,网络安全威胁也日益复杂。近期,安全分析公司AquaSec揭露了一种名为Koske的Linux恶意软件,以其独特且隐秘的传播方式引起广泛关注。Koske不仅利用萌态可掬的熊猫JPEG图片进行传播,更结合了人工智能技术和多样化攻击手段,成为当前Linux系统面临的严重威胁之一。Koske恶意软件的出现打破了传统恶意代码传播的认知,以非典型的方式隐藏恶意负载,给防御工作带来了极大挑战。Koske利用JPEG格式图片的多重解析特性制造polyglot文件,即同一文件既能被图像查看器识别为图像,也能被脚本解释器识别为代码。这个技术手段让普通用户在打开含熊猫图片文件时,仅看到一张萌趣的熊猫照片,而计算机系统却在后台执行隐藏的恶意代码。

研究人员指出,Koske在每张图片文件中封装了两部分关键负载。一部分是用C语言编写的代码,直接写入内存,经编译后生成共享对象文件(.so),用作根套件(rootkit),从内核层面隐匿其存在和操作痕迹。另一部分负载则是一个Shell脚本,同样被加载并执行于内存中,主要负责利用Linux系统的标准工具维护隐蔽性和持久性。通过这种对系统层面和脚本层面的双重操控,Koske实现了对受感染主机的全方位控制。Koske首次入侵大多是通过针对JupyterLab配置错误的利用,从而获取系统权限。攻击者利用通过网络公开的配置漏洞,远程执行任意命令,为后续加载恶意负载奠定了基础。

随后,攻击者会从多个合法的图片托管服务,如OVH Images、FreeImage和PostImage,下载带熊猫图片的JPEG文件。正是这些萌态可掬的熊猫图片成为了恶意代码的载体,掩人耳目。值得注意的是,Koske并未采用传统的图像隐写术(steganography)隐藏恶意代码,而是借助polyglot文件的特性将有效且完整的代码与图像内容直接整合,形成双重文件结构。这不仅提升了隐形程度,也让检测系统难以快速识别其真正意图。同时,Koske利用多种机制提升网络通信的隐蔽性与稳定性。常见手段包括篡改主机的DNS配置为Cloudflare和Google的公共DNS,并对配置文件进行加锁,避免其他程序或管理员修改 DNS 设置。

除此之外,恶意脚本还会清理网络环境中常见的代理痕迹,重置iptables防火墙规则,确保自身通信不会被阻断或监测。攻击者甚至设计了专门的模块用于暴力破解代理凭据,采用curl、wget和TCP连接等多种方式提高连接成功率,并保证挖矿程序能稳定运作。Koske的核心目的在于利用被感染系统的计算资源为攻击者挖掘加密货币。其最高效的部分是通过优化CPU和GPU利用率,最大限度地提高挖矿性能。通过对主机硬件环境的智能评估,恶意程序能自动选择18种不同币种的挖矿方案,包括Monero、Ravencoin、Zano、Nexa和Tari等。灵活多变的货币选择和内置的自动切换机制使Koske在面对矿池不可用或网络异常时,能迅速调整策略,保证持续盈利能力。

从技术角度看,Koske展现出高度的自动化倾向和人工智能应用可能性。研究分析表明其代码和行为模式极有可能借助大型语言模型(LLM)或自动化框架生成,体现了新一代恶意软件的智能化发展方向。这不仅提升了恶意代码的复杂度,还增加了对抗安全防护系统的能力。Koske依托其隐匿机制、适应能力和高效的资源利用,成功规避了许多传统的安全检测手段。尤其是通过JPEG图片诱导用户执行隐藏代码的手段,令杀毒和入侵检测系统难以在早期发现感染迹象。此外,其对系统持久化的多重保护策略,可有效抵御重启或常规清理操作,延长恶意软件在目标设备上的寿命。

对于终端用户、系统管理员和安全专家而言,面对Koske的威胁需采取多层防护。首先,合理配置并定期审查JupyterLab等服务的安全设置,避免暴露远程执行漏洞。其次,强化对图片和二进制文件的来源及完整性校验,尤其警惕利用合法平台托管的带有隐藏代码的文件传入。增强系统监控能力,关注异常的DNS配置变更、iptables规则调整及内存中未知的共享对象加载。此外,启用行为分析和机器学习辅助的检测技术,有助于捕捉Koske这类智能化恶意软件的活动迹象。企业应当结合安全信息和事件管理(SIEM)解决方案,对潜在威胁进行快速响应和溯源。

最后,针对Linux平台的安全教育同样关键,提升用户对胁迫性文件以及异常操作的警惕,防止社会工程学攻击成功。Koske的出现再次提醒我们,恶意软件正日益融合高级技术与创新手段,安全防护需要同步进化。只有深入了解其攻击逻辑和传播技术,才能设计出更有针对性的防御策略,保护日益丰富的Linux环境及其用户及整体网络生态的安全。随着对Koske及类似威胁研究的深入,未来安全社区将持续发布相关检测规则和修复方案,力求将此类隐身攻击扼杀于萌芽状态。网络空间的安全,依赖每一个个体和组织的协同努力。