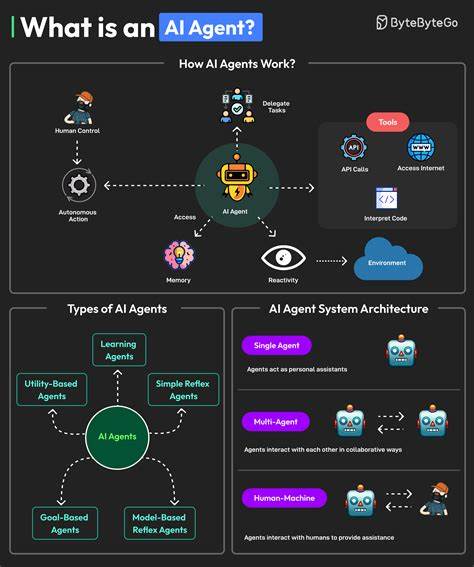

随着人工智能技术的迅猛发展,越来越多的AI智能体和代码生成工具开始需要执行用户提供的任意代码,这种需求带来了巨大的安全挑战。传统的容器技术虽然提供了一定的隔离,但其共享宿主机内核的特性使其易受容器逃逸和权限提升攻击的威胁,而传统虚拟机虽安全性更高,却因启动缓慢和资源消耗大而难以应对短生命周期的AI任务。AgentSafe的出现正是为了解决这一痛点而打造。AgentSafe是一款专注于AI智能体和代码生成工具的安全微型虚拟机执行平台,它结合了硬件虚拟化的安全优势与微型虚拟机的高性能,提供了每请求隔离的沙箱环境,并应用基于能力的策略管理,确保不受信任的代码在安全且受控的环境中运行。AgentSafe通过快速启动的QEMU微型虚拟机引擎,实现了每次任务启动延迟低于200毫秒,同时占用极少的内存资源,使其非常适合需要快速响应和高密度运行的AI智能体场景。平台支持基于YAML的细粒度策略引擎,采用默认拒绝的安全模型,用户必须显式授权特定能力,才能让运行的代码访问网络、文件系统或其他资源,从而大幅降低安全风险。

此外,AgentSafe还集成了Prometheus指标监控,提供详尽的执行审计能力,方便运维人员监控系统状态和合规需求。当前,AgentSafe的核心组件已经成熟,包括基于KVM的QEMU微型虚拟机运行时、策略引擎、命令行工具agent-run、Go语言SDK以及资源声明式配置机制,用户可以方便地创建微型虚拟机实例,执行隔离的AI任务。简单的命令行示例已经支持通过指定策略文件运行curl等命令,或者带环境变量运行Python脚本,为开发测试或生产部署提供了便利。未来版本计划引入Firecracker集成方案,从而实现生产级别的微型虚拟机运行环境;支持请求排队与弹性伸缩,实现资源按需调度和节省;开发轻量级镜像构建工具,支持带元数据签名的基础根文件系统;实现基于vsock的安全密钥注入服务,以及Terraform和Kubernetes部署模块,满足企业级自动化运维需求。生产特性方面,AgentSafe将增强网络控制能力,采用eBPF过滤出站流量,同时支持DNS拦截,进一步细化网络访问权限。系统将强化安全加固措施,包括强化seccomp配置和运行时隔离技术,提升防护力度。

审计功能也将扩展,生成加密签名的证据包方便后期追踪和安全合规。性能优化方面,计划支持预热微型虚拟机池及写时复制快照技术,最大限度减少任务启动和运行延迟,提升整体吞吐能力。AgentSafe的设计理念体现了"安全第一",每执行实例运行于独立的微型虚拟机,拥有自己的内核,从根本上实现了隔离。其基于能力的策略管理确保所有操作均受控授权,网络访问被严格审计与限制,资源利用受到约束以防止拒绝服务攻击,所有操作均生成签署的审计日志,提升透明度与问责性。在实践过程中,AgentSafe支持Linux主机环境,依赖KVM技术,且采用Go语言开发,易于与现有系统集成。安装流程简单,依赖常见的QEMU工具,结合Go SDK及命令行工具,可以快速搭建安全沙箱环境,进行AI任务的隔离执行。

随着AI智能体应用的广泛普及,安全与性能的平衡成为关键挑战,AgentSafe通过创新的微型虚拟机沙箱理念,为开发者和企业提供了一种信赖且高效的解决方案。它不仅弥合了传统容器与虚拟机之间的性能与安全鸿沟,更为未来智能体生态提供了坚实的基础保障。有关AgentSafe的详细文档和示例代码也为用户提供了便利,上手门槛低,支持多种场景应用。总之,AgentSafe是AI智能体安全执行领域的一大突破,它结合了现代硬件虚拟化、微型虚拟机技术和先进的访问控制策略,为AI任务提供了一个既安全又高效的执行环境,值得广大开发者和安全专家关注与使用。随着持续开发和社区支持,AgentSafe未来有望成为保障AI生态安全不可或缺的重要工具。 。