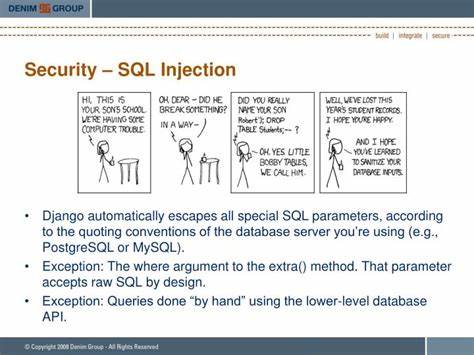

作为全球最受欢迎的Python网络框架之一,Django一直以来都以其安全性、稳定性和高效性著称。然而,随着技术的发展和攻击手法的不断升级,任何软件系统都难免会暴露潜在的安全风险。2025年9月,Django官方发布了针对多个版本的重要安全补丁,重点修复了一个潜在的SQL注入漏洞 - - FilteredRelation列别名中的安全隐患,引起了开发者和安全研究人员的高度关注。 SQL注入攻击作为网络安全中的"老大难"问题之一,一直是黑客常用的攻击手段,能够通过植入恶意SQL代码获取敏感数据、篡改数据库甚至掌控服务器。Django框架虽然在设计上已经极大限度地防止SQL注入,但此次漏洞显示,即使是在成熟框架中,新的攻击矢量依然存在。 本次漏洞编号为CVE-2025-57833,主要出现在Django的FilteredRelation功能中。

FilteredRelation是一项允许开发者基于过滤条件创建关联查询的高级特性,广泛应用于复杂的数据库查询优化和数据聚合场景。然而,攻击者通过构造特殊的字典参数,并利用字典展开语法作为QuerySet.annotate()或QuerySet.alias()方法的关键字参数传入,可以注入恶意SQL代码,导致SQL语句被篡改。 这一漏洞的严重性被Django安全团队定为"high"(高),意味着如果未及时修补,攻击者能够借此实现远程代码执行或数据泄露,严重威胁网站安全和用户隐私。官方发布的安全声明中,特别感谢了安全研究人员Eyal Gabay(EyalSec)的及时报告,使得漏洞能够迅速定位和修复。 安全补丁已同步推送至Django主分支以及5.2、5.1和4.2这些目前仍受支持的版本,用户可以通过官方渠道获得更新,并强烈建议所有Django开发者尽快升级至最新版本 - - Django 5.2.6、5.1.12或4.2.24。这些版本不仅修复了FilteredRelation中列别名的SQL注入风险,同时兼顾了兼容性和性能优化,确保开发者能够平稳过渡并减少升级带来的潜在影响。

此次漏洞暴露提醒我们,尽管Django在ORM层极大简化了数据库操作,降低了SQL注入风险,但在使用复杂查询和动态生成SQL片段时,依然需保持谨慎。开发者应该避免直接使用不可信输入构造字段别名、函数或表达式,选择经过严格验证和转义的参数传递方式,以提升应用的安全防护等级。 除了技术层面的修复,Django官方也重申了其安全报告政策,建议用户在发现潜在安全问题时,通过安全邮箱私下向官方提交,不要公开在社区或论坛中发布细节,以防攻击者提前利用漏洞。这样负责任的安全披露流程,保障了整个生态的良性发展。 另一方面,作为开源软件的重要组成部分,Django安全团队的工作也离不开广大社区成员和赞助商的支持。正因如此,众多开发者和企业才得以享受快速响应的安全更新和持续的框架优化,建议相关从业者积极参与或通过捐赠支持Django的发展,提升整个Python Web生态的安全与创新。

未来,随着Web应用场景的日益多样化和复杂度提升,Django及其他主流框架还会面临更多安全挑战。从提升代码审查机制、引入自动化漏洞扫描工具,到完善用户教育和安全文档,只有全方位、多层次的安全建设,才能有效防范潜在风险。开发者在日常实践中,应结合官方补丁,采取多种安全防护措施,减少攻击面。 总而言之,本次Django安全更新不仅修补了关键SQL注入漏洞,也再一次彰显了开源社区积极响应安全威胁的能力。对于依赖Django构建网站和应用的企业及个人,及时跟进官方发布的安全补丁,审查和清理存在潜在风险的代码路径,是保障业务系统稳定运行的必要步骤。保持高警惕、积极防护,是应对网络安全环境变幻莫测的最佳策略。

希望广大开发者能关注此次Django的安全发布,及时升级系统,避免因安全漏洞给业务和用户带来损失。同时,也期待Django安全团队能够继续为社区保驾护航,不断完善框架的安全机制,让开发者更加专注于实现产品价值,而不用为潜在的安全风险忧心忡忡。 。