在当今物联网和智能设备飞速发展的背景下,嵌入式系统的安全性尤为重要。NRF54L15作为Nordic Semiconductor推出的新一代超低功耗无线系统芯片,广泛应用于蓝牙低功耗(BLE)、Thread和Zigbee等无线通信场景。其设计目标是实现高性能和加强的安全防护,内置可配置的故障检测功能以抵御硬件层面的攻击。然而,最新的安全研究揭示了该芯片在面对电磁故障注入(EMFI)攻击时仍存在漏洞,提示了未来安全防御设计的巨大挑战。电磁故障注入是一种通过向目标芯片发射高强度电磁脉冲,诱导其内部逻辑发生暂态错误的攻击技术。与传统的电压故障注入相比,EMFI具备非侵入、快速且可精确定位目标操作的优势,因而成为安全研究领域评估嵌入式系统稳健性的有效方法。

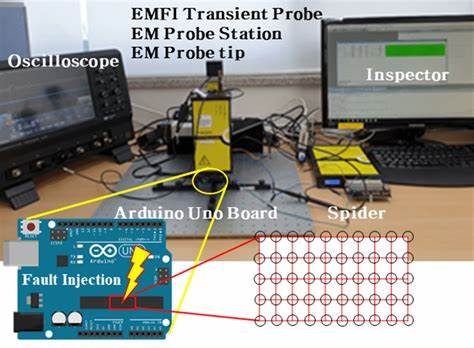

EMFI攻击能够在关键计算时刻如加密运算或认证判断阶段施加干扰,导致位翻转、寄存器数据损坏甚至程序流程偏离,从而造成认证绕过、逻辑错误甚至密钥泄露等严重安全后果。值得注意的是,EMFI不依赖于物理接触攻击对象,因此可以突破多种硬件封装和防护措施,提升了攻击的难度与隐蔽性。针对NRF54L15,研究人员利用ChipSHOUTER电磁脉冲发生器、Pico Glitcher触发装置,以及findus和emfindus等故障注入控制软件构建了一套完整的测试平台。实验通过一段计算内存区数据校验和的简易测试程序开展,利用GPIO引脚的上升沿作为触发信号,实现对EM脉冲的精准时序控制。测试平台集成了CNC数控机械工作台,保证电磁探头在微米级进行三维定位调整,进一步通过调整探头与芯片之间的距离(z轴高度)精细调节电磁脉冲的强度和范围。该策略在实验过程中被证明对于影响结果起到了比简单调整电压更为关键的作用。

电磁脉冲的持续时间被限定在90纳秒到110纳秒之间,电压维持在190伏,通过精心设计的时序参数对电磁脉冲延迟时间进行从0纳秒至31万纳秒的扫描,配合空间上的随机位置和多次尝试,以探索攻击面中最脆弱的参数组合。实验过程中,内置的故障检测模块对脉冲诱导的异常进行监控。当故障检测被启用时,系统表现出一种明显的“岛屿”效应,部分区域内EMFI触发导致芯片自动关机或复位,显示硬件防护对某些攻击参数具有一定的敏感度和阻挡能力。然而,研究人员仍成功在故障检测启用情况下发现幸存的正面事件,即EMFI成功改变了内存校验和的计算结果,表明硬件保护并非万无一失。进一步扫描该参数空间,成功率达到了2.4%,显示在精心选择的攻击条件下,电磁故障注入对NRF54L15构成切实威胁。该实验成果突显出即使具备先进故障检测功能的芯片,也仍然可能被高精度EMFI攻击突破,警示设计者不能过分依赖硬件防护单元,还需结合软件和系统层的多重安全策略。

对于嵌入式系统开发者和安全测试人员而言,这一发现极具启发性。它不仅强调了安全评估中物理攻击面的重要性,更推动了对EMFI攻击手段及防御技术的深入研究。如何设计更为先进的故障检测机制,融合环境感知、自适应响应以及多模态硬件防护,将成为未来研究重点。同时,随着故障注入工具如ChipSHOUTER和Pico Glitcher的普及,硬件安全威胁趋于多样化且技术门槛降低,行业必须加强对硬件安全风险的认知和防范措施。NRF54L15的EMFI测试实验也展示了利用故障注入库如findus和emfindus进行自动化测试和参数空间扫描的先进方法,大幅提升了测试覆盖率和效率。借助数据库管理和可视化工具,研究者能够快速分析实验数据,定位攻击效果显著的参数区间,为安全改进提供实证依据。

未来,该方法可推广到其他高安全等级芯片的安全性验证过程中,推动整个嵌入式行业的安全保障体系升级。总的来说,NRF54L15的电磁故障注入研究不仅揭示了芯片在实际应用中潜在的硬件攻击风险,还为安全社区提供了评价和提升新一代低功耗无线SoC安全性的实用范例。面对日益复杂的攻击环境,持续强化硬件层的安全防护,结合软件安全增强和可信执行环境,将是保障IoT设备安全可信的关键所在。