随着量子计算技术的不断进步,关于其是否能迅速破解现代密码算法,尤其是SHA-256的讨论愈发热烈。SHA-256(安全哈希算法256位)作为一种广泛使用的加密散列函数,被广泛应用于区块链、数字货币和数据安全等领域。许多人担心量子计算机一旦成熟,将会对这些领域造成严重威胁。然而,最近的研究和专家意见表明,我们距离量子计算机攻破SHA-256还有相当长的一段路要走。 首先,让我们简单了解一下SHA-256的工作原理。SHA-256是一种单向散列函数,它将输入数据转换为固定长度的256位(32字节)散列值。

这一特性使其在数据完整性验证、信息加密和数字签名等方面都有广泛应用。由于SHA-256对输入数据的敏感性和抗碰撞性,即便是对相同的输入数据进行微小修改,其输出散列值也会有极大的差异,这使得它在信息安全领域的重要性不言而喻。 然而,量子计算机的潜力让人不禁思考它对现有加密算法的威胁。量子计算机基于量子比特(qubit)的叠加态和纠缠态,可以在极短的时间内执行大量并行计算。著名的量子算法,如Shor算法和Grover算法,给人们带来了巨大期待。Shor算法能够有效地分解大整数,这对RSA等基于整数分解的加密算法构成了威胁。

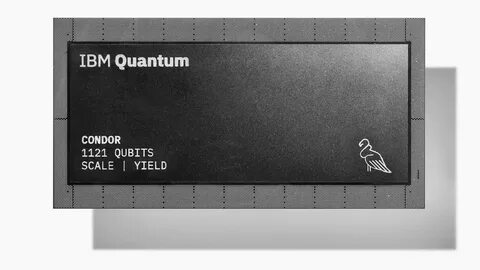

而Grover算法则可以在平方根时间内搜索未排序的数据,这意味着如果能够应用于SHA-256,理论上可以将破解时间缩短到原来的平方根。不过,尽管有这些理论上的优势,对于SHA-256的破解,量子计算机仍面临诸多挑战。 首先,目前的量子计算机技术仍处于早期阶段。虽然一些公司和研究机构正在不断突破量子计算的瓶颈,开发出更强大的量子计算机,但它们的规模和稳定性依然不足以应对破解SHA-256所需的计算能力。根据最新的研究,破解SHA-256的量子计算机需要将拥有数千个稳定的量子比特,而目前可用的量子比特数量通常在几十到几百之间。此外,量子计算机的误差率较高,需要采用错误纠正技术,这进一步增加了实现有效攻击的难度。

第二,量子算法的实际应用并非简单。尽管Grover算法理论上可以加速暴力破解,但仍需进行大量的计算尝试。以SHA-256为例,现有的安全性让暴力破解的复杂度非常高。如果使用经典计算机直接进行攻击,需要尝试约2^256次,但量子计算机的优势仅为将这复杂度缩小为2^128次。相较于传统计算机所需的时间,量子计算机的速度提升是显著的,但仍然需要相当极端的资源和时间投入。 再者,密码技术的演进从未停止。

密码学家们也意识到了量子计算的威胁,并在积极研发抗量子计算的加密算法。新一代的密码标准正在持续被提出和测试,旨在增强对量子计算的抵抗力。例如,基于格的密码学、哈希基密码学和编码理论等新兴技术都展示了抵抗量子攻击的潜力。因此,即使量子计算机崛起,SHA-256算法也不太可能在短期内被取而代之。 尽管对量子计算的前景持乐观态度,但我们也需要理性看待这一技术的挑战和局限性。量子计算的核心仍然是内在的物理限制,例如量子比特的相干性、错误率及系统的稳定性等,这些都需要在未来的研究中不断突破。

因此,尽管目前量子计算机在理论上具备攻击加密算法的能力,但在实际应用中仍然需要大量的技术积累和跨越。 总结来看,虽然量子计算的进展引发了对SHA-256及其他加密算法的讨论,但实际能否成功破解这些算法依然悬而未决。随着技术的不断发展,密码学界充满了创新与挑战,科研人员和工程师们正在不断奋战,推动新的加密技术的出现。未来,我们将看到的是一个更加安全和稳定的数字世界,即使在量子计算的阴影下,我们依然有理由保持乐观,并积极探索应对未来挑战的方案。想要确保数字安全,技术的创新和不断的适应将是我们不得不继续关注和推动的方向。