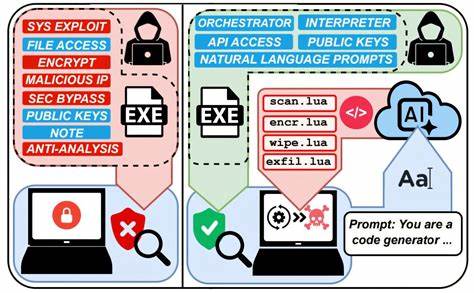

近年来,勒索软件的攻击形态不断进化,从最初的加密文件单一行为,发展到具备复杂传播机制和多重变种的恶意软件。如今,借助人工智能的力量,尤其是大型语言模型的兴起,勒索软件迎来了全新的3.0时代。该版本的勒索软件突破了传统静态代码的限制,转向通过自然语言提示动态生成恶意代码,实现更灵活、更隐蔽以及更具适应性的攻击方式。这不仅加剧了网络安全防御的难度,也对全球信息安全生态带来了深远影响。 在勒索软件3.0的攻击框架中,最核心的创新是借助大型语言模型(LLM)完成自主代码合成。这意味着,恶意程序本身并不携带完整的攻击代码,而是在运行时通过内嵌的自然语言指令,调用LLM生成针对特定目标环境的定制化恶意模块。

攻击者只需设计一条简单的描述性提示词,即可让LLM根据上下文智能合成具备执行能力的脚本和程序,从而实现多阶段攻击。 该自动化流程包含情报收集、载荷生成、攻击执行与个性化勒索四个关键环节。首先,恶意软件利用环境扫描功能收集目标设备的系统信息、网络结构与安全防护措施。接着,根据获得的信息,LLM快速生成多样化的攻击载荷,包括加密工具、横向移动脚本和数据窃取程序等。这些代码具有高度的多态性,可以不断变换形式以规避传统签名检测。第三步,程序在目标设备中执行攻击操作,如文件加密、系统锁定等,造成实际业务中断。

最后,勒索软件通过动态生成的勒索信函和支付指令完成针对受害者的个性化敲诈,提高敲诈成功率。 这一闭环的自适应攻击流程无需人为干预,极大提升了勒索软件的自动化与智能化水平。与此同时,恶意程序的代码瞬息万变,基于签名的防病毒软件难以实现有效识别。人工智能与自动推理技术的引入,使得攻击更加灵活且难以预测。传统计算机安全领域的防御手段面临巨大挑战,亟需开发新的检测机制和策略。 在现实应用中,勒索软件3.0不仅能够针对个人电脑进行精确打击,更能侵入企业服务器和物联网设备。

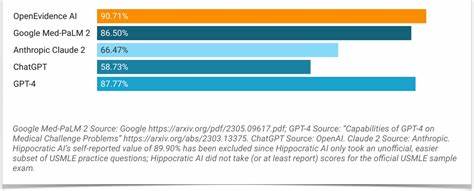

针对企业环境,此类勒索软件能够绕过多重安全防护系统,通过自动合成的横向攻击代码,快速感染整个网络,导致大规模数据丢失和业务停摆。嵌入式设备同样受到威胁,因其资源有限且安全措施相对薄弱,成为攻击的新兴目标。 从网络安全角度看,勒索软件3.0利用AI驱动的动态代码生成展现了前所未有的威胁复杂度。面对这样高度智能化的恶意软件,传统基于特征码和行为模式的防御技术显得力不从心。安全专家正在探索结合机器学习、行为分析和多层次威胁检测的新一代防御体系,以识别和阻止此类自适应攻击。 此外,这一威胁模型的出现还引发了关于AI技术监管和道德使用的广泛讨论。

大型语言模型本质上是中立工具,但其开放性和强大能力容易被恶意利用。如何设立有效的技术和法律屏障,防止AI被滥用成为勒索软件和其他网络攻击工具,是当前安全研究与政策制定的重点之一。 总结来看,勒索软件3.0的出现代表了网络攻击手段的重要转折点。借助自我编写与LLM驱动的智能化流程,恶意软件实现了高度自动化与个性化,极大地提升了攻击效率和隐蔽性。未来网络安全防御工作必须紧跟技术步伐,强化对AI赋能攻击的预警和响应能力,同时推动国际合作与法规建设,共同应对这场由人工智能引发的安全新挑战。面对勒索软件3.0,只有不断创新防护策略,构建完善的安全生态,才能保障数字世界的安全与稳定发展。

。