近年来,随着区块链技术的普及和加密货币市场的火热发展,门罗币(Monero)因其匿名性和安全性备受关注。与此同时,黑客利用安全漏洞进行非法挖矿活动的案例也日益增多。最近,一起针对Jenkins服务器的攻击事件引起了业界的广泛关注:黑客团伙通过在大量暴露在互联网上的Jenkins服务器中植入门罗币挖矿恶意软件,成功获利超过300万美元。这一事件不仅反映出企业和开发者在服务器安全管理方面的诸多不足,也为网络安全领域敲响了警钟。Jenkins是一款由Java编写的持续集成和持续部署(CI/CD)工具,广泛应用于软件开发生命周期中。它能够帮助开发团队自动化测试、构建和部署代码,极大提高了开发效率。

由于其重要的自动化功能,Jenkins服务器在开发者和企业中非常流行。然而,正是这种开放性和广泛应用,使得Jenkins服务器成为黑客攻击的重点目标。2017年底,安全研究人员发现了Jenkins存在一个严重的远程代码执行漏洞(CVE-2017-1000353),该漏洞源于Java的反序列化机制。攻击者利用这一漏洞,无需身份认证,即可远程执行任意恶意代码,导致系统安全风险极高。黑客正是利用此漏洞,在大量Jenkins服务器上安装了名为minerxmr.exe的门罗币挖矿软件。该恶意挖矿程序能够悄无声息地在受感染服务器上运行,消耗大量计算资源进行门罗币的挖矿。

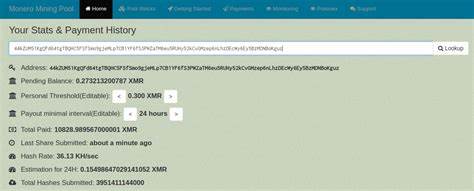

值得注意的是,矿池的下载地址指向中国淮安政府网络中的一个IP,尽管该服务器可能是被黑客控制的代理,但其具体身份尚不明确。黑客的攻击活动持续了数月之久,成功挖掘了超过1.08万个门罗币,换算成美元价值超过340万美元。这一数字的惊人反映出此次攻击的规模和黑客的高超技术。研究人员指出,受攻击的Jenkins服务器大多运行在Windows操作系统上,且这些服务器普遍缺乏有效的安全防护措施。与此同时,安全专家也发现,全球范围内暴露在互联网的Jenkins服务器数量多达25000台以上,这为黑客提供了充足的攻击目标。除了针对Jenkins服务器,攻击者还积极利用其他平台漏洞展开攻击。

例如,FireEye披露了一起通过Oracle WebLogic服务器漏洞(CVE-2017-10271)进行门罗币挖矿恶意软件安装的事件,已致使黑客获利超过22.6万美元。Ruby on Rails、PHP以及IIS服务器也成为攻击的重点对象。此外,Trend Micro警告称,近期披露的CouchDB漏洞很可能被黑客利用,展开类似的挖矿攻击。门罗币挖矿恶意软件近年来已成为网络安全最大的威胁之一,它们利用任何能够获得的未授权计算资源进行挖矿,给系统带来性能削弱、功能异常甚至数据泄露的风险。此次利用Jenkins漏洞的攻击事件进一步表明,持续集成服务器与开发运维环境的安全管理迫在眉睫。针对上述安全威胁,企业和个人应加强服务器安全防护,从以下几个方面入手:首先,及时更新和修补系统漏洞是防范攻击的根本。

相关Jenkins漏洞的补丁发布后,应当第一时间应用,以阻断黑客利用入口。其次,限制Jenkins服务器的公网访问权限,避免服务器直接暴露在互联网,可以采用内网部署或者VPN连接方式保障安全。加强访问控制和身份认证机制,确保只有授权用户可以操作服务器。第三,实时监测服务器性能和网络流量异常,及早发现挖矿活动的迹象。服务器的CPU、内存利用率异常升高可能是恶意挖矿的信号,通过日志分析、入侵检测等手段加以甄别。此外,针对服务器的安全配置,建议关闭不必要的端口和服务,降低攻击面。

同时,定期备份关键数据,防止因攻击导致的数据丢失或勒索。培训开发运维人员的安全意识也尤为重要,确保他们了解最新的安全威胁和应对技术,以做到防患于未然。面对日益复杂的网络环境和层出不穷的攻击手段,构建多层次的安全防护体系变得尤为关键。集成自动化漏洞扫描、行为分析、威胁情报共享等先进技术,能够提高防御效果,保障服务器和企业资产安全。总体来看,黑客团伙通过在Jenkins服务器植入门罗币挖矿软件获利巨额的事件,揭示了当前企业对持续集成环境安全重视不足的短板。同时,也强调了加强网络安全建设、完善安全响应机制的重要性。

未来,随着技术的发展,黑客攻击手段将更加隐蔽和复杂。唯有不断提升安全意识,强化技术手段,才能有效抵御此类安全威胁,保障数字资产和信息系统的安全运行。