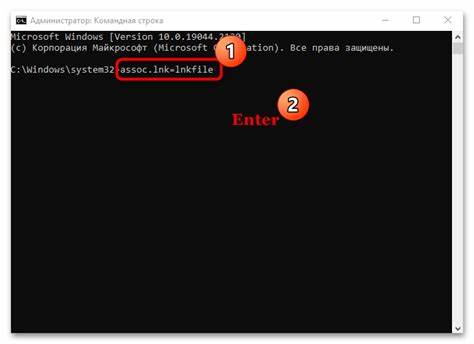

Windows操作系统中,快捷方式文件(扩展名为.lnk)广泛应用于日常使用中,便于用户快速访问文件、文件夹和应用程序。然而,正是这种便捷的功能,也成为了黑客攻击和传播恶意软件的重要载体。LNK文件的结构设计及其隐藏的复杂特性,使得其在网络安全领域备受关注。了解LNK文件的工作机制及隐藏威胁,对于保护系统安全尤为关键。 从功能上讲,LNK文件是一种指向目标文件的虚拟链接。用户通过双击快捷方式即可启动目标程序或打开特定文件,无需深入文件目录。

Windows通过隐藏.lnk扩展名的设计,使快捷方式在视觉上更为简洁,但同时也增加了攻击者利用混淆手段掩盖真实文件身份的可能性。攻击者往往会定制恶意LNK文件,利用伪装的图标和名称欺骗用户点击,从而触发行恶意动作。 近年来,安全研究机构发现LNK相关威胁呈现显著增长趋势。根据领先的安全团队Unit 42的数据,2023年仅检测到超过两万份恶意LNK样本,而2024年数量激增至六万余份。恶意LNK样本大致可以分为四类:利用漏洞执行攻击代码、直接启动恶意文件、通过参数执行脚本、以及执行嵌入式或附加内容覆盖的恶意代码。 深入研究LNK文件结构,有助于理解其被滥用的本质。

LNK文件采用复杂的二进制格式,关键字段包括LINKTARGET_IDLIST(目标标识符列表)、RELATIVE_PATH(相对路径)和COMMAND_LINE_ARGUMENTS(命令行参数)。这些字段分别指示快捷方式的目标位置、目标路径及启动参数。恶意LNK多通过更改或注入异常内容实现代码执行或者绕过安全策略。 LINKTARGET_IDLIST是解析目标文件最核心的结构,其中包含了Windows Shell元素链,如ROOT、VOLUME和FILE ENTRY。通过组合这些元素,系统能够准确找到目标文件,但攻击者则可能利用异常多余或异常长度的扩展块,触发系统漏洞或异常行为,例如缓冲区溢出,导致权限提升或远程代码执行风险。 RELATIVE_PATH字段为目标文件提供备用定位方式,尤其在LINKTARGET_IDLIST异常或无效时起作用。

COMMAND_LINE_ARGUMENTS可以携带任意形式的命令行指令,这一灵活性允许攻击者通过快捷方式传递执行脚本命令,加载恶意DLL,甚至构造复杂的命令链。 攻击手法丰富多样。利用LNK作为攻击媒介,黑客可能嵌入针对系统补丁未及时更新的漏洞进行攻击。例如有名的CVE-2010-2568漏洞,在Windows探测和处理LNK时执行恶意代码,得以悄无声息地控制目标机。除了直接利用漏洞,恶意LNK也经常指向系统内置且可信的工具如powershell.exe、cmd.exe、rundll32.exe等,利用它们来执行恶意脚本或载入恶意模块,从而规避安全防护。 LNK文件还可以承载所谓的“叠加内容”或Overlay Content。

黑客将恶意脚本、Base64编码的可执行文件或HTML应用程序(HTA)嵌入到文件尾部,Windows系统本身对这些附加内容并不警觉。这些隐藏内容通过LNK的命令行参数被提取并执行,使传统的文件扫描和简单的快捷方式属性查看难以发现漏洞。 恶意LNK文件伪装技巧层出不穷,利用熟悉图标或名称迷惑用户点击。一个典型例子是伪装成文本文件或PDF文档的LNK,用户在毫不知情的情况下触发恶意代码。安全检测中,除了检查快捷方式指向路径的合法性外,应关注路径是否异常冗长、是否存在不常见的启动参数或引用可疑的系统工具。 用户和管理员应提升防范意识,避免直接执行来源不明或未知来源的LNK文件。

合理配置Windows的执行策略,更新系统补丁,尤其针对历史漏洞的补丁及时打上,是降低风险的关键措施。 而在企业环境中,可利用安全产品监控LNK文件访问与执行行为,结合行为分析技术,对非常规调用与异常路径指向做出动态检测和阻断。将LNK文件纳入安全防护策略范畴,尤其在邮件附件、下载文件、U盘传播等环节加强过滤,可有效避免感染链条形成。 此外,安全研究人员通过分析近三万多份恶意LNK样本,发现绝大多数恶意文件都包含至少一个核心结构元素且混合运用多种技术,攻击复杂度不断提高。恶意LNK在实际攻击中会结合编码混淆、分段载荷和环境变量利用等手段,增加侦测难度。 综上所述,尽管Windows快捷方式LNK文件为用户提供了高效便捷的访问机制,但其复杂结构和灵活性也为黑客利用留下了可乘之机。

持续关注新出现的攻击技术,强化系统安全配置,提升风险意识,方能有效降低因LNK文件引发的安全威胁。 最终,个人用户应在使用电脑过程中警惕可疑快捷方式,定期查看文件属性及目标位置,避免盲目点击来历不明的.lnk文件。同时,企业安全团队需要将LNK文件安全纳入常规巡检与应急响应计划,利用先进分析工具识别和阻止潜在恶意快捷方式攻击,共同筑牢数字环境防线。