随着游戏产业的快速发展,Mod(游戏修改插件)成为玩家丰富游戏体验的重要方式。然而,正如任何数字内容一样,Mod也存在潜在的安全风险。近期,BeamNG.drive这款以高度物理模拟驰名的驾驶游戏中,一款名为“American Road”的Mod被发现隐藏着恶意软件,给众多玩家敲响了安全警钟。在一次正常游戏过程中,玩家启用了这款地图Mod,当时就触发了杀毒软件的警报,提示有可疑的curl执行进程。这种行为立即引起了玩家对游戏文件完整性和自身计算机安全的怀疑。通过高阶的监控工具Process Monitor,玩家追踪到了恶意命令的执行源头,发现不仅仅是游戏自身,该恶意行为是在加载Mod管理界面时通过游戏调用系统命令触发的。

进一步使用WinDbg调试器锁定了调用点,发现在Chromium Embedded Framework(CEF)中存在可疑代码执行,这暗示了攻击者利用CEF的漏洞将恶意shellcode注入内存。BeamNG.drive的Mod管理界面依赖CEF渲染界面,这正是攻击得以实施的关键环节。通过禁用所有Mod确认问题源头后,玩家逐一启用已下载的Mod,最终锁定了问题Mod为“American Road”。这款地图Mod包含一个看似无害的JavaScript文件,意图展示Patreon横幅广告,但代码中隐藏了复杂的加密与动态执行技巧。文件中对“banner.c_css”的请求和通过XOR算法解码的过程,只是攻击的表面。最为危险的是代码通过JavaScript的Function构造器运行解密后的脚本,实质就是利用eval执行潜在恶意代码。

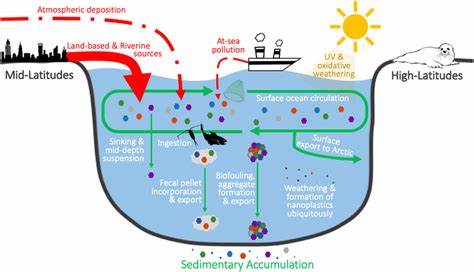

该机制巧妙地掩盖了真正的攻击内容,同时使静态检测工具难以察觉。详细分析该“banner.c_css”文件后,发现其中包含针对Chromium V8 JavaScript引擎的CVE-2019-5825漏洞的利用代码。漏洞利用采用了WebAssembly模块配合JavaScript的内存越界读取写入技术,实现向可执行内存写入机器码(shellcode)。这些复杂的内存操作包括精准的地址计算与数据复制,最终将恶意shellcode注入到游戏进程里。执行延时调度确保shellcode在适当时机启动,进一步通过WinExec执行下载命令。shellcode本身内嵌了curl命令,下载并执行存储于远程服务器上的恶意DLL文件。

该DLL被确认是一款信息窃取木马,专门窃取浏览器密码及加密货币钱包数据,如Exodus钱包等敏感信息。恶意文件会被首先存储到%TEMP%目录下的临时文件,名称如tmp6FC15.tmp和tmp6FC15.dll,文件哈希已被安全社区收录并多数杀毒软件可侦测。联网的域名则为ac7b2eda6f14.datahog.su和datacrab-analytics.com,二次通信可能涉及数据窃取传输。玩家若不幸中招,将面临个人账号失窃、密码泄露及财产风险。发现恶意Mod后,玩家及时将信息反馈给BeamNG官方。官方迅速下架了该版本Mod并暂停了相关账户,避免进一步传播。

游戏14天后以0.35版本更新CEF,修复漏洞,有效防止相同攻击复现。尽管如此,早期版本由于开启了--no-sandbox功能,给予攻击者更多利用空间。专家建议玩家尽快卸载有风险的Mod,进行全方位病毒扫描,重置重要账号密码,并关注官方安全更新信息。安全社区呼吁游戏开发者在采纳第三方Mod时应加强审核机制,并持续更新内置组件以堵塞易被利用的漏洞。玩家也应保持警觉,避免使用来源不明或未经审核的Mod资源。同时加强系统安全防护,包括及时更新杀毒软件,关闭不必要的系统权限授予,降低类似攻击风险。

总体而言,BeamNG Mod恶意软件事件再次提醒玩家和开发者,数字娱乐内容同样可能成为攻击载体。安全保障需贯穿源头管理、软件更新与用户端保护多重环节。只有多方合作,才能真正筑起可信赖的游戏生态环境。从技术层面来看,此事件中利用的V8引擎漏洞及WebAssembly技术是当前前沿的攻击手法,展现了网络攻击的复杂度与隐蔽性。针对这类漏洞,软件开发者需加强内存管理和代码审计,减少潜在安全隐患。对于普通用户,如何在嬉戏娱乐的同时保障自身数字资产,是现代互联网环境下的重要课题。

保持安全意识,合理使用第三方程序,是防范恶意软件侵害的第一步。未来,随着技术发展,游戏Mod及相关工具链的安全审查流程预计会越来越严苛,带给玩家更安全的游戏体验。作为玩家,关注此类安全新闻,及时响应官方通告,定期备份重要资料,会有效减轻被恶意软件攻击的影响。整个事件兼具技术探讨与现实警示价值,值得游戏社区每位成员深思与学习。