近年来,互联网安全形势日益严峻,TLS/SSL证书作为确保网络数据加密和身份验证的重要工具,其管理和续期流程也变得愈发关键。特别是随着业界统一缩短SSL证书最大有效期的政策实施,从2026年开始SSL证书最长有效期将不断减少,到2029年甚至缩短到仅47天,这对企业的数字安全运维提出了新的、更高要求。网络运维和安全团队正面临如何高效管理短期证书、实现自动化续签与部署的巨大压力。 短期SSL证书的推广初衷旨在提升网站的安全水平,减少长期证书被泄露或被攻击的风险。短周期的证书降低了攻击者利用过期或被盗证书进行中间人攻击的可能性,同时促使域名持有者频繁更新证书信息,以确保实时安全。然而,这也意味着传统的证书管理方式难以适应新节奏,尤其是对于拥有大量证书的企业和组织来说,定期手动续期将变得极其繁琐且容易出错。

面对短期证书续约的挑战,行业内开始积极探索各种自动化解决方案。许多团队结合基础设施即代码(IaC)理念,借助Terraform、Ansible等配置管理工具,实现证书申请、签发、部署乃至回收的全流程自动化。通过API与证书颁发机构(CA)对接,企业能够在证书到期前自动触发续期流程,极大地降低运维风险和人工负担。此外,自动化还增强了流程的可追踪性,方便安全审计和合规检查。 不过,自动化并非万能。一些经验丰富的安全专家提醒,即使有了自动化工具,若没有系统化的证书清单与状态监控,仍可能出现疏漏。

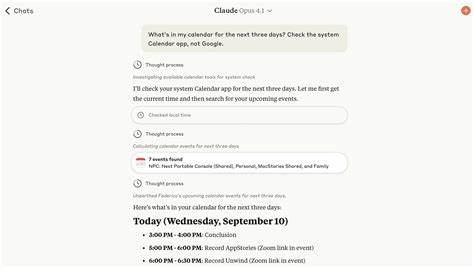

最近知名安全扫描平台Qualys曾出现过其公开网站使用过期证书的情况,说明即便是安全领域的龙头机构,也难以避免没有全盘掌控的风险。为此,有开发者推出了如SSLboard之类的专门管理平台,通过整合证书透明度日志等信息,实时掌握所有部署的证书状态,实现全面的证书资产盘点和自动提醒,从而确保无缝续期。 短期证书的频繁更新,还推动了安全团队整体技能的转型。传统的运维人员往往习惯于图形界面操作或手动点选,而现代证书管理更依赖于编程接口和自动化脚本。为了适应这一趋势,许多企业开始培训运维人员掌握基础的编程语言和自动化工具。这不仅提升了团队的技术能力,也促进了运维和开发的沟通协作,为安全体系的建设注入新的活力。

短期证书管理同时也带来组织层面的调整需求。有效的跨团队协作变得不可或缺,不同部门需建立统一的工作流程和信息共享机制。只有通过完整的证书生命周期管理策略,才能避免因信息孤岛、权限分散导致的管理漏洞。另外,安全人员也需加强与证书颁发机构的沟通,了解最新行业标准和政策变化,确保策略及时更新。 从技术角度看,新兴的自动化协议如ACME正成为主流证书续期的驱动力。ACME(自动证书管理环境)协议由Let's Encrypt推动设计,允许客户端自动完成域名验证及证书申请流程。

这种零人工参与的自动化方式极大提升了证书更新效率,也为未来更短生命周期的证书管理奠定基础。越来越多的企业和云服务提供商将ACME支持纳入自身平台,形成生态闭环。 然而,推广短期SSL证书的技术难点不仅限于续期自动化。证书部署本身涉及服务器配置、多环境测试及兼容性问题,频繁变更容易引发服务中断风险。因此,企业需建立严格的变更管理流程,保障每一次证书更新安全顺利。利用灰度发布、蓝绿部署等策略,可以在保证用户访问不中断的前提下,逐步完成证书切换。

安全意识的提升也是关键一环。在证书自动化的背后,仍需对密钥管理、访问权限和日志审计保持高度关注。密钥泄露、操作失误等依然可能导致安全事件。组织应定期进行安全培训和演练,提升全员的安全保障能力。同时,通过统一的监控平台,实时捕获异常行为,做到早发现早响应。 各种云服务平台和第三方证书管理SaaS也积极加入短期证书管理的赛道。

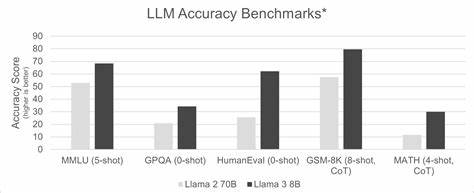

它们通常提供集中管理、多账号支持以及多厂商证书覆盖功能,帮助大型组织应对复杂的证书生态。通过云端演算和智能告警,运维团队能够事半功倍。此外,部分平台还结合人工智能技术,对潜在风险进行预测和提醒,进一步减少人力成本和出错概率。 未来,随着互联网生态的进一步发展,证书管理自动化必然成为标配。人工智能、大数据分析等技术将助力安全团队更加精准地评估风险和规划证书更新,提升整体网络安全韧性。同时,业内标准和法规也将持续完善,推动行业形成更加规范统一的证书管理体系。

总的来说,企业应尽早规划适应短期SSL证书时代的安全战略。提升自动化水平、加快团队技能转型、优化跨部门协作流程,以科学严谨的态度应对证书生命周期的每一个环节,有效规避安全隐患,是未来保证数字资产安全不可或缺的基础。拥抱变革,借力创新,是互联网安全守护者们的必由之路。通过不断学习和改进,才能在短期证书续期的海潮中稳步前行,确保数字世界的通信安全始终坚如磐石。 。