在当今数字化时代,移动应用程序的普及程度不断增加。随着Android操作系统的崛起,APK(Android应用包)成为应用程序管理和分发的标准格式。虽然安卓应用的开发越来越简单,但对于逆向工程师来说,APK拆解则是一项极其重要的技能。本文将为初学者提供关于APK拆解的基础知识,并分享一些实用的技巧和工具。 APK拆解是指将编译后的Android应用程序转换回可读的源代码或其他可分析的形式。其目的在于理解应用程序的结构和功能,从而发现潜在的安全漏洞、恶意代码或对应用逻辑的其他探究。

这一过程对于安全研究人员、开发者及其团队而言,是提高应用安全性及优化性能的重要手段。 在开始APK拆解之前,首先需要了解APK的基本结构。一个APK文件实际上是一个ZIP压缩包,里面包含了多个目录和文件,包括但不限于: 1. **AndroidManifest.xml**:应用的配置信息,包括应用的名称、版本、权限及组件等。 2. **classes.dex**:包含应用中所有Java类的字节码,是APK的核心部分。 3. **res/**目录:包含了应用的所有资源文件,包括图片、布局文件和字符串等。 4. **META-INF/**目录:通常包含APK文件的签名信息。

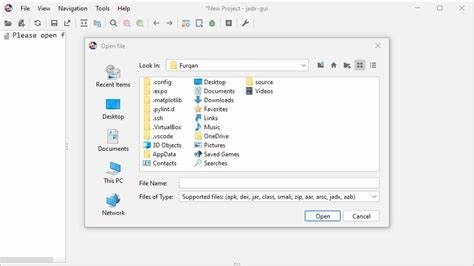

了解了这些基础之后,逆向工程师就可以开始拆解APK文件。下面是一些常用的工具和步骤: ### 1. 准备工作 在开始之前,确保你的开发环境和工具准备就绪。通常需要以下工具: - **Java Development Kit (JDK)**:APK反编译需要Java环境支持,因此需要安装JDK。 - **APKTool**:用于反编译资源文件和获取可读的AndroidManifest.xml文件。 - **Dex2jar**:将.dex文件转换为.jar文件,使其更容易与Java反编译工具一起使用。 - **JD-GUI**:一个Java反编译器,可以用来查看转换后的 .jar 文件的源代码。

- ** JADX**:一款开源的Android反编译工具,可以直接将APK文件转换为Java源代码。 ### 2. 拆解步骤 第一步是使用APKTool反编译APK文件。打开命令行,输入以下命令: ```bash apktool d your_app.apk ``` 这条命令将会在当前目录下创建一个以应用名命名的文件夹,里面包含拆解后的文件。你可以在这里找到AndroidManifest.xml和资源文件。 接下来,利用Dex2jar将classes.dex文件转换为.jar文件。执行以下命令: ```bash d2j-dex2jar.sh classes.dex ``` 这将生成一个名为classes-dex2jar.jar的文件。

接下来,使用JD-GUI打开该.jar文件,从中可以浏览和导出Java源代码。你可以选择需要的类和方法,并将其提取为源代码文件。 ### 3. 资源分析 除了反编译代码,分析应用的资源也同样重要。你可以使用APKTool提取应用的资源文件,这包括布局、图片和字符串。布局文件通常以XML格式保存,你可以用文本编辑器查看和编辑这些文件。 如果你希望修改某些资源文件,特别是在进行代码注入和逻辑分析时,APKTool可以帮助你完成这项任务。

修改后,可以重新打包APK文件。 要重新打包APK,可以使用以下命令: ```bash apktool b your_app_folder ``` 该命令将生成一个新的APK文件,可以用于测试或进一步分析。 ### 4. 安全性和法律问题 虽然APK拆解在技术上是可行的,但逆向工程也涉及法律和道德问题。在某些地区,未经授权的逆向工程可能违反版权法。因此,在进行APK拆解之前,请确保你有合法的权限或遵循相关的法律要求。 ### 5. 高级技巧 对于有经验的逆向工程师,可能会使用更高级的技术。

例如,动态分析与静态分析结合。动态分析可以使用工具如Frida或Xposed Framework,在运行时监控和修改应用的行为。而静态分析则侧重于查看代码和资源文件。 此时,逆向工程师不仅仅是在寻找漏洞和缺陷,也是在进行安全审计和性能优化。结合两种分析方式,可以更全面地理解应用程序的运行机制。 ### 结束语 APK拆解是一项既具挑战性又充满乐趣的技能,尤其是对于那些对安全研究和软件开发感兴趣的初学者。

通过掌握APK的基本结构和拆解方法,逆向工程师能够深入理解应用程序的运行原理,从而为自身的职业发展和应用安全提供有力支持。 无论你是准备进入逆向工程领域,还是希望提升自己的安全技能,了解和实践APK拆解都是不容忽视的步骤。希望本文能为你提供一些指引,使你在这一领域的探索旅程更加顺利。