近年来,随着数字化时代的推进,用户信息的安全保护愈发成为公众和企业关注的焦点。然而,全球知名硬件制造商ASUS(华硕)旗下的MyAsus软件自2022年以来曝出严重安全漏洞,导致数百万用户的个人信息暴露在风险之中。此安全隐患不仅威胁用户的隐私安全,更揭示出大型企业在漏洞响应与安全防护方面存在的不足。本篇深入分析这一漏洞的背景、技术细节、潜在影响以及应对建议,旨在提高业内与用户的安全意识。首先,此次安全事件的发现者是一位代号“MrBruh”的安全研究员,他在报告发现的一个零日远程代码执行漏洞(RCE)后,遭遇了ASUS的冷漠和忽视。这种对安全报告缺乏积极回应的态度,促使他继续发掘MyAsus软件代码,最终发现了更为严重的问题。

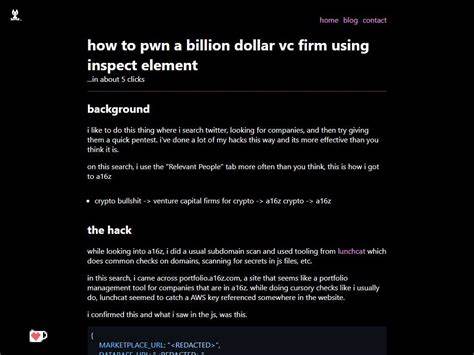

针对MyAsus中核心组件AsusSSO.dll和AsusAPI.dll的反编译研究,研究人员发现了加密存储的硬编码凭证。这些凭证经过加密后在运行时被动态解密,用于API的授权访问。通过利用人工智能技术辅助将解密算法移植至Python脚本,其成功解密了这些密钥,进而判断出凭证拥有过度的权限范围,几乎等同于管理员级别。硬编码凭证广泛存在于软件开发中,常常因便于快捷集成而被使用,但这在网络安全领域是极端危险的做法。一旦这些凭据被恶意第三方获取,便可能绕过身份验证,直接访问内部系统和敏感数据。在ASUS的案例中,这些凭据使攻击者能够调用多个关键API端点,从而访问并操纵用户的私人信息及客服支持记录。

具体的API接口包括通过邮箱获取支持工单列表,上传附件至任意工单,通过工单ID检索详细对话内容,甚至有接口可能访问客户的RMA(退货维修授权)记录。攻击者仅需凭借邮箱地址或用户ID,便可以调用接口获得用户的全名、出生日期、电话号码以及完整住址等高度敏感信息。此类信息一旦外泄,将引发身份盗用、诈骗及更深层次的隐私侵犯,风险极其严重。此外,漏洞存在时间长达近三年之久,自2022年8月MyAsus发布起即已隐藏于软件中,极大增加了被秘密利用的可能性。研究员MrBruh在发现漏洞后,经历了多次与ASUS沟通与反馈的过程。尽管他于2025年4月底完成了详细漏洞报告及演示代码的提交,但由于ASUS邮件系统的拦截及回应迟缓,漏洞修复直到同年5月中旬才得以发布,期间用户依然处于风险境地。

值得注意的是,ASUS至今未设立正式的漏洞赏金计划,这种缺乏激励措施的环境,将不利于安全研究人员的积极参与。安全研究人员面临着时间和资源的双重压力,同时得不到应有的认可与回馈,极易导致漏洞无法及时披露,甚至被黑市恶意利用,从而加剧网络安全危机。此事件还引发了对科技厂商安全责任的广泛讨论。厂商在产品设计与发布时,需更重视安全架构的科学性与合理性,避免在软件中植入硬编码的敏感凭证。严格的代码审计、定期的安全测试,配合完善的漏洞响应机制,是保障用户数据安全的关键所在。针对此漏洞,ASUS最终在2025年5月发布了4.2.35.0版本安全更新,调整了账户登录及注册流程,并移除了存在风险的硬编码凭据。

同时也将认证界面切换至基于Webview的设计,提升安全防护等级。对于广大用户而言,面对不断变化的网络安全威胁,保持警惕和做好个人信息保护至关重要。建议定期更新软件版本,确保安装厂商提供的安全补丁,妥善配置账户密码,避免在多个账户中重复使用相同密码。此外,在上传或填写支持工单时,尽量避免暴露过多个人敏感信息,进一步降低被不法分子利用的风险。最后,笔者呼吁所有互联网企业和软件厂商应以用户安全为中心,加强与安全研究社区的合作,建立积极有效的漏洞披露及赏金机制。只有形成良好的生态环境,方能保障用户的数字资产安全,推动网络空间的健康发展。

ASUSpicious漏洞事件为业界敲响警钟,提醒我们技术进步同时伴随着更高的安全挑战。对个体用户而言,信息安全意识的提升和技能掌握同样重要。保持对安全资讯的关注,主动防范潜在威胁,构建坚实的数字安全防线,是每个现代网络用户不可忽视的责任。