近年来,全球网络安全形势日趋复杂,特别是在金融领域,攻击手法愈发隐蔽和多样化。非洲作为新兴经济体,金融机构逐渐拥抱数字化转型,同时也成为网络犯罪分子的攻击目标。最新研究显示,一些有组织的网络犯罪团伙不断利用开源工具,并结合公开获取的技术资源,对非洲多家金融机构展开持续渗透。此类攻击不仅影响当地金融生态,更对全球金融安全产生深远影响。Palo Alto Networks旗下Threat Intelligence团队Unit 42开始跟踪代号为CL-CRI-1014的攻击集团,其中“CL”代表攻击集群,“CRI”则揭示了其犯罪动机。该团伙的攻击目的是获取金融机构网络的初始访问权限,进一步将此权限出售给其他地下犯罪组织,从而成为典型的初始访问经纪人。

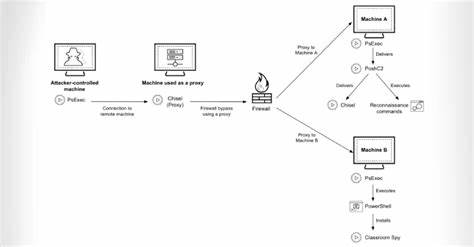

这种商业化的攻击模式使得网络犯罪产业链愈发复杂且难以追踪。攻击者为了躲避安全检测,模仿合法应用的文件签名,欺骗安全系统识别其工具和活动为正常行为。研究员指出,威胁行为者常采用此类伪装手段,利用微软Teams、Palo Alto Cortex以及Broadcom VMware Tools等知名软件的图标,使恶意程序看起来无害。其主要攻击步骤包括初次渗透后快速部署多个开源工具,如PoshC2进行指挥控制,Chisel实施网络流量隧道传输,以及Classroom Spy用于远程管理。虽然具体的入侵路径尚未完全清晰,但普遍发现攻击者通过植入MeshCentral Agent及Classroom Spy实现对受害机器的全面掌控,继而利用Chisel突破网络防火墙限制,扩散PoshC2至受感染的Windows主机群。这些工具的组合应用不但保障了他们对目标网络的持久控制,也大幅提高了攻击隐蔽性。

PoshC2在受感染系统上的持久机制尤为巧妙,它通过设置服务、在启动文件夹中放置快捷方式以及安排名为“Palo Alto Cortex Services”的定时任务等多重方式,实现工具的自动运行和难以清除的存在。某些案例中,攻击者甚至窃取用户凭证,借助PoshC2搭建代理服务器,使恶意通信更加隐秘且难以被检测到。此类攻击手法并非新鲜事物。早在2022年9月,Check Point便披露了一起代号为DangerousSavanna的网络钓鱼活动,目标同样锁定非洲多个国家的金融与保险机构。该行动结合Metasploit攻击框架、PoshC2、DWservice以及AsyncRAT等开源和远程访问工具,显示出同一攻击者或相关团伙不断针对非洲金融机构发动多轮持续攻击。与此同时,近期安全公司Trustwave SpiderLabs曝光了新兴勒索软件团伙Dire Wolf,该组织自成立仅一个月便累积攻击16家全球企业,涵盖美国、亚洲、欧洲等多地,金融、制造业和科技行业首当其冲。

Dire Wolf勒索软件以Golang语言编写,内置关闭系统日志和大量关键服务、应用程序的能力,尽力阻断恢复手段,并删减系统影子副本,体现出高度破坏性。虽然Dire Wolf入侵阶段的细节仍未完整披露,但其出现无疑为全球尤其是金融机构敲响警钟。面对这些复杂多变的网络威胁,金融机构需主动强化安全防御体系。首先,完善多因素身份验证机制,尽可能阻断攻击者利用窃取的凭据入侵网络。其次,加大对内部网络流量的监控力度,及时识别和阻断异常的隧道流量及指挥控制通信。再次,加强对开源工具的使用管理和审计,确保未经授权的软件和脚本无法在关键系统中运行。

同时,持续进行员工安全意识培训,防范钓鱼邮件和社会工程学攻击。主动与安全厂商及情报机构合作,获取最新威胁情报,及时更新防护策略。此外,有效运用先进的安全自动化和人工智能技术,可以提升检测和响应的速度与准确率,确保在攻击初期便快速介入,减少损失。非洲金融业在数字化进程中面临前所未有的发展机遇,也暴露出更多网络攻击风险。持续的威胁监控和综合防御策略是保障金融生态安全、维护客户信任和促进经济稳定的关键。只有了解并积极应对这些新型攻击手法,金融机构才能在网络安全竞赛中立于不败之地。

未来,随着技术与安全对抗的不断演化,更多创新且严密的防御措施将成为行业标准,助力非洲金融业安全迈向新高度。