现代计算机的安全依赖于信任的基础,尤其是在涉及数据加密和隐私保护时。然而,随着技术的发展,用户对x86架构笔记本电脑的信任正遭受到前所未有的挑战。硬件层面的安全漏洞和复杂的固件系统让整个信任链变得脆弱不堪。本文将深入探讨这些问题的根源,并展望未来可能带来的解决方案。传统上,数据传输过程中的安全重点往往放在网络加密和软件层面的保护上,例如Tor网络、OpenVPN及SSH协议等。然而,这些技术的有效性建立在操作系统及硬件环境的可信基础之上。

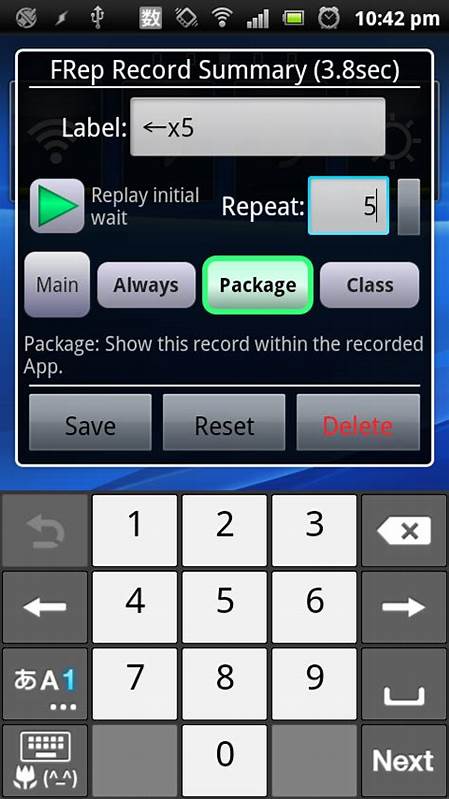

操作系统遭到攻击或者受到固件篡改,所有的软件层防护皆可能化为乌有。x86体系结构笔记本电脑常见的安全隐患集中在其启动过程的固件部分。BIOS和UEFI作为启动链的第一环节,担当着验证系统完整性和加载操作系统的职责。一旦这些低级固件遭到入侵,攻击者便能获取极高权限,甚至实现持久性后门。更为复杂的是,诸如英特尔管理引擎(Intel Management Engine,ME)这样的微控制器被集成于每一颗Intel CPU中,持续运行并拥有对系统内存、网络等资源的访问权限。其固闭的黑盒模型使得安全研究人员难以完全理解其流程,潜藏着成为恶意软件根植点的风险。

这种安全模型基于“安全通过模糊”的原则,其缺乏透明性和可审计性,加剧了用户的不信任感。可信平台模块(Trusted Platform Module,TPM)被设计用来保护关键硬件和固件的完整性,通过加密密钥管理和哈希检查来防止篡改。然而,实践中TPM自身也曾被发现具备安全漏洞,可被利用绕过安全机制。此外,作为启动链根基的Core Root of Trust for Measurement(CRTM)虽然理论上应不可变且安全,但在实际应用中往往存在可被攻击的Flash芯片,一旦替换即破坏信任链条。这些问题促使安全领域专家寻求更可靠且开放的解决方案。开源固件项目如coreboot倡导替代传统专有BIOS/UEFI,使启动代码透明可审计,更易发现和修补安全隐患。

此外,提出“可信启动媒介”(trusted stick)思想,即利用外部存储设备来独立验证计算机固件,从而绕过不可信硬件自身的限制。这种方法结合开源硬件设计理念,为构建更安全的电脑环境奠定基础。虽然目前市场上尚未广泛出现此类产品,但已有安全研究者与发烧友积极投入相关项目。除了硬件与固件安全,x86架构的闭源和复杂性也为攻击者提供了更多机会。与之相比,ARM等架构因设计的简洁和开放性成为替代选项之一,特别是在移动设备和部分轻量级笔记本的应用中获得成功。尽管如此,庞大的x86硬件基础和软件生态让彻底放弃该架构变得困难。

业界甚至展望未来开源指令集如RISC-V,在安全和可控性方面具备天然优势,可能成为硬件可信计算的新蓝海。然而,其普及和生态建设仍面临诸多挑战,远未形成主流。信息安全不仅是技术问题,也渗透着政治、文化和社会层面。即使技术实现在可信计算上取得突破,如果无法得到广泛接受和文化层面的支持,仍难以真正保障用户的隐私和安全。从封闭的专有固件到开放的硬件设计,安全态势正处于动态演变之中。用户在选择和使用设备时需保持警惕,合理运用安全最佳实践,同时关注开源安全社区的动态进展。

构建可信赖的计算平台是一项复杂长期的事业,需要硬件制造商、软件开发者、研究人员和终端用户共同努力。虽无短期简单解法,但现阶段核心理念已明确——不应盲目信任任何层级的硬件或固件,取而代之的应是可验证、开放透明的安全机制。正如安全专家所言,安全不是一次性目标,而是持续的过程。随着技术与意识的进步,迈向真正可信的x86笔记本电脑的未来虽充满挑战,却并非不可企及。