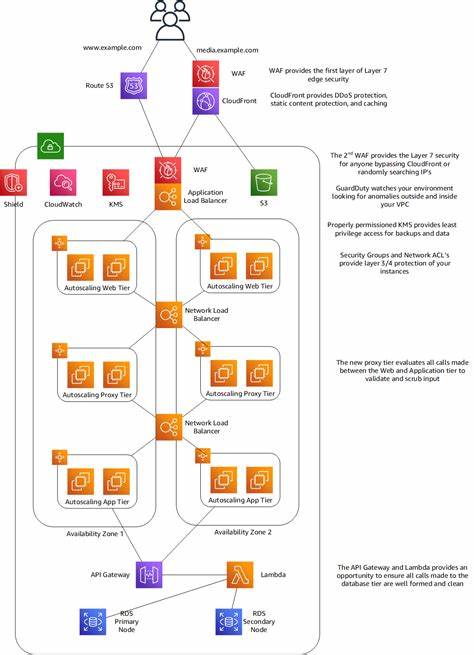

近年来,无服务器架构因其高效、弹性和简化运维的优势,成为越来越多企业云迁移和数字转型的重要选择。根据Datadog 2023年的调研数据显示,超过七成的AWS用户已开始应用无服务器服务。然而,安全问题伴随着技术进步也日益突出,尤其是云配置错误成为现代应用面临的最大威胁之一。CrowdStrike在2024年的安全报告中揭示,云误配置导致大量数据泄露及权限滥用事件,给无服务器生态带来巨大隐患。 作为应对不断严峻安全挑战的先进理念,零信任架构以其“从不信任、始终验证”的原则,成为云安全防御体系的重要基石。零信任不再将云环境默认视为安全边界,任何用户、设备、服务甚至内部网络流量都必须经过严格身份验证与权限控制,最大化降低潜在风险。

在无服务器环境中应用零信任架构,首先需要重新审视身份与访问管理机制。无服务器应用通常由大量细粒度的函数组成,这些函数通过事件触发,访问各种云资源。例如,在一个上传和检索敏感文件的REST API应用中,必须确保每一次文件上传、访问或下载请求都经过身份验证。实现方式可以利用JWT(JSON Web Token)进行用户认证,辅以多因素认证(MFA)增加安全保障。简而言之,确保每个操作都绑定到唯一且经过验证的用户身份,是零信任在无服务器应用中的核心要求。 除了身份验证,最小权限原则同样重要。

云中权限过度开放是大量安全漏洞的根源。通过细化IAM角色和策略,为各个Lambda函数配置严格限定的访问权限,防止无谓的资源暴露或操作。例如,负责列出文件的Lambda不应被赋予上传或删除文件的权限;负责认证的Lambda无需对用户数据表进行写入操作,只需读取和更新必要的MFA数据。这种微粒度的权限控制能够有效分隔职责,减小安全事故的影响范围。 微分段和隔离技术是零信任架构中的另一关键策略。将系统划分为若干独立的安全区域,每个区域采用独立的访问控制和安全策略,当某一区域被攻破时,也不会影响整体系统安全。

在无服务器环境中,这可以通过为不同服务或功能模块分配独立的IAM角色以及网络策略实现,同时坚持单一职责原则(SRP),提升系统的可维护性和安全性。此外,分割清晰的职责边界有助于事件溯源与审计,方便安全运营团队快速定位和响应潜在威胁。 安全可观测性和审计能力是保障持续安全的重要环节。无服务器架构的高度分布性和事件驱动特性,使得传统的安全监控方式难以发挥应有作用。因此,引入集中化日志收集和分析工具,如AWS CloudWatch,能够实时捕获Lambda函数的运行日志和访问信息,支持安全事件的及时发现与响应。通过建立完善的监控和告警机制,安全团队可以持续评估系统风险,快速应对异常行为,防止安全漏洞扩大。

在CI/CD(持续集成与持续交付)流程中贯彻零信任理念同样至关重要。以环境变量和参数存储安全为例,要避免在代码仓库或配置文件中明文存储敏感信息,而应使用安全的参数管理服务并限制访问权限。此外,部署流水线需采用细粒度权限管理,确保只有授权人员和服务能够触发和修改部署流程。对代码质量和依赖也要持续审查,避免将带有安全隐患的库引入生产环境,筑牢安全防线的上游环节。 在实际开发中,应避免一些常见的安全反模式。例如,禁用使用通配符“*”权限,防止函数拥有过度权限导致严重泄漏风险。

对输入数据进行严格校验以防止注入攻击和恶意操作。另一个注意点是避免使用长时间运行的函数和依赖不稳定的外部服务,因为在运行期间引发的故障或安全问题,影响范围更广,也更难防控。 总结来看,零信任架构为无服务器环境的安全防护提供了行之有效的策略和方法。它不仅要求开发人员和运维团队在系统设计和权限管理上精益求精,更强调安全是一种持续过程而非一次性配置。从身份验证、最小权限、微分段,到监控审计及CI/CD安全,构成了全面防护体系。在云计算与无服务器技术日益普及的今天,零信任架构的深入应用,将有效提升企业抵御外部攻击与内部风险的能力,保障信息资产的安全与业务的稳定发展。

未来,随着云服务和无服务器框架的不断演进,企业也应关注相关安全社区的最新动态和最佳实践,如OWASP Serverless Top 10风险指南,及时修正和完善安全策略。此外,结合人工智能和自动化工具进行智能安全分析与响应,将是提升无服务器安全管理效率的重要方向。只有在不断创新与严格执行的双重保障下,零信任架构才能实现其最大价值,助力构建真正安全可信的云原生应用生态。