2025年中旬,PyPI这一全球最大的Python软件包管理平台曾对使用inbox.ru邮箱的账户采取了严厉的限制措施,禁止该域名用户在平台上注册新账户或将相关邮箱添加至现有账户。这一封锁决策的背景和后续发展,揭示了现代软件供应链安全领域日益复杂的挑战,并为我们理解新型网络攻击——尤其是与人工智能密切相关的攻击模式——提供了重要视角。 最初,PyPI开发者在6月发现了大量异常活动。具体表现为短时间内通过inbox.ru邮箱注册了超过250个新账户,并发布了1500多个项目。这些项目多无实际代码,明显不像常规的软件包,反而更像是占位或伪装性质的存在,且名称常为常见流行库的命令行接口路径。这种情况导致终端用户混淆,造成资源滥用风险,并存在潜在安全隐患。

鉴于这些迹象,PyPI团队立即封锁了与该邮箱域相关的所有新账户及邮件变更操作。 事件进一步升级的过程中,一位用户于7月8日向PyPI管理员报告,他使用的大型语言模型Sonnet 4曾推荐了一个不存在的软件包名称,这一推荐属于典型的slopsquatting攻击案例。slopsquatting的概念今年春季才被提出,是一种利用人工智能生成代码时出现“幻觉”现象而诞生的新型攻击形式。与传统的typosquatting——通过域名或包名的拼写错误欺骗用户不同,slopsquatting源于AI模型因数据缺漏或推理错误虚构出的不存在的软件包名称,黑客借此注册这些虚假名字,诱导开发者误下载恶意软件包,从而攻击软件供应链。 经过初步调查,PyPI团队刊发声明指出,这些疑似恶意账号均来自inbox.ru邮箱,并应对实施了全面封禁。然而,随后事情出现戏剧性转折。

研究进一步查明,这些账号和项目并非恶意黑客所为,而是由inbox.ru所属公司Mail.ru (现为VK旗下团队)的安全团队操作。该团队初衷是采用“占位”策略,在PyPI上大量创建软件包,预先占据可能被外部黑客利用的常见入口名称,以此防止第三方通过slopsquatting或typosquatting方式发起供应链攻击。 Mail.ru方面随即与PyPI团队进行了积极沟通,解释了他们的安全考量与策略,表达愿意协调解决问题,并停止这种占领式注册行为,寻找替代防护方案。PyPI方面在充分了解情况后,于同年7月下旬撤销了对inbox.ru邮箱的封禁,恢复用户正常注册服务。此次事件在业内引起广泛关注,成为网络安全和开源生态共同治理的典范案例。 这场风波背后还折射出人工智能时代新安全风险的新面貌。

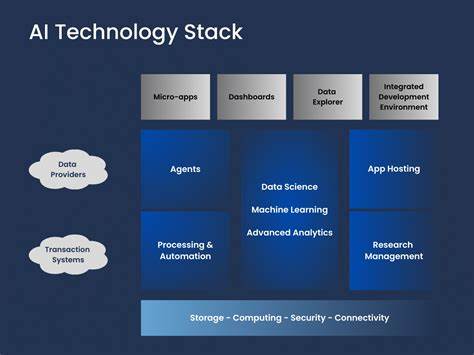

研究显示,生成式人工智能模型在推荐开源包时约20%的建议是虚假的,许多建议的包根本不存在。估算中,AI模型频繁输出的虚假包名超过20万,且具有一定的重复性。这无疑为黑客提供潜在攻击点,允许通过注册这些虚假名包发动软件供应链攻击。 因此,PyPI与Mail.ru的合作提示业界,未来软件仓库平台及安全团队需加强互动,采用更智能、更严密的监控与防护系统。在AI高速发展的背景下,依赖传统静态检测或简单的黑名单策略远远不够。创新的检测技术结合真实环境的验证机制,应对由AI幻觉导致的威胁成为当务之急。

此外,开发者自身也应提高风险意识。对于AI工具推荐的软件包名称,必须进行仔细核实,避免盲目采纳。安全教育、最佳实践推广应贯穿于整个开源社区与企业开发链条。 简言之,PyPI解封inbox.ru所引发的事件不仅是一场误会的澄清,更是网络安全生态针对AI新变量的一次深刻反思。只要各方增强合作,着眼于根本解决方案,能够有效提升开源软件供应链的安全韧性,保障全球开发者和用户免受新型攻击。 未来,PyPI及类似平台还将进一步拓展监控能力,同时探索与邮箱服务提供商和安全企业的协同防御机制。

在人工智能运用日益广泛的今天,只有通过创新与合作,才能真正守护数字世界的安全基石。