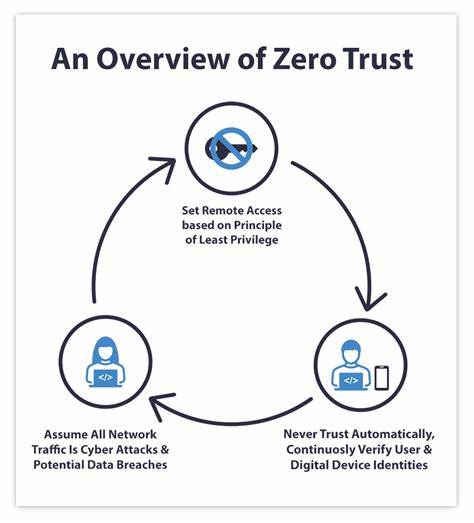

随着云计算技术的快速发展,企业对云环境的依赖日益加深,为了满足数据隐私、合规性以及客户定制化部署的需求,自带云(Bring Your Own Cloud,简称BYOC)模式逐渐成为一种新兴趋势。BYOC模式允许客户在自己的云账户中运行供应商的软件或服务,确保数据和计算资源完全在客户的控制范围内。然而,这种架构也为安全带来了全新的挑战,传统的网络防护边界逐渐淡化,信任模型亟需重新定义。在此背景下,零信任(Zero Trust)安全理念被引入BYOC,形成了零信任自带云(Zero Trust BYOC,简称ZTB)的安全框架,成为确保云原生平台安全性的核心方案。零信任安全理念本质上是一种“永不信任、始终验证”的思维转变,它摒弃了传统基于网络边界的信任假设,强调每一次访问请求必须经过严格的身份认证和授权。传统IT架构中,只要节点处于内部网络或信任环境,就会获得较高的访问信任,这种隐含信任往往导致安全风险,如内部威胁和横向攻击。

相比之下,零信任架构要求无论访问者处于何地,服务间交互都必须做身份验证,权限授予基于最小信任原则,并且安全策略需结合身份、上下文和设备状况动态调整。这些原则从根本上减少了安全隐患,提升了访问控制的精准度。适用于BYOC的零信任模型提出了一系列关键安全原则。首先,数据面隔离是其核心所在。BYOC要求客户的数据和计算资源必须完全保留在客户的云环境中,任何客户数据不得外泄到供应商的控制平面或其他位置。这个设计不仅保障了数据主权,促进了如GDPR、HIPAA等法规的合规执行,也极大降低了因供应商控制面遭受攻击而导致客户数据受到影响的风险。

同时,元数据或遥测信息若需共享,应采取匿名或合成数据形式,并严格基于客户的明确授权,从而确保数据隐私的最大化。其次,控制平面通信必须遵循拉取式模式。也就是说,由客户环境发起与供应商控制面的所有连接,供应商不得主动向客户环境发起连接请求。此方式有效避免了供应商对客户环境的主动访问风险,强化网络边界策略的简洁性,客户无需开放入站流量,降低被攻击面。拉取式通信还符合零信任中“不假设信任,主动验证”的核心要求,使得控制层访问安全更具保障。零信任BYOC框架中组件级别的安全同样不可忽视。

任何部署在客户云内的组件、服务之间均不得默认信任彼此,即使它们处于同一网络或集群内,所有交互均须通过身份验证和授权,并使用诸如JSON Web Tokens(JWT)、IAM角色等带有数字签名的身份标识进行认证。这样设计有效防止了攻击者从一处受侵害点横向扩散至其他组件,强化整体系统的边界防护,提高入侵检测和响应能力。最小权限原则是零信任架构的又一基石。在BYOC架构中,所有系统、用户及自动化流程只能拥有其完成任务所需的最低权限。与此配套,IAM角色必须进行精细化的范围限制,访问令牌应设置有效时间限制,RBAC(基于角色的访问控制)策略必须严格执行,特别是在云原生环境中的Kubernetes平台上。此原则有效降低了因凭证泄露或滥用而产生的安全风险,同时有助于满足SOC 2、ISO 27001等信息安全管理要求,提高整体安全合规性。

此外,通信加密贯穿整个零信任BYOC架构。所有入站和出站的数据传输必须采用强加密算法,普遍推荐使用TLS 1.2及以上版本,确保数据在传输过程中的机密性和完整性。即便是内部服务之间的通信,也应实行加密,防止中间人攻击和数据窃听。加密策略不仅是信息安全的基本要求,也利于满足金融、医疗等行业的合规标准,提升第三方集成时的安全可信度。深入实施这些原则不仅仅是对基础设施的加固,更是信任体系、透明度与安全保障的重塑。企业产品在客户自持云环境中运行,意味着安全责任被部分转移,客户对于数据的控制权和信任诉求自然更强。

通过零信任BYOC框架,可以提供可量化、可重复的安全保证,增强客户对平台的信赖,促进供应商与客户之间的合作共赢。零信任BYOC的兴起还推动了云原生架构的安全标准化建设,为业界树立了清晰且可操作的安全框架,也帮助开发者、运维人员规避常见误区,提高安全设计的成熟度。面对日益复杂的威胁环境和严格的合规要求,零信任BYOC不仅是技术进步的体现,更是企业对安全承诺的体现。未来,随着多云、混合云环境的普及和云服务边界的进一步模糊,零信任理念将在BYOC及更广泛的云计算环境中扮演更加重要的角色。企业应提前布局零信任策略,从数据隔离、身份管理、访问控制、通信加密等多个方面入手,构建安全防线,保障业务连续性和客户权益。同时,开放的交流机制和行业合作也将助力标准的完善与生态的繁荣。

零信任自带云不仅满足了当下安全需求,更为未来云计算安全的发展提供了坚实基础,是推动云原生应用高效、可信运行的关键引擎。