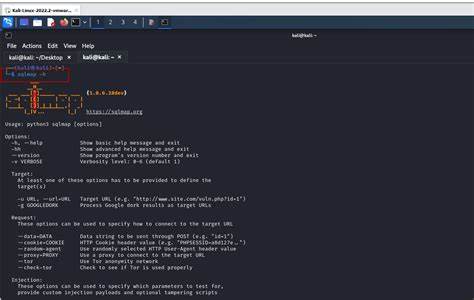

在网络安全领域,SQL注入攻击一直是黑客们常用且威力强大的攻击手段之一。作为自动化执行SQL注入测试的利器,sqlmap因其强大的功能和便捷的使用方式备受安全研究人员的青睐。然而,sqlmap本身并不具备对请求有效负载进行高级混淆的能力,它所依赖的tamper脚本(即绕过WAF或过滤器的Python脚本)通常被视为仅仅是实现简单的payload变形的工具。实际上,tamper脚本的潜力远不止于此,通过编写和使用一些非典型的脚本,能够极大地扩展sqlmap的应用边界,并帮助安全从业者在复杂的环境中取得突破。今天,我们将引领大家跳出传统框架,探寻如何利用非典型tamper脚本提升sqlmap威力,从而让这款工具成为多层次、多策略攻击的利器。 首先,必须明晰tamper脚本的基本概念。

tamper脚本是一类运行于sqlmap请求发送前的Python程序,核心功能是接收原始的攻击载荷payload作为输入,经过特定算法或规则处理后,输出新的payload。在实际应用中,标准的tamper脚本往往用于绕过简单过滤器,例如用注释替代空格、编码特定字符或替换关键字,从而成功避开WAF(网站应用防火墙)的检测。尽管如此,单纯的字符串替换注定难以应付更为智能和复杂的环境,因此,创新型的tamper脚本应运而生,用以实现更丰富的功能。 当我们深入源码级别探讨sqlmap时,会发现tamper脚本具备灵活的优先级机制。这意味着使用者可以通过调整脚本的优先级,控制它们的调用顺序,从而精细化地组合多种变形策略。比如先进行URL编码,再替换空格为加号的脚本,效果往往不能和反方向执行的顺序相提并论。

这里,合理设计优先级配合使用,能最大程度地欺骗目标的安全防御体系。学习并掌握这种优先级机理,能够帮助安全测试人员设计出更加高效且针对性强的攻击流程。 不仅如此,更高级的tamper脚本还能实现复杂交互,比如会话保持。有人曾尝试编写tamper,通过对请求参数的动态修改和cookie管理,使sqlmap在目标服务器出现断线或超时情况下,依然能够恢复并继续执行攻击。这大大提高了扫描的稳定性和完整性,避免了频繁重新启动导致的时间浪费。相比传统教学中只注重单次payload变形,这样的实践无疑向sqlmap注入了"智能",让它具备了一定的状态感知能力。

另一创新方向便是针对二次SQL注入(Second-order SQL Injection)的攻击策略。普通SQL注入多聚焦于一次性提交的恶意代码,但二次注入则更隐蔽,它依赖于被注入数据在后续系统操作时再次触发注入。这通常涉及复杂的应用逻辑和数据库设计。通过专门设计的tamper脚本,可以在sqlmap发起请求时预先构造适合引爆二次注入的payload,有效提升渗透测试的成功率。此外,将这种策略与发送告警通知(如通过Telegram集成)结合,则能实时掌握漏洞情况,极大提高测试效率。安全人员能在第一时间获知重要信息,快速响应漏洞整改。

在定制tamper脚本时,函数结构的规范使其扩展性和稳定性得到保证。脚本必须实现一个tamper(payload, **kwargs)函数,接收输入载荷并返回变形后的字符串。此外,还可以定义一个仅执行一次的dependencies()函数,用于检查所需环境依赖或提醒用户必要前置条件。通过良好的编码规范,不仅避免了执行错误,也便于团队协作与维护。 随着攻击防御技术的升级,传统固定套路的payload变形策略逐渐力不从心。此时,深刻理解漏洞原理、结合目标环境特性,灵活自定义tamper脚本成为必然趋势。

无论是通过利用Python强大功能添加复杂正则替换、动态编码解码、甚至调用第三方API、缓存状态,tamper脚本都能够赋予sqlmap超乎想象的新能力。 值得一提的是,虽然开发自定义tamper脚本需要一定的编程功底,但其学习过程本身就是提升安全技能的绝佳途径。通过分析sqlmap源码,理解HTTP请求流程、payload处理逻辑,借助丰富的社区资源和案例教程,即便是初学者也能快速上手制作实用脚本。长期积累后,更能实现高度自动化和精准化的漏洞挖掘。 总结来说,sqlmap之所以被广泛采用,离不开其灵活的tamper架构设计。突破传统意义上的简单变形,将tamper脚本视为功能模块,可以完成会话管理、二次注入识别及远程通知等高级功能,不仅让渗透测试效率倍增,也极大地拓展了sqlmap的应用场景。

未来,随着应用安全防护越来越智能,开发和运用创新tamper脚本的能力,必将成为每一个安全从业人员的核心竞争力和利器。拥抱这一理念,不断突破自我,才能在网络安全攻防的战场上立于不败之地。 。