随着网络安全威胁的不断升级,企业对网络访问控制系统的依赖日益增加。作为全球领先的网络设备厂商,思科公司的身份服务引擎(ISE)承担着关键的身份验证和访问管控职责。然而,近期曝出的ISE安全漏洞引发了安全界的高度关注,思科也正式确认这些漏洞已被攻击者积极利用。ISE系统的安全失守,意味着攻击者可以未经认证,远程执行操作系统层面的命令,以根用户身份全面掌控目标设备,从而造成极为严重的安全隐患。 这些漏洞的危害性不言而喻。ISE在企业网络中通常充当策略执行的核心环节,用以决定用户和设备何时、以何种条件接入网络。

若攻击者能够绕过认证机制直接获得根权限,将轻松突破访问控制墙,进而影响内网的所有资源和系统。这种攻击不仅破坏了网络的完整性,还可能导致敏感数据泄露、网络服务瘫痪,甚至引发更加复杂的供应链安全事件。 漏洞细节方面,这些被披露的ISS漏洞均被评定为最高严重级别,CVSS评分达到10.0。主要包括CVE-2025-20281、CVE-2025-20337和CVE-2025-20282,这些漏洞存在于ISE的特定应用程序接口(API)中。前两个漏洞主要源自对用户输入缺乏充分验证,攻击者通过构造恶意API请求,能在无认证的情况下执行任意代码,突显了输入校验的重要性与漏洞带来的直接威胁。第三个漏洞则涉及文件上传接口,缺乏对于上传文件位置及内容的安全检查,使恶意文件能够上传至系统关键目录并被执行,极大提升了系统被攻陷的风险。

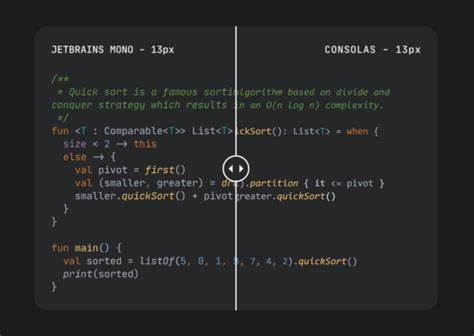

具备攻击能力的威胁行为者可发送经过精心设计的API请求或上传专门制作的恶意文件,进而达成对目标系统的完全控制。令人担忧的是,这些攻击在网络边界之外即可远程发起,且无须任何形式的认证,令现有安全防线几乎形同虚设。攻击往往利用bash中的特殊变量技巧绕过常规安全限制,配合容器配置缺陷等多重失误,实现从容器环境逃逸至宿主机的终极目标。 业内安全专家和研究团队也对这些漏洞给出高度警示。趋势科技的零日漏洞计划(ZDI)称这些漏洞堪称完美的系统接管案例,从代码层面的多重安全失误触发完美利用链。安全研究员在实测中发现,通过精妙的系统命令注入手段,利用嵌入式特殊字符变量,能够成功绕过Java执行命令时的限制,并进行容器沙箱逃逸。

在受影响的ISE设备上,这些缺陷瞬间使得网络防御体系形同虚设。 政府层面也迅速做出响应。美国网络安全与基础设施安全局(CISA)已将其中的关键漏洞纳入《已知利用漏洞目录》(KEV),要求联邦部门在指定日期前完成补丁部署与漏洞修复,切实防范针对关键基础设施的攻击威胁。该强制更新命令体现了漏洞风险的严重程度和政府对网络安全管控的坚决态度。 对企业网络安全管理团队而言,应对这波安全风暴的首要任务是尽快升级至思科官方发布的安全补丁版本。修复程序已覆盖三个关键API漏洞,有效阻断未经认证的远程命令执行路径。

此外,安全团队还需全面审查系统日志,重点关注异常API调用记录和未经授权的文件上传活动,尤其是外网暴露的ISE设备,务必保持高度警惕。 实践中,提升网络访问控制整体安全性,除了及时打补丁以外,应考虑强化系统的防御策略,包括实施严格的访问权限分离、增强API请求的输入验证、部署行为分析与异常检测技术,形成多层次的安全防线。同时,加强员工的安全意识培训,推动快速应急响应机制的建立,也是保障网络整体安全的关键环节。 随着攻击技术日新月异,网络安全挑战不断升级,企业应始终保持安全防护的动态更新和体系优化。ISE所暴露出的安全短板,警示业界不能对关键身份访问管理环节掉以轻心。只有通过持续的漏洞监测、实时威胁情报共享与创新防御工具应用,才可能在复杂的数字环境中防止类似高危漏洞造成的灾难性后果。

总结来看,思科ISE安全漏洞的被主动利用,揭示了网络核心设备安全管理中存在的巨大隐患,也预示了身份和访问管理领域亟需更强韧、更智能的安全防护策略。企业应高度重视ISE相关更新,依托综合防御体系,积极防范类似远程无认证根权限获取的攻击威胁,切实筑牢数字化转型的安全基石。