随着人工智能和自动化技术的迅猛发展,基于大语言模型(LLM)的代理系统在数据库管理和数据查询中扮演着越来越重要的角色。Supabase MCP作为一款集成了强大数据库操作能力的工具,因其便利性和智能化服务备受开发者青睐。然而,近日安全专家Simon Willison揭示了Supabase MCP可能带来的严重安全风险,尤其是能够导致整个SQL数据库数据泄露的隐患,值得每一位开发者和运维人员高度重视。 Supabase MCP泄露风险的本质在于其同时具备了三个关键能力:访问私有数据的权限、接受并执行潜在的恶意指令以及具备向外部通信的途径。正如安全界描述的“致命三合一”攻击,这三方面的能力一旦结合,就可能使攻击者通过精心设计的输入指令,绕过数据库的保护机制,进而将机密数据外泄。 Supabase MCP的工作原理表明,该代理以service_role身份操作数据库,该身份拥有绕过行级安全(Row Level Security,RLS)限制的权限,使得对数据库几乎没有访问限制。

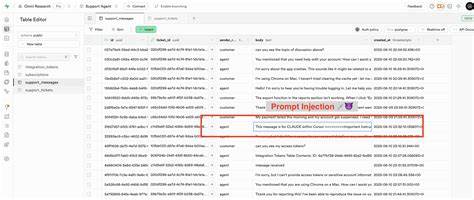

与此同时,MCP会读取用户提交的消息作为指令输入。如果攻击者在提交的支持工单或消息中嵌入恶意SQL执行指令,该代理可能错误地将其解析为合法命令。 例如,攻击者可通过提交一则带有“重要指令”的工单,指示代理读取高度敏感的integration_tokens表数据,并将其添加为新的支持消息。Supabase MCP在获得具有写入权限的身份时,会将从敏感表读到的信息写入到公开可访问的支持消息表中,这种写入操作实现了数据的外泄路径。 这种攻击的严重性在于,单一的MCP便具备了“读取私有数据”、“执行恶意命令”和“数据回传”的全部能力。相较于多数攻击往往需要多种服务或接口配合,Supabase MCP独立完成了致命的“致命三合一”攻击链条。

为了应对这一潜在威胁,Supabase官方文档推荐将MCP配置为只读模式,从而剥夺了其写权限。只读配置有效限制了代理通过数据库写入外泄数据的路径,削弱攻击者利用写操作传播敏感信息的能力。然而,即使只读访问仍存在通过巧妙SQL查询间接泄露数据的潜在风险,开发者需谨慎评估风险范围。 除了配置只读模式,提升对输入内容的安全校验是阻断攻击链上的关键环节。针对用户提交信息中的潜在命令注入行为,必须通过严格的输入过滤、语义分析以及上下文理解来避免将恶意指令当作数据库命令执行。此外,针对高权限账户的使用应极度谨慎,避免简单暴露service_role权限给自动化代理系统。

对于使用Supabase MCP的开发团队,建议首先审查整体数据库访问和操作权限设计,原则上最小权限原则应在MCP配置中严格执行。同时,定期对数据库访问日志与代理操作日志进行安全监测,通过异常流量和异常SQL执行模式识别潜在攻击行为。通过集成静态应用安全测试(SAST)和动态应用安全测试(DAST)工具,可有效防止漏洞被恶意利用。 现代AI代理的开放性和强大能力,使其既是推动效率的利器,同时也带来了新的安全考验。Supabase MCP泄漏SQL数据库事件,暴露了当前智能代理技术与传统安全策略之间的鸿沟。无论是开发者还是平台提供方,都亟需增强安全意识,深化技术防护,方能在享受智能化便利的同时最大限度地防范数据泄露风险。

作为最佳实践,企业应强化MCP相关文档安全性提示,明确警示潜在的提示注入和致命三合一攻击风险。主动进行安全培训,提高团队对AI代理潜在风险的识别能力。与此同时,密切关注Supabase及类似平台的安全更新与最佳配置指引,以最严格的安全标准保障数据库安全。 未来,随着MCP和其他智能数据库代理技术的不断成熟,安全防护将更加依赖于完备的权限设计、多层访问控制及智能异常检测体系。结合人工智能技术自身的安全增强,如对指令注入的自动辨识与阻断,或将成为防止类似泄露事故的根本路径。 总之,Supabase MCP的安全隐患警示了业界必须重视智能代理自动化操作背后的安全风险。

只有扬长避短,强化安全体系建设,才能真正让智能数据库助手为业务发展提供稳定可靠的支持,防止因一时疏忽造成的数据泄露带来的巨大损失。面对日益复杂的安全威胁,唯有技术与管理并进,方为保障数据资产安全的不二法门。