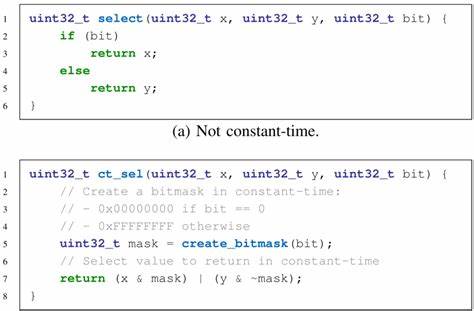

在现代计算机安全领域,防御侧信道攻击始终是密码学实现中的核心挑战。侧信道攻击通过测量系统运行时的物理特征,如时间、功耗或电磁泄露,来推断秘密数据。为此,开发者长期采用恒定时间(Constant-Time)编程技术,确保程序在处理敏感信息时,不论数据内容如何,代码执行时间保持不变,从而有效规避时间侧信道攻击。 然而,令人意想不到的是,设计良好的恒定时间代码可能在编译过程中被破坏。编译器作为将高级代码翻译为机器码的关键工具,其优化策略在提升代码性能的同时,可能会重新排列或改写代码,使得恒定时间保证失效。最近的研究表明,编译器的优化不仅会引入潜在的时间变化,还会让开发者难以察觉这些安全隐患,直接影响密码代码的安全性。

这背后的根因主要在于编译器优化传递中对代码时间特性的认知不足。编译器在执行如循环展开、寄存器分配、指令选择和常量传播等多种优化时,往往侧重于性能和代码体积,在没有明确约束的情况下,可能无意中引入数据相关的控制流和时间差异。尤其是在广泛使用的GCC和LLVM编译器中,某些特定优化传递频繁地导致恒定时间违反。 针对这一难题,科学家们深入分析了大量因编译器优化导致泄漏的恒定时间代码样本,构建了涵盖多种泄漏模式的数据集,在此基础上研究了优化传递的内部机制。令人惊讶的是,只有少数几个优化传递负担着大部分的漏洞责任。这不仅为定位问题提供了方向,也为针对性防护奠定了基础。

此外,研究团队首次系统地揭示了不同优化传递之间的交互如何进一步加剧时间泄漏的风险。这意味着即使单独的优化传递风险有限,组合应用时也会产生非线性的安全隐患。这种复杂的交互效应为现有安全分析工具提出了更高挑战。 面对这一现状,一个显著的进展是提出了无需修改源代码或定制编译器,仅通过控制编译器参数来防护的实用方法。通过禁用或调节关键的优化传递,开发者可以显著降低因优化引起的时间泄漏,同时最大程度保留性能优势。这种防护方式即插即用,对于广大开发者而言,具有高度可操作性和推广价值。

局部禁用特定优化不仅简化了恒定时间代码的维护,还避免了传统手段如代码重写或手工插入运行时时间填充带来的复杂性和性能损失。该方法充分借助编译器自身的灵活性,通过精准配置实现安全与性能的良好平衡。 对于密码学实现社区来说,该发现具有重要意义。它不仅帮助开发者理解编译器如何从根源影响恒定时间安全,还指明了切实可行的改进路径。未来的研究有望进一步自动化检测优化引起的泄漏,同时推动编译器设计中更多地考虑安全属性。 恒定时间编程的本质是确保程序执行的时间与机密数据无关,而编译器作为软件栈不可或缺的一环,其优化行为的安全影响不容忽视。

开发者应结合代码编写规范与编译器配置,形成多层次的防护体系,才能有效抵御日益复杂的侧信道威胁。 在实际开发中,建议开发者首先了解所用编译器的优化传递机制,重点关注那些被确认破坏恒定时间保证的优化阶段。合理调整编译器优化参数,进行充分的时间行为测试,是保障密码代码安全的关键步骤。同时,积极借助社区提供的检测工具与分析资源,可以提前发现潜在的安全隐患。 看向未来,编译器厂商和密码学研究者协同改进,将安全作为优化设计的重要考量,将迎来更为坚固的恒定时间代码保障环境。通过标准化安全优化策略和扩展编译器安全功能,密码应用的抗攻击能力将不断提升。

总体而言,理解编译器如何破坏及修复恒定时间代码,对于维护数字时代的数据隐私与安全至关重要。开发者应紧跟相关研究进展,将先进的安全优化技术融入日常编码实践,构筑坚实的密码防护屏障。