随着互联网服务的复杂性不断增加,OAuth协议作为身份认证和授权的标准解决方案,愈发被广泛采用。Cloudflare Workers作为一种无服务器计算平台,为开发者提供了灵活快速的服务搭建能力,而@cloudflare/workers-oauth-provider库则是帮助开发者在Workers环境中实现OAuth服务的常用组件。然而,近期安全社区曝光的CVE-2025-4143漏洞揭示出该OAuth Provider对于重定向URI(redirect_uri)的验证存在缺失,带来了严重的安全隐患。理解该漏洞的原理、影响范围以及如何防范,对于保障用户数据安全和维护OAuth服务器的可信性极为关键。 OAuth协议中的重定向URI起着核心作用。它确保了授权码和令牌只会通过预先批准的、可信赖的地址返回给客户端,从而防止授权码被滥用或劫持。

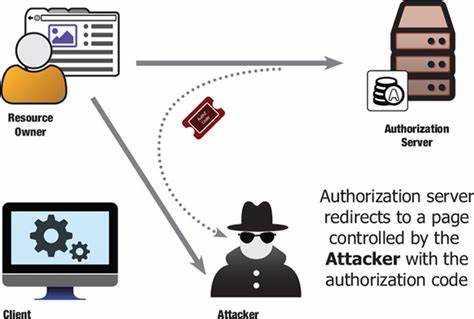

根据OAuth 2.0标准,服务器在授权请求时必须严格校验客户端提供的redirect_uri,确保其在已注册的白名单内。若此环节发生疏漏,将导致攻击者可能构造恶意redirect_uri,诱导用户授权后将敏感信息传递给攻击方。Cloudflare workers-oauth-provider的漏洞正是出现在授权端点authorize的redirect_uri参数未被正确验证上,攻击者因此能够绕过PKCE(Proof Key for Code Exchange)机制,达成凭证窃取的目的。 漏洞的核心问题在于该库仅在授权码兑换访问令牌阶段验证了redirect_uri,而忽视了在用户授权过程中对redirect_uri的严格校验。授权码流核心保障用户身份验证和授权流程的安全,当redirect_uri不受约束时,攻击者可利用先前授权的用户识别,配合精心设计的恶意网址诱导访问,窃取授权码,从而冒充合法用户访问受保护资源。更为棘手的是,许多基于workers-oauth-provider搭建的应用会默认实现自动重新授权功能,进一步放大了风险。

尽管该漏洞被定义为中等严重度,CVSS评分6.0,且攻击复杂度较高,需要用户参与,但其潜在危害不容小觑。对于企业级应用而言,用户凭证泄露可能导致重要数据丢失、账户被恶意操控,甚至引发连锁安全事件。更值得注意的是,此类重定向URI校验疏忽是OAuth实现中最基础但又易被忽略的安全常识,业界已有大量文档和标准强调其重要性,但实际开发中仍时常发生类似失误。 为了修复该安全缺陷,Cloudflare官方于版本0.0.5中引入了完整的redirect_uri校验机制。更新后的代码在授权端点对传入的redirect_uri参数进行严格匹配,确保其必须与客户端注册的白名单完全一致,杜绝了任意跳转漏洞。建议所有使用此库的开发者务必升级至最新版本,避免版本滞后引发安全风险。

此外,开发者应在应用层面加强认证流程设计,避免盲目自动授权,合理控制用户授权周期与访问权限。 安全防护除依赖底层库更新外,还应从系统架构和运维流程着手。首先,客户端注册阶段必须记录完整且准确的redirect_uri列表,禁止使用通配符或过于宽泛的地址。其次,在日志监控中应重点关注异常redirect_uri访问请求,结合用户行为分析及时发现潜在攻击。此外,应用应定期开展安全审计和渗透测试,验证OAuth流程中是否存在遗漏或逻辑漏洞。 除了redirect_uri验证,OAuth安全还涉及多方面因素,如PKCE的正确启用与实现、访问令牌的加密和存储策略、刷新令牌的生命周期管理以及用户身份的多因素认证。

单点漏洞虽然危险,但实现全方位安全防护才能真正保障用户权益和平台安全。此次workers-oauth-provider漏洞披露提醒了开发者们切勿忽视协议细节,也展示了开源社区在发现与修复安全问题上的积极作用。 从更广泛的层面来看,OAuth作为开放标准,其设计目标是在保护用户隐私和便捷访问之间找到平衡。一旦基础验证环节失效,将使整个授权流程变得脆弱。因此,开发者需要深入理解OAuth原理和安全要求,不断学习最新最佳实践,避免因实现细节疏忽导致严重漏洞。Cloudflare作为业界领先的网络安全服务提供商,其Workers平台及相关生态系统的安全性直接影响众多应用服务,维护其组件的安全稳定具有重要意义。

总而言之,Cloudflare workers-oauth-provider库的重定向URI验证漏洞揭示了OAuth实现中的关键安全风险。通过及时升级至官方修复版本,并结合合理的授权策略和系统级监控,能够有效防止此类攻击。与此同时,持续加强对OAuth协议的安全认知和实践,不断完善认证机制,是保障云原生应用安全的基石。只有如此,才能在复杂多变的网络安全环境中,守护用户数据安全,构筑可信赖的身份认证体系,推动互联网服务健康发展。