随着互联网的普及,浏览器安全问题日益成为广大用户关注的焦点。谷歌作为全球领先的浏览器开发商,其Chrome浏览器的安全状况直接影响数以亿计的用户。2025年6月初,谷歌宣布紧急修复一个严重的零日漏洞,防止黑客持续利用该漏洞展开攻击。这一紧急补丁的推出再次提醒人们,网络安全形势依然严峻,浏览器作为联网设备的重要入口,存在的安全隐患不容忽视。 此次修复的漏洞编号为CVE-2025-5419,属于Chrome内置的V8 JavaScript引擎中的越界读写漏洞。该漏洞允许远程攻击者通过精心构造的HTML页面来触发内存溢出,进而实现内存损坏。

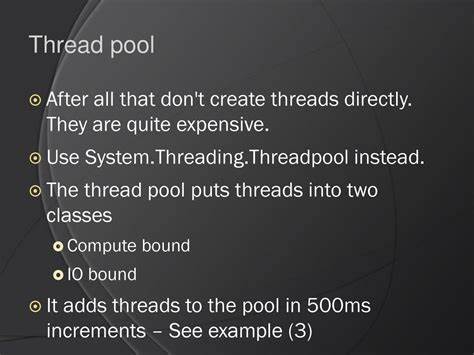

攻击成功后,黑客可以在用户设备上执行任意代码,导致数据泄露甚至完全控制设备。谷歌的安全专家团队TAG(Threat Analysis Group)成员在2025年5月27日首次发现该漏洞,并确认在漏洞披露后不久,攻击代码就已经被恶意利用。 V8引擎是Chrome浏览器用来执行JavaScript代码的核心组件,其安全性直接关系到浏览网页时的安全保障。越界读写漏洞的出现意味着攻击者能够突破代码边界,操纵内存的数据布局,从而改变程序的正常执行路径。此类漏洞在浏览器中极具危险性,因为浏览器通常具备访问用户大量敏感信息的权限,包括浏览历史、登录凭证和在线交易数据。 谷歌对此漏洞的应急响应迅速,公司一方面通过配置变更立即阻止了漏洞的利用,另一方面在2025年6月初正式发布了包含补丁的Chrome 137.0.7151.68版本,覆盖Windows、macOS和Linux平台。

此举确保了绝大多数Chrome用户能够在最短时间内获得保护,防止进一步的攻击。 此前,2025年3月谷歌曾紧急修补了另一处零日漏洞CVE-2025-2783,该漏洞被发现用于针对俄罗斯政府机构、记者和学者的间谍活动。此次曝光的漏洞利用了Chrome沙箱逃逸的缺陷,使攻击者能够绕过浏览器的安全隔离措施,从而入侵用户设备。安全机构如Kaspersky对此事件进行了详细分析,指出攻击者通过伪装成活动邀请的钓鱼邮件进行传播,手法隐蔽且危害巨大。 紧接着2025年5月,谷歌又发现并修复了CVE-2025-4664漏洞,这是一个针对Chrome Loader组件的策略执行不足漏洞,允许利用该漏洞的攻击者绕过安全策略,实现未经授权的代码执行或沙箱逃逸。美国网络安全与基础设施安全局(CISA)迅速将此漏洞列入已知被利用漏洞清单,提醒机构和用户重点关注该风险。

谷歌通过不断强化浏览器安全机制和修复已知漏洞,展现了其在网络安全领域的技术实力和责任担当。然而面对诸如国家级黑客组织和复杂的间谍软件攻击,任何安全漏洞都可能造成重大损失。因此,用户及时更新浏览器版本、避免访问不明来源的网页或附件,依旧是防范攻击的有效手段。 值得一提的是,谷歌在处理此次零日漏洞时延迟披露细节,确保大多数用户完成安全更新,才对外公布漏洞信息。此举虽引发部分安全社区对透明度的讨论,但从保护用户安全的角度来看,这种策略得到了广泛认可。 随着互联网应用愈加复杂,浏览器不仅仅是信息展示工具,更承载了众多重要应用的运行,如网络办公、在线支付、云端协作等。

浏览器的安全问题必然牵动用户数据安全和隐私保护。因此,浏览器厂商不断在安全性能上投入大量资源,致力于提升防护能力,同时积极与安全研究社区合作,快速发现并修复漏洞,以抵御日益复杂的网络攻击。 用户方面,也需要保持警惕意识,不轻易下载不明程序,不点击陌生链接,尤其是在敏感操作中启用多因素认证,定期检查和更新浏览器及其扩展插件,最大限度地减少安全风险。同时,企业和机构应建立完善的安全管理制度,及时响应安全告警,安排专业人员跟进漏洞修复与系统加固工作。 不仅于Chrome,其他主流浏览器如Firefox、Edge等也在不断强化安全防护,有效抵御各种零日攻击。各大浏览器间的安全竞争推动整个互联网生态环境向更加安全的方向发展。

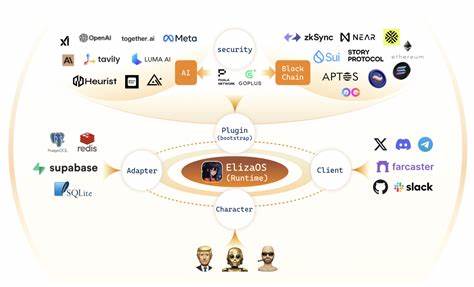

尽管如此,网络威胁永无止境,黑客手法日趋隐蔽和高级,零日漏洞依然频发,提醒我们任何时候都不能掉以轻心。 未来,随着人工智能、大数据等新兴技术的广泛运用,浏览器安全挑战或将更加多样和复杂。研发更智能的威胁检测系统、自动化漏洞修复机制以及更精细化的权限管理,将成为浏览器安全技术发展的重要方向。而广大用户和企业也需与安全厂商紧密配合,共同筑牢网络安全防线。 总之,谷歌此次紧急修补Chrome零日漏洞的行动,及时阻断了潜在的恶意攻击,彰显了其对用户安全的高度重视。广大用户应积极响应更新通知,确保使用最新版浏览器并采取有效的安全措施,以保障个人信息和数码资产的安全。

网络安全无小事,只有不断提升安全防护意识和技术水平,才能在复杂多变的网络环境中稳健前行。