随着汽车电子技术的快速发展,芯片安全性成为保护车辆系统免受恶意攻击的重要保障。瑞萨电子推出的RH850/P1M-E系列微控制器,专为汽车安全关键域设计,具备ASIL-D等级的安全认证和多项硬件防护措施。然而,即便是拥有双核锁步机制和ECC纠错功能的高安全芯片,也难以完全避免故障注入攻击带来的安全隐患。本文从实战角度出发,详尽解析如何通过电压故障注入技术成功绕过RH850/P1M-E芯片的程序读取保护。瑞萨RH850/P1M-E芯片被广泛应用于电子助力转向(EPS)模块等关键汽车系统,确保系统在高负载和复杂环境下的可靠性与安全性。该芯片设有专门的调试接口,但在产品出厂时,出于安全考虑通常会禁用编程访问,防止未经授权的固件读取。

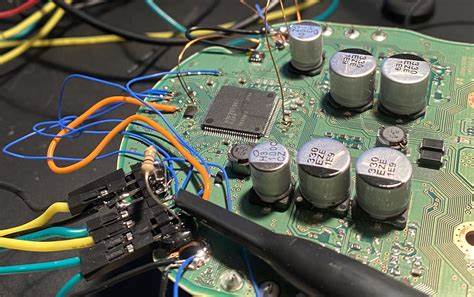

攻击者若能破解此保护,将可能获取关键固件代码,进而研究并绕过车辆通信安全策略,造成严重安全隐患。故障注入攻击的核心思想是通过人为制造芯片电源电压瞬间的异常波动,以诱导芯片运行逻辑出现异常变化。这样不但能够跳过密码验证流程,还能在通信协商环节破坏芯片对编程权限的检测机制,让被禁用的调试接口重新激活。针对RH850/P1M-E芯片,研究者发现其内部数字核心的电源由一枚1.25伏的稳压器供电,并在芯片外部通过VCL引脚连接到去耦电容以稳定电源。这一设计恰好为注入短暂电压故障提供了理想的切入点。移除VCL引脚上的电容,改用高速N沟MOS管模拟开关,能够在纳秒级别精确控制电压短路时间,从而实现对芯片处理流程中特定指令的跳过或行为异常。

此项故障注入攻击针对的是芯片接受“同步”命令时执行的权限检查代码。攻击者使用Raspberry Pi Pico等低成本微控制器生成定时精准的电压脉冲,干扰芯片在收到同步命令后的反应,使芯片误以为条件满足而进入正常调试等待状态。通过逻辑分析仪捕捉芯片与外部设备的通信协议,可以详细还原其通信报文格式及校验方式。RH850系列采用两线式调试协议,数据包格式由指令码、长度、数据、校验及结束符组成。在正常情况下,设备会返回参数错误码提示禁止编程操作。但通过故障注入成功绕过同步阶段之后,攻击者能够发送读取闪存的命令,并接收有效的固件数据块。

过程中遇到的最大挑战是电压故障的时机把控。由于故障脉冲持续时间极短,并且芯片内核配备了锁步双核及错误检测,稍有不慎即可导致系统复位或锁死。攻击者需反复测试并调整脉冲延时时间和宽度,通过自动化脚本尝试数以万计的参数组合,最终确定稳定触发跳过读取保护的条件。此攻击方法无须复杂设备,甚至无需将芯片从板载拆卸,只需在现有电路基础上修改去耦电容并增添控制电路即可实施。该策略不仅降低了攻击门槛,也对传统安全设计提出了严峻挑战。此次研究的成功实现还得益于对类似芯片体系结构和调试协议的深入理解,特别借鉴了Renesas RX65系列及NXP MPC55xx/56xx两款汽车芯片的故障注入研究成果,这些芯片同样遵循类似的安全等级和自我保护机制。

深入剖析还可发现,芯片两颗核心需要同时遭受电压故障才能有效绕过安全检查,否则双核锁步机制将因为核间不同步导致系统重启,进而保护系统完整性和数据安全。实际攻击中发现单侧VCL故障注入虽可跳过同步阶段,但无法完成 subsequent 的内存读取,反映出多核协调安全的重要性。经过此次故障注入攻击,完全绕过了RH850/P1M-E芯片编程接口禁用的限制,成功将电子助力转向模块中的固件完整提取出来。该固件对破解Toyota RAV4 Prime等级汽车使用的Autosar SecOC协议及CAN消息认证机制有重要研究价值。对于汽修领域与安全研究人员而言,这一突破既体现了芯片安全防护的薄弱环节,也提供了进一步提升防护设计的参考方向。总结来看,故障注入技术作为一种有效的硬件攻击手段,正逐渐演变为破解安全芯片的主要利器。

虽然目前复杂的安全设计提高了攻击难度,但由于硬件物理特性难以完全消除,软硬件协同安全防护显得尤为关键。对芯片制造商而言,提升内部电源管理电路的抗故障能力,加强双核同步监测以及丰富异常检测机制,将是未来应对故障注入攻击的重点。汽车电子行业也需关注安全生态链整体,结合软件加密、通信认证、异常监控等多层手段,构筑更加坚固的安全屏障。除此之外,攻防双方的博弈必然推动技术不断进步,深度理解硬件故障注入机制,挖掘潜在威胁,制定针对性防御,是保障汽车智能化安全的关键所在。通过对瑞萨RH850/P1M-E芯片故障注入攻击的详细讲解与分析,读者不仅能掌握故障注入基础理论,还能借鉴实际操作细节,为后续研究和保护方案设计奠定坚实基础。随着汽车电子日益复杂,相关安全挑战也将持续增加,只有不断创新和强化安全防护体系,才能保障智能汽车生态安全平稳发展。

。