近年来,企业信息系统的安全形势愈发严峻,尤其是广泛应用于大型企业和跨国公司的SAP NetWeaver平台,成为网络攻击者眼中的重要目标。2025年,安全界爆出SAP NetWeaver存在一项关键漏洞CVE-2025-31324,该漏洞被黑客团伙成功利用,以部署一款名为Auto-Color的Linux恶意软件,给企业网络安全带来了重大挑战。Auto-Color的攻击案例首次被网络安全专家捕获是在2025年初,随着调查的深入,该恶意软件表现出的策略与技术手段令业界震惊。首先,它通过利用NetWeaver的无认证远程代码执行漏洞,在受害网络中悄无声息地植入恶意二进制文件。该漏洞允许攻击者绕过传统的权限检查,直接在目标系统上执行恶意代码,这意味着即便没有管理员凭证,黑客也能获得系统控制权。Auto-Color专门针对运行Linux操作系统的服务器,充分利用系统特性实现其隐蔽性和破坏力。

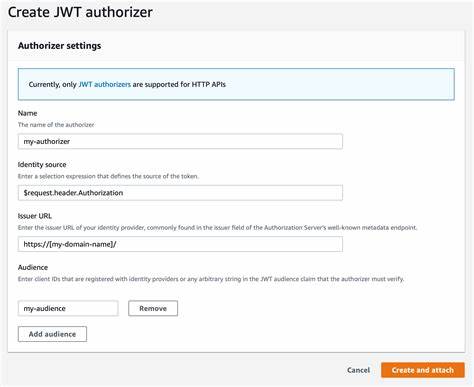

该恶意软件具备多种攻击功能,包括启动反向Shell以实现远程控制,收集系统信息以适应环境变化,同时还能创建和修改文件,执行各种程序操作。此外,它还能够将被感染的机器用作代理服务器,掩盖真实的攻击源头,增加追踪难度。Auto-Color采用多样化的隐匿手段规避安全检测。黑客通常使用极具迷惑性的文件名,如“door”或“egg”,使得恶意进程易被误判为正常程序。更为隐蔽的是,Auto-Color使用定制的加密算法对其指令与配置数据进行加密,从而避免被传统的网络流量分析工具发现。背后的通信服务器采用特殊技术隐藏,数据交互极难被探测或阻断。

值得一提的是,Auto-Color通过对系统预加载库(ld.so.preload)的巧妙利用,实现了对共享对象的注入操作。这种技术令恶意模块得以深层次植入内核空间,确保即使系统重启或进行常规清理,恶意代码依然得以保留且难以被发现。该恶意程序还具备根据用户权限级别动态调整行为的能力,若检测到安全分析人员环境,Auto-Color会降低自身活跃度,通过假装无害迷惑防御系统,从而避免检测和逆向分析。同时,它内置“自毁”机制,攻击者可以通过专门触发的停机程序指令完全清理感染痕迹,以防其存在信息泄露或引发安全团队重点关注。值得关注的是,此漏洞修复虽已在2025年4月由SAP官方发布补丁完成,但在修复之前,Auto-Color已被多个黑客组织广泛利用,甚至包括声称为政府支持的高级持续威胁组织。该漏洞在2025年3月中旬就已被利用作为“零日”攻击手段,持续数月损害包括美国化工企业、北美亚洲的大学及政府机构在内的多类目标。

针对该事件,多家安全机构如Darktrace、Palo Alto Networks与Mandiant等展开联合分析。调查显示Auto-Color不仅仅是一款传统的恶意软件,其灵活的应变策略和模块化架构使其成为一款高级平台级威胁工具,具有极强的隐蔽性和破坏力。除了对业务系统造成潜在破坏,攻击还可能导致商业机密泄露、关键生产线瘫痪及长期的信息安全风险扩散。企业在网络安全防护中,应重点关注SAP NetWeaver系统的及时更新和严密监控。首先建议实施多层次访问控制和严格的日志审计,确保所有异常操作能够及时被察觉。其次,采用行为分析和机器学习等先进安全检测手段,针对类似Auto-Color这种高隐蔽恶意软件提高发现率。

同时,加强员工安全意识培训,防止通过钓鱼邮件或社会工程学方法引入攻击链条。在事件响应方面,技术团队需制定详尽计划,针对系统被恶意植入共享对象(ld.so.preload)的情况进行专项清理,并验证补丁是否彻底生效。及时与专业安全机构合作,开展应急调查和溯源分析,快速遏制攻击扩散,保障核心基础设施安全。综合来看,Auto-Color及其利用的NetWeaver漏洞为当今企业安全带来了深刻启示。随着工业互联网与云计算的普及,更多结构复杂且难以升级的系统面临类似风险。只有构建多层防御体系,保持安全技术和策略的动态更新,才能有效抵御此类高级持续威胁的挑战。

未来,安全研究者与企业也需加强合作,完善漏洞披露和响应机制,促进云产品及企业应用的安全生态建设。总而言之,SAP NetWeaver漏洞引发的Auto-Color事件提醒我们,网络安全防线任何薄弱环节都可能成为黑客入侵的切入点。主动防护、快速响应和持续监测,将是守护数字资产和业务连续性的根本保障。只有全面理解并掌握最新威胁态势,企业方能在信息安全战场中立于不败之地。