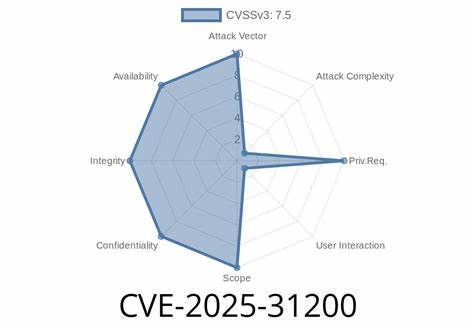

2025年4月16日,苹果公司发布了针对CoreAudio的安全补丁,修复了一处被确认在野外已被利用的内存损坏漏洞,编号为CVE-2025-31200。该漏洞隐藏于苹果复杂的音频处理体系中,具体涉及苹果定位音频编解码器Apple Positional Audio Codec(简称APAC)和其高阶扬声器空间声场处理模块Higher Order Ambisonics(HOA)。这一漏洞不仅对MacOS平台构成威胁,也彰显了现代多媒体底层技术潜藏的安全隐患。苹果对该漏洞仅简单描述为“CoreAudio内存损坏”,并未公开详细细节,但安全社区的研究人员通过二进制差异分析、逆向工程及动态调试,逐步揭露了漏洞的技术本质与攻击路径。深入理解CVE-2025-31200的发生机理,需要先从CoreAudio内部组件——尤其是AudioCodecs.component的功能及代码变更说起。该组件负责音频编解码器的配置与数据流处理,其中CodecConfig类的Deserialize函数尤为关键,该函数从比特流解析音频配置数据。

逆向分析发现,漏洞源于数组大小计算与使用之间的逻辑错误。具体来说,漏洞发生在CodecConfig结构中的两个字段大小计算存在不匹配:原先系统以ChannelLayoutTag的低16位(即声道数)作为数组大小初始化m_RemappingArray,却忽视了真正需要根据总体音频组件数量m_TotalComponents来正确管理该数组。这导致m_RemappingArray的大小与实际处理的数据不符,形成了空间不足的状况。在音频数据实际播放阶段,APACChannelRemapper::Process方法会依据m_RemappingArray和浮点数缓冲向量执行通道重映射操作。由于m_RemappingArray的长度过大而浮点数缓冲区较小,重映射逻辑中访问越界问题随之暴露。此处,嵌套的循环和索引更新条件造成了对超出缓冲区范围内指针的非法读取与写入,最终引发内存混乱和程序崩溃。

动态分析时,研究者通过构造特殊的音频文件,成功触发了该漏洞的利用路径。关键在于篡改ChannelLayoutTag中的声道数信息,令初始化的m_RemappingArray大小远超过实际音频组件数量。进一步调试发现,崩溃通常发生在APACChannelRemapper::Process中尝试访问无效内存地址,表现为EXC_BAD_ACCESS异常。该异常的根本原因在于重映射数组和实际数据缓冲区之间的长度不一致,导致悬空指针与访问越界。值得注意的是,在漏洞利用链中,攻击者能够用恶意制作的APAC格式音频文件诱导CoreAudio解码器触发此内存安全错误。应用程序在调用prepareToPlay甚至播放音频过程中都会触发该代码路径。

因此,漏洞具备高利用价值,不仅能造成拒绝服务,甚至可能通过精细操作实现任意内存写入,进而获得更高权限和系统控制权。苹果此次修补的核心在于新增了关键的边界检查逻辑,明确用m_TotalComponents替代ChannelLayoutTag作为m_RemappingArray的长度依据。同时引入了错误日志输出和跳过多余比特流的处理流程,从根源上避免了数组越界和非法访问。该修复不仅提升了代码的鲁棒性,也大幅降低了后续利用风险。深入剖析该漏洞所揭示的问题,其实质反映出现代音频处理领域对于数据解析、空间声学编码、位流管理的高度依赖,也表明复杂多态数据结构中的边界管理细节极易成为安全薄弱环节。尤其在如HOA这样的高级音频空间技术中,编码器与解码器如何正确映射多声道信息和空间分量,成为该漏洞产生的根本瓶颈。

社区研究还关注了APAC格式内部的编码与解码流程,包括opcode值的解释、bitStreamReader的位宽计算方式、浮点数存储的细节等,这些均是理解漏洞的重要技术细节。比如,opcode为0x10000时,采用NEON指令统计置位数,决定元素个数,若理解不准确则极易导致数据解析异常。补丁版本中针对这些细节增加了严格的判断和跳过操作,保障了数据流的合法性。此外,漏洞挖掘过程中的调试工具选择体现了逆向工程的技术门槛。研究者采用radiff2与Binary Ninja结合的传统手段分析二进制差异,绕开了IDA Pro和Ghidra等重量级工具,彰显了灵活运用多种工具的必要性。研究人员还借助苹果官方文档、社区讨论与开源代码相结合的方式,逐步揭露AudioCodecs内部类结构及成员变量布局,为攻击路径分析奠定基础。

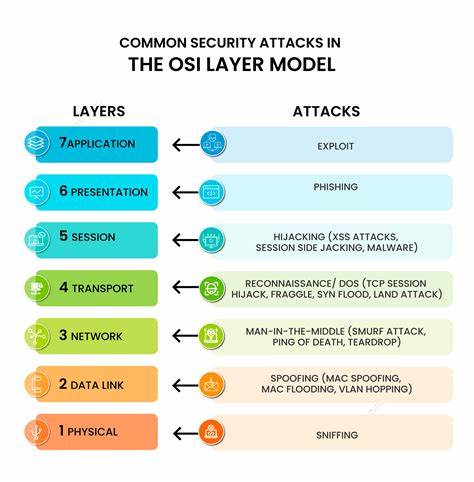

安全行业对CVE-2025-31200的披露与研究,提醒广大开发者和安全专家关注多媒体组件的边界检查,尤其是音频、视频等数据密集型、高度复杂的系统模块。内存安全漏洞的存在不仅威胁用户隐私和系统稳定,也可能成为高级持续性威胁(APT)攻击链中的关键环节。为防范类似漏洞,引入代码审计规范、模糊测试和动态分析工具成为必不可少的工作。同时,开发者应强化第三方依赖库的安全性验证,避免由于代码复用带入隐患。苹果此次补丁的发布及时遏制了一场针对声音底层系统的隐秘攻击。未来,随着空间音频、虚拟现实等技术发展,多声道音频和定位声音的处理复杂度将不断提升,相应的安全风险也将增多。

持续关注音频解析及处理模块的安全性,构建完善的防护体系,是保障用户体验与信息安全的基石。CVE-2025-31200作为一个精彩的安全研究案例,不仅展现了安全界顶尖人才的技术能力,也昭示了系统安全与多媒体处理之间密不可分的联系。任何深入操作操作系统底层复杂组件的攻击者,都能从中挖掘潜在入口。因此,安全研究者应持续挖掘这类多媒体技术中的风险点,推动行业建立起更加坚固的安全防线。总之,CVE-2025-31200以其复杂的数据解析与严谨的修复逻辑,成为近期苹果安全领域的重要里程碑。对音频编解码器和空间声场处理模块的深刻理解,是有效应对此类高危漏洞的关键。

苹果未来的安全工作,也必将在此基础上不断加强,保障广大用户免受音频层面复杂攻击的威胁。