近年来,随着智能手机的普及和移动通信技术的快速演进,VoLTE已成为高清语音通话的主流选择。VoLTE利用4G网络传输语音数据,相较2G/3G网络,不仅通话质量显著提升,还能实现更快的呼叫建立速度和更丰富的增值服务。sipgate作为领先的云通信服务提供商,自2023年底起推出VoLTE/IMS服务,面向其客户提供稳定快速的通话体验。然而,在实际运营中,sipgate团队发现部分搭载联发科技基带芯片的手机在接入网络时出现异常,这引发了针对底层协议栈的深入排查。问题的本质是,部分设备在处理IMS网络的SIP信令时,出现了因未正确处理NOTIFY消息中缺失必要的Contact头部而引发的空指针解引用错误,导致VoLTE协议栈(volte_stack)崩溃。设备虽然能重启该应用,但状态不明确且重启循环使处理器负载升高,反映为用户界面卡顿甚至设备过热。

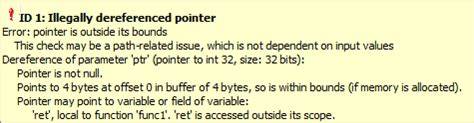

这种情况严重影响用户体验,而且存在被攻击者利用引发服务拒绝甚至通话降级的风险。通过多阶段测试和分析,sipgate发现受影响的设备涵盖了华为、小米、Gigaset、摩托罗拉等多个品牌,主要集中于搭载多个联发科技芯片系列的中低端智能手机。受影响的芯片型号广泛,包括MT2735、MT6761、MT6785、MT6890等多个版本。值得关注的是,这些设备在普通数据传输和网络连接方面表现正常,使用4G网络访问互联网流畅无阻,唯独在IMS注册及呼叫邀请(INVITE)环节表现异常,无法响应服务器发出的呼叫请求。经过详细的SIP信令分析,发现问题集中于NOTIFY消息中,sipgate的IMS核心未能根据3GPP TS 124 229标准在该消息中包含必须的Contact头部,而部分基带固件对这一异常场景未作容错处理,直接导致协议栈崩溃。这一缺陷体现出底层固件对于SIP协议规范的非严格遵守以及错误处理机制的不完善。

值得一提的是,相关手机厂商和芯片供应商对问题的响应态度积极。sipgate在发现问题后,先后通知了IMS核心供应商、联发科技以及摩托罗拉等制造商。通过与安全研究机构ISMK和SBA Research合作,进一步分析固件崩溃的代码层面原因,确认空指针解引用为导致崩溃的根本原因。联发科技于2025年初发布安全公告,并将此漏洞纳入CVE-2025-20647,归类为中等严重度问题,整体安全评分为5.3分。修复方案主要包括IMS核心改进消息格式确保Contact头部必现,以及联发科技对协议栈固件的补丁更新,增强异常消息处理能力,避免协议栈崩溃和重启循环。此漏洞的利用需要攻击者具备较高的权限,通常须取得IMS网络中的操作权限,因此普通用户遭遇主动攻击的可能性较低。

但考虑到运营商网络可能遭受入侵风险及VoLTE本地断链等场景,仍需引起重视。攻击者可借此发起服务拒绝攻击,迫使通话回落到2G网络,降低通信安全性,增加中间人攻击和窃听风险。此次事件充分凸显了移动通信协议栈的复杂性和安全挑战。VoLTE作为涉及多层协议交互的系统,任何环节出现规范偏差或错误处理缺陷,均可能导致设备异常和服务失效。实现高可靠、高安全的VoLTE体验不仅依赖通信运营商的IMS核心稳定和完善,更需芯片厂商和手机制造商共同严格遵守标准,强化软件质量管理。对于用户而言,避免因固件缺陷带来的潜在问题,及时更新手机系统和基带固件尤为关键。

运营商亦应加强对网络消息格式和协议交互的监控,确保遵循3GPP等标准指引,最大程度保障通话服务连续性和安全性。此次sipgate团队的发现和公开披露,体现了安全研究和产业合作在保障移动通信网络安全中的重要作用。未来随着5G和VoNR(Voice over New Radio)技术的普及,类似的协议栈安全问题依然可能存在,业界需要持续投入研发和安全审核资源。只有建立起多方协作的漏洞发现、报告及时响应机制,才能从根本上消除安全隐患,保障千万用户的通话安全和服务体验。总结来看,Sipgate发现的联发科技VoLTE固件空指针解引用漏洞暴露了通信协议处理中的盲区,提醒业内加强协议一致性和异常容错设计。通过快速响应和产业链协作,有效推动了漏洞修复,为保护运营商网络和用户设备安全做出了积极贡献。

未来通信生态的安全与稳定,需要更多企业与安全团队的共同努力,持续深化技术防护和漏洞管理,共建可信赖的数字通信环境。