随着加密货币逐渐走入大众视野,硬件钱包作为存储数字资产的安全载体,其重要性日益突出。Trezor作为市场上广受认可的硬件钱包品牌,因其安全性和便捷性备受用户信赖。然而,近期针对Trezor用户的高端网络钓鱼攻击事件引发业界关注,攻击者通过巧妙手段骗取用户信任,最终窃取用户的恢复种子,从而夺取加密资产。本文将详细解析此次钓鱼攻击的多阶段实施策略,揭示其背后的技术细节,并提出切实可行的防范建议,助力用户有效应对这一新型安全威胁。 攻击的起点在于邮件订阅名单的信息泄露。Trezor官方在向用户发布消息时采用了第三方邮件群发平台MailChimp,这本是便捷的营销方式,然而正因如此,攻击者通过内部人员入侵MailChimp,获得了专门针对Trezor客户的邮件名单。

这种针对性的邮件名单获取极大提高了攻击邮件的可信度,使得针对目标用户的诈骗更具迷惑性,也让钓鱼攻击迈出了坚实的第一步。 紧接着,攻击者向这些真实的Trezor用户发送了精心伪装的钓鱼邮件。邮件内容宣称Trezor遭遇安全事件,提示用户需立即下载最新版本的Trezor Suite软件并重设钱包PIN码以保障资产安全。邮件语气紧迫且专业,附带了一个诱导点击的链接,使用户极易失去警觉。值得注意的是,攻击者利用了类似官方域名的虚假网址,通过微小的字符差异混淆用户视线,以suite.trẹzor.com代替了真实的suite.trezor.io。这种基于Unicode字符的域名欺骗技术,俗称“Unicode域名钓鱼”,因其细微的视觉误导常常使用户误入陷阱。

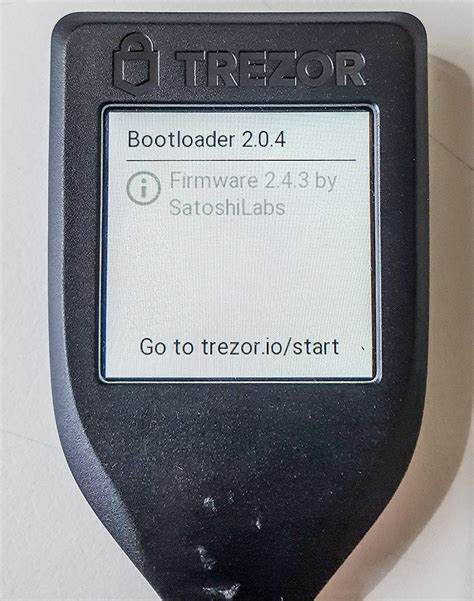

用户一旦点击钓鱼邮件中的链接,即会被引导至与官方页面几乎无异的假冒网站。在设计上,钓鱼网站精准复制了Trezor Suite的主页布局和视觉元素,使技术不熟悉的用户难以分辨真假。更甚的是,假网站还提供了适用于Windows、Linux及Mac操作系统的虚假应用安装包,从表面上看毫无破绽。 下载并启动假应用后,用户会发现其操作界面与真实软件极其相似,甚至软件内还显示“防范近期钓鱼攻击”的提示条,进一步制造安全假象和信任感。这样的设计极具迷惑性,让不少用户在未深究的情况下深信不疑。而经过专家检查发现,该假软件使用的是由芬兰公司“Neodym Oy”签发的数字证书,与官方“SatoshiLabs, s.r.o.”签名明显不同,这为专业用户甄别真伪提供了关键线索。

但对于绝大多数普通用户而言,这些细节难以察觉。 网络钓鱼攻击的高潮阶段是获取用户的恢复种子。用户在假应用中连接自己的Trezor硬件钱包后,应用会诱导其输入完整的恢复短语。恢复短语是硬件钱包安全的核心,一旦泄露,攻击者便能完全控制用户的数字资产。输入的恢复短语会被直接传送给攻击者,进而实现资产窃取。由此可见,欺诈者通过技术复刻和社交工程对硬件钱包安全防护的严重挑战是不容忽视的。

防范这类高端钓鱼攻击,用户首先必须养成从官方渠道直接获取软件更新的习惯,切勿点击邮件中提供的更新链接。审核邮件发件人地址与链接域名的真实性同样至关重要。辨识提升的有效方法包括提前在浏览器收藏官方访问网页版的地址,避免通过类似域名误导的钓鱼链接访问网站。 硬件钱包的恢复短语永远不应在任何电脑软件或网页输入,应只在硬件设备本身上进行操作。若对某些提示或软件安全性存疑,及时联系官方客服确认,拒绝任何借口索要恢复短语的请求。此外,分门别类使用不同邮箱订阅不同平台的邮件,有助于更早发现异常数据泄露风险,从而快速采取相应措施保障账户安全。

更新操作系统和各类应用的安全补丁也不容忽视,因为恶意软件及木马程序不断进化,部分具备直接盗取硬件钱包凭证的能力,降低电脑安全风险是保护加密资产的重要环节。企业与个人应将安全意识纳入常态管理,定期开展安全培训,提高对钓鱼攻击和社交工程的辨识能力,为自己筑起坚固的第一道防线。 有趣的是,Trezor官方针对这次事件也做出颇具智慧的应对:通过远程修改假应用中显示的横幅内容,将原本的橙色警告变更为红色紧急提示,告知用户当前软件为假冒版本,提醒其立即退出程序。此举发挥了原创内容与恶意软件代码之间的互动,成为一种变被动为主动的防御措施,进一步提醒用户警惕潜在风险。 整体来看,此次针对Trezor硬件钱包用户的复杂钓鱼攻击揭示出当今数字货币安全领域面临的挑战不断升级。仅凭硬件安全本身已难以完全防范社交工程与伪装技术带来的威胁,用户需要配合技术保护手段,同时提升个人安全意识。

与此同时,硬件钱包厂商应持续加强与服务供应链的安全协作,审慎选择第三方平台,避免内部数据泄露,进而保护用户隐私与资产安全。 未来,随着加密技术与安全策略的发展,钓鱼攻击手段也将更加隐蔽和智能化。用户应时刻提高警惕,积极采纳官方推荐的安全措施,切勿因小失大,确保加密资产稳固护航。正如网络安全专家所言,安全无止境,只有不断更新认知与防御方法,才能在数字资产的保护战中立于不败之地。