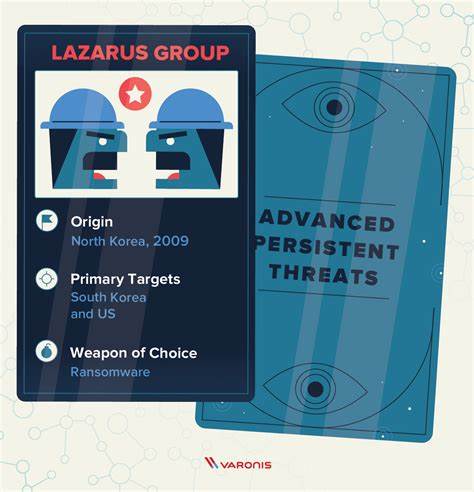

近年来,朝鲜的网络攻击活动引起了全球企业和安全专家的广泛关注。其中,朝鲜的APT(高级持续性威胁)组织Lazarus以其高度的隐秘性和复杂性而著称。最近,Lazarus组织又一次发起了针对俄罗斯实体的网络攻击,使用了名为KEYMARBLE的后门程序。本文将深入探讨Lazarus组织的攻击方式、KEYMARBLE后门的功能及其对俄罗斯机构和全球网络安全的影响。 Lazarus组织的背景 Lazarus组织据称由朝鲜政府支持,其目标主要包括金融机构、政府机关及网络安全干扰者等。这个组织的操作手法令人瞩目,采用社会工程学、钓鱼攻击及自定制恶意软件等多种方式进行攻击。

有报告指出,Lazarus不止一次地利用各种复杂的后门程序对目标进行持续性渗透。 KEYMARBLE后门的特点 KEYMARBLE后门是Lazarus组织用来侵入目标系统的关键工具。这一恶意软件可以隐藏在用户的正常操作中,允许攻击者远程访问和控制受影响的系统。KEYMARBLE具有多种功能,包括数据窃取、屏幕监控及文件传输等。此外,该后门还具有强大的持久性,能够在受感染系统中长期存活而不被察觉。 针对俄罗斯实体的攻击 根据最近的网络安全报告,Lazarus组织精选了一些俄罗斯企业作为攻击目标。

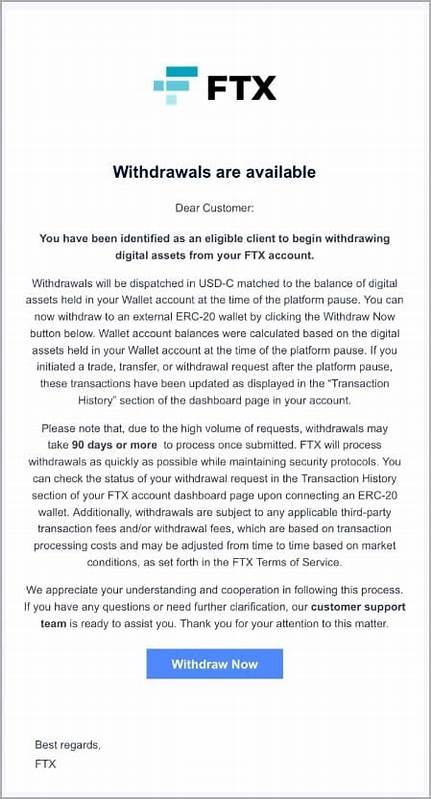

这些企业多数涉及能源、科技及金融领域,正是其战略价值所在。Lazarus利用KEYMARBLE后门针对这些企业发起攻击,目的显然是获取敏感数据,进行经济间谍活动或影响其运营。 此次攻击的方式主要是通过精心设计的电子邮件投放恶意链接,诱使用户点击,从而实现KEYMARBLE后门的部署。一旦感染,Lazarus便能够实时获取用户输入的敏感信息,窃取文档和文件传输,甚至进行更广泛的网络渗透。 攻击对网络安全的影响 Lazarus使用KEYMARBLE进行的针对性攻击,无疑给俄罗斯的网络安全带来了严峻挑战。这不仅警示着有关部门要提高警惕,更促使他们加强网络基础设施的防御力度。

针对APT攻击的防护措施包括网络监测、行为分析和针对员工的安全意识培训等。 政府及企业的应对措施 为了减轻Lazarus组织带来的威胁,俄罗斯的政府及安全机构已开始采取一系列应对措施。首先,国家层面推动了网络安全法案的修订,以加强对企业的网络安全要求。同时,企业也开始意识到网络安全的重要性,增加了网络安全预算,用于购买高级防护工具和雇用专业的网络安全团队。 此外,重要的是要培养员工的网络安全意识。由于Lazarus组织的攻击往往通过社会工程手段实现,员工的安全意识提升可以有效降低此类攻击的成功率。

定期的网络安全培训、模拟钓鱼攻击及其他教育活动,有助于让员工了解网络威胁的形式和防护措施。 未来展望 面对日益复杂的网络攻击,国家与企业应当采用更为进阶的网络安保措施。技术如人工智能与机器学习在网络安全的应用,能够提升对于未知威胁的检测能力。同时,国际间的合作也显得尤为重要。随着APT攻击具备跨国性质,国家间应加强信息共享与合作,共同打击网络犯罪。 总之,朝鲜的Lazarus组织再次通过KEYMARBLE后门对俄罗斯实体发起的攻击再一次提醒我们,网络安全是一个全球性的问题。

只有团结一致,才能有效应对来自网络空间的威胁,保护企业及国家的安全。