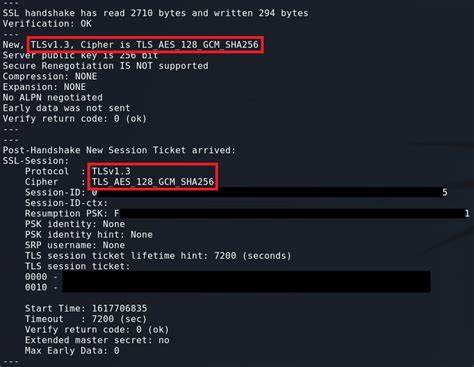

在当今数字化时代,信息安全成为企业和个人首要关注的焦点。TLS(传输层安全协议)作为保障网络通信加密的重要技术,其密码套件的选择直接影响数据传输的机密性和完整性。OpenSSL作为业界广泛使用的加密库,允许用户通过密码套件字符串来指定使用的加密算法。尽管这种设计赋予高度灵活性,但让用户直接输入这些复杂的字符串存在诸多安全和使用上的隐患。首先,OpenSSL的密码套件字符串本质上犹如一门微型编程语言,包含多种密钥交换算法、对称加密算法、哈希函数及其组合规则。这要求管理员对密码学知识有较深的理解,才能正确配置。

现实中,大多数管理员缺乏对所有密码参数安全性的全面了解,往往依赖网络上检索到的“最佳密码套件”配置。随时间推移,这些被复制粘贴的配置可能因为密码算法被破解或弃用而带来严重漏洞。比如,过去流行的RC4密码套件被认为能缓解BEAST攻击,但后来发现其自身存在严重安全缺陷,已被所有现代标准淘汰。类似地,职场中常常出现为了合规或性能调整而人为修改密码套件,却忽视了整体系统安全的情况。其次,自由输入密码套件字符串导致管理员无法直观理解当前配置的安全级别和兼容性。密码套件名称通常由多段由短横线连接的英文符号组成,复杂且不易辨识。

普通用户需要花费大量时间才能搞清楚某套密码的安全属性,而这显然与提升安全性的初衷背道而驰。用户如果忽略过时协议版本,如TLS 1.0或1.1,可能无意中开启了已知漏洞。此外,密码套件命名规则中带来的语法灵活性也容易引发配置错误。举例来说,OpenSSL密码套件字符串中允许使用“!”排除特定密码、使用“+”组合多种策略等特性,这无疑加剧了误配置的风险。更糟糕的是,一旦配置错误,网络流量可能被降级到不安全的算法,导致敏感数据泄露或中间人攻击。现代TLS库,如OpenSSL 1.1.x及以上版本、Go语言的crypto/tls库、BoringSSL等已经提供了很好的默认密码套件配置。

这些默认配置通常选择了支持前向保密的密码套件,如ECDHE和X25519密钥交换,采用高强度对称加密算法如AES-GCM和ChaCha20-Poly1305,同时剔除了已知不安全的算法。这些“开箱即用”的默认配置经过广泛测试,能够满足绝大多数应用场景的安全需求。因此,除非有特殊合规要求或技术需求,建议尽量保持使用默认配置,减少人为干预。对于确实需要根据政策或性能需求调整密码套件的场景,提升配置界面的可用性和安全性尤为重要。相比自由文本输入密码套件字符串,采用基于属性的配置方式更能帮助用户理解和选择。基于勾选框的配置界面可以让用户以简洁明了的方式,选择需要满足的安全属性。

例如,可以提供“FIPS 140-3认证算法”、“最少256位安全强度”、“启用前向保密”、“支持后量子密钥交换(实验性)”、“禁用传统RSA密钥交换”等复选框。系统根据用户勾选的组合,自动映射对应的具体密码套件,使配置变得易懂且不会遗漏关键安全要素。采用这种方法不仅降低了误操作概率,也便于未来算法的更新和维护。当新的密码算法加入或旧算法被弃用时,只需在内部维护一份包含密码套件标签的表格,无需更改用户界面。例如,新启用的后量子密码算法可以被标记为“post_quantum”,自动纳入相关勾选框的范围内。如此一来,用户依赖的是属性选择,而非记忆和输入晦涩难懂的密码套件名。

除了简化用户体验,属性化的方法还有助于合规审计。审计人员可以一目了然地看到系统选择了哪些安全属性,而不必从复杂的密码套件字符串中推断安全策略。不同合规需求可通过组合不同属性组合轻松实现,满足各类金融、政府以及国际安全标准要求。不容忽视的是,尽管属性化方法大大降低了错误配置风险,但仍需保持维护密码套件标签的准确性。标签如果标错,可能导致管理员误以为符合规定,实际存在安全隐患。同时,用户教育同样重要。

对安全属性的含义需要提供清晰说明,例如“256位安全强度”是否涵盖密钥交换算法和对称加密算法的整体强度。此外,TLS 1.3与TLS 1.2在密码套件结构上存在差异,属性化配置时需分别处理。例如TLS 1.3的密码套件仅包含AEAD加密算法和哈希函数,而密钥交换通过单独的算法组协商。配置界面应做出清晰区分,避免混淆。总结来看,自由文本输入OpenSSL密码套件字符串已不符合现代安全管理的需求。复杂的语法和不断变化的密码学生态使普通管理员难以保证配置正确。

相较之下,基于属性和勾选框的配置方式提供了更直观、更安全的路径,帮助用户在合规和性能之间找到平衡。未来安全库和应用应优先提供此类用户友好的配置接口,减少人为错误带来的风险,从根本上增强网络通信的安全保障。网络安全是一个持续演进的领域,紧跟密码算法标准和最佳实践,采用科学合理的配置策略,是每个系统管理员和开发者义不容辞的责任。