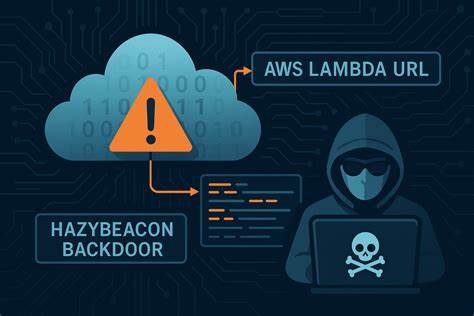

随着全球数字化进程的不断推进,网络攻防的复杂性和隐秘性也日益提升。东南亚地区因其地缘政治敏感性和重要的经济战略地位,成为多国情报机构和网络攻击者的重点目标。近期,安全研究机构Palo Alto Networks Unit 42发现一款名为HazyBeacon的恶意软件,正利用亚马逊云服务AWS Lambda的合法功能,实施针对东南亚多个政府部门的持续性网络间谍活动。此类攻击不仅展示了先进持续性威胁(APT)组织对云原生服务的创新滥用,也揭示了未来云平台安全防护的新挑战。HazyBeacon是一个之前未被公开的Windows后门程序,采用DLL侧加载技术实现初次植入和持久化。攻击者通过植入伪造的“mscorsvc.dll”文件并伴随合法的“mscorsvw.exe”执行,实现隐蔽启动恶意代码,避免传统防病毒软件和行为分析系统的检测。

启动后,该恶意DLL与攻击者控制的远程URL建立通信通道,具备执行任意命令并下载额外负载的能力。值得一提的是,指挥控制(C2)通信依托AWS Lambda的HTTPS触发功能,通过Lambda URL调用无服务器函数,这种利用云服务自身API的行为大大提高了通信的隐蔽性和弹性。利用AWS Lambda的正当云功能,攻击者得以“隐藏在光明之中”,使得安全监测过程更具挑战性。针对这种新兴威胁,防御者应重点监测本不常见的AWS Lambda URL流量,如lambda-url.amazonaws.com及其子域名产生的出站连接,结合进程关联性和执行链条进行上下文分析,判断是否存在异常行为。HazyBeacon还携带了文件收集模块,能够精准筛选并下载特定类型的文档格式,如word、excel、pdf等,并限定时间范围以获取近期敏感资料。特别是在目标国近期涉贸易关税争端时,恶意软件重点搜寻相关文件,为攻击者获取商业和政策情报提供支持。

除了AWS Lambda通信,攻击者还尝试利用Google Drive和Dropbox等知名云存储服务作为数据外传渠道,借以掩盖流量特征,模拟合法业务行为。不过在被分析的攻击事件中,这些上传尝试均被成功拦截,防止了数据泄漏。最后,攻击者执行清理命令,删除所有本地缓存和载荷文件,彻底掩盖痕迹,展现了高度成熟的作案流程和隐蔽手法。此类攻击反映出当前APT团伙倾向于通过“借用可信服务”(living-off-the-trusted-services,LOTS)战术避开传统检测,利用主流云平台和办公工具的API与功能,以合理合法的流量结构达成隐秘指挥控制和数据窃取。类似的现象在Google Workspace、Microsoft Teams和Dropbox等云应用中也时有见证,显示出跨平台的云滥用趋势。对于东南亚政府机构而言,这一威胁揭示了网络安全态势中多层面改进和增强的必要性。

首先,需强化云服务使用监控与行为分析,实施零信任访问策略,限定各类云API调用权限并实时审计。其次,部署先进的端点防护措施,配合基于行为的异常检测技术,及时发现DLL侧加载、服务权限异常等攻击征兆。再次,加强网络流量白名单管理,识别并阻断出站异常云端请求,尤其是非传统应用或进程发起的连接。此外,定期开展网络安全演练,模拟APT攻击和云服务滥用场景,提高团队应急响应能力和攻击溯源效率。展望未来,云计算和无服务器架构的广泛应用无疑是企业数字转型的重要驱动力,但也为攻击者提供了新的攻击面和掩护空间。安全行业需持续跟踪此类云服务滥用模式,推动安全自动化与威胁情报共享,构筑动态、智能的多层次防护体系。

HazyBeacon事件不仅是一次区域性网络间谍行动的警示,也是全球网络安全生态中云原生威胁不断演进的缩影。相关单位应结合威胁情报和本地实际,定制适合自身环境的安全策略与技术方案,确保关键基础设施和敏感信息的稳固防护。总之,面对国家支持的高技能APT团伙利用云服务进行长期隐蔽作战的态势,加强云安全防护已不再是选择,而是保障数字主权和信息安全的必由之路。各国政府和安全团队应加强合作,推动技术创新和政策完善,共同筑牢网络安全防线,护卫区域乃至全球的数字安全环境。