随着云计算和容器技术的飞速发展,Kubernetes已经成为现代应用部署和管理的核心平台。作为一个复杂且多层次的系统,Kubernetes通过使用Linux命名空间技术实现了进程隔离和资源管理,保障系统安全和多租户信任隔离。然而,当需要直接访问Kubernetes节点进行调试或诊断时,传统方式往往依赖于SSH登录,带来了诸多不便和安全风险。NSEnter作为一个强大而灵活的Linux命名空间工具,提供了一种无需SSH连接即可进入节点命名空间的有效途径,极大地便利了运维工作。首先,理解NSEnter的核心功能和Linux命名空间的基础概念对于充分利用该工具至关重要。Linux命名空间是一种内核级的沙箱机制,用以隔离程序的不同系统资源视图,如进程ID、网络、挂载点和用户身份等。

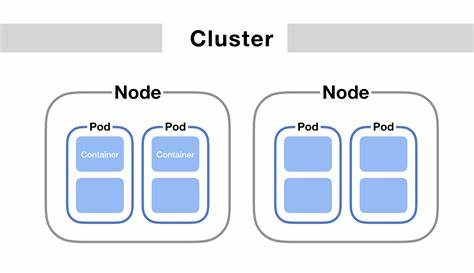

通过不同的命名空间,系统能够在同一台物理主机上运行多个隔离的环境,实现资源共享与安全隔离的平衡。NSEnter命令通过调用内核的setns系统调用,允许用户进入指定进程的命名空间,获得与目标进程相同的资源和环境视图。用户可以选择进入所有命名空间,也可以针对特定的网络、进程、挂载等命名空间单独进入,具有高度的灵活性。Kubernetes中的Pod和容器正是通过命名空间实现彼此隔离。当运行多个租户或团队应用时,确保安全边界的坚固是第一要务。攻击者一旦突破任意容器,很可能尝试横向移动,访问宿主机或其他容器资源,这严重威胁系统安全。

而NSEnter具有打开命名空间边界的能力,因此必须谨慎使用。通过合适的权限管理和安全措施,可以借助NSEnter实现高效的节点访问,方便排查Pod或节点的异常。为了在Kubernetes中使用NSEnter,必须确保操作环境具备必要的权限,通常需要运行特权Pod并开启hostPID选项,从而能够访问节点所有进程。特权模式授予容器CAP_SYS_ADMIN等关键权限,以调用setns。以k3d环境为例,创建单节点Kubernetes集群后,启动一个基于Alpine镜像的特权容器,将其绑定至节点进程命名空间,实现对节点PID 1的访问。此时运行NSEnter命令即可轻松进入宿主机的根文件系统和网络环境,直接操作节点系统文件,获取配置文件如kubeconfig,甚至调试底层进程。

这一流程不仅简化了节点管理,还避免了启用和维护SSH服务带来的复杂度和安全隐患。此外,NSEnter的命令行参数设计极为丰富,支持针对不同命名空间指定文件描述符及路径,允许在执行命令时保持当前工作目录或环境变量,极大地增强了灵活性和可定制性。这为运维人员设计自动化脚本和故障恢复方案提供了便利。值得一提的是,社区也开发了基于NSEnter的kubectl插件如kubectl-node-shell,进一步降低使用门槛,使用户能够通过Kubernetes原生命令管理节点命名空间访问,无需手动部署特权Pod。尽管NSEnter便利性突出,但它所赋予的权限极大,对安全提出挑战。实践中应严格限制允许访问特权Pod的用户权限,采用审计和监控措施,防止潜在攻击。

合理设计命名空间策略,确保Pod与节点之间的隔离闭环,是保护系统安全的关键。总结来看,NSEnter提供的一种创新方法,重新定义了Kubernetes节点访问的思路。借助该工具,运维及安全团队能够在不依赖传统SSH的情况下,实现高效、灵活且精细的节点命名空间切换,极大提升问题定位速度和系统透明度。当理解其底层机制,结合合适的安全实践后,NSEnter将成为Kubernetes运维工具箱中的利器。在未来,伴随容器技术的演进和安全需求的增长,探索更多基于命名空间的操作模式和工具,将有助于构建更安全、稳定且易维护的云原生环境。对每一位Kubernetes管理员和开发者来说,深入掌握NSEnter与命名空间的技术细节,不仅是一种技能提升,更是保障云计算平台高效运转和业务持续增长的根本保障。

。