作为网络安全领域的重要组成部分,pf(packet filter)包过滤器一直以来在FreeBSD与pfSense系统中扮演着核心角色。它不仅负责流量管理与过滤,还为系统安全提供了坚实保障。pf包过滤器最初诞生于2001年的OpenBSD系统,随后在2004年被移植至FreeBSD,这一举措也成为pfSense从m0n0wall分叉并更名的重要推动力。尽管FreeBSD与OpenBSD版本的pf包过滤器起源相同,但从2013年起,两者开始出现显著分歧,代码库逐渐独立发展。然而,近期由Kristof Provost和Kajetan Staszkiewicz领导的协调更新计划,正推动FreeBSD的pf包过滤器向OpenBSD靠拢,极大地促进了两大系统间的协作与同步,计划于2025年12月随FreeBSD 15.0版本正式发布,并预计pfSense软件也将在同期进行更新。FreeBSD与OpenBSD作为不同的操作系统,采用各自独特的内核API和资源分配机制,导致pf的实现方式在底层存在诸多差异。

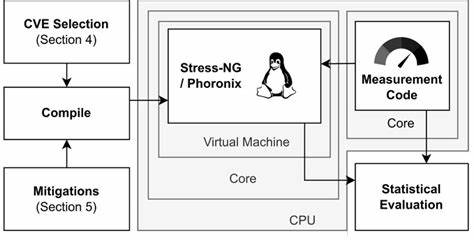

例如,内存管理方面,OpenBSD使用pool_get()函数,而FreeBSD则采用uma_zalloc()接口。这些区别虽然表面简洁,但在融合代码时仍需细致调整以确保兼容性和稳定性。此外,FreeBSD内核支持VIMAGE技术,允许在jail环境中隔离网络堆栈,从而实现多个pf实例的并行运行,方便测试和多租户应用,这一功能OpenBSD所不具备。性能方面,FreeBSD的pf包过滤器自2012年起引入了更加精细的锁机制,优化了多核处理器环境下的运行效率。功能支持方面,FreeBSD版本还涵盖了SCTP协议支持及基础的二层过滤能力,这些均在OpenBSD中缺失。两者在细节上的实现也存在差异,例如getaddrinfo()函数对特定输入的响应不同,FreeBSD会将"10"解析为IPv4地址0.0.0.10,而OpenBSD则直接报错。

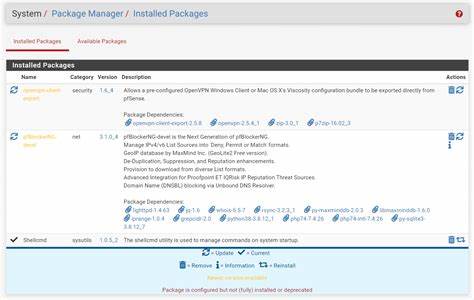

为了应对无法直接合并OpenBSD最新pf代码的局面,开发团队采取了手动补丁导入策略。相关补丁以时间顺序逐条移植入FreeBSD代码库,根据系统差异进行针对性修改,同时配套新增测试用例以防止功能回退和潜在错误。完善的测试套件和慎重的代码重构措施极大提高了更新的质量和可靠性。值得一提的是,尽管大部分更新由OpenBSD贡献给FreeBSD,反向贡献同样存在。例如FreeBSD用户Lexi Winter报告的NAT64 ICMP错误转换问题,经OpenBSD调整修正后双方均得到了改进;另一次对pfctl工具去重重复代码的清理工作,也体现了两边代码库的良性互动。最新引入的功能增强包括pfctl新增复位命令,支持管理限额、超时及调试等级,极大提升了管理灵活性。

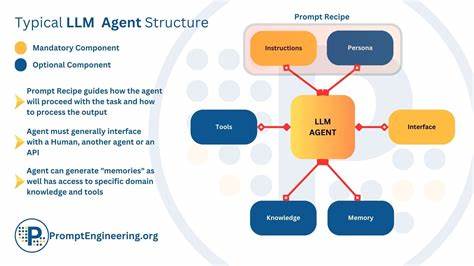

同时,支持递归清除防火墙规则及其挂载的锚点,使规则维护更为便捷。针对网络攻击防御,新的数据包速率匹配功能能够限制如ICMP回显包等流量速率,增强了DDoS防护能力。FreeBSD 14版本率先引入的状态化数据包处理(stateful scrubbing)功能支持多条清洗规则,提升网络性能。展望即将发布的FreeBSD 15.0版本,其将支持OpenBSD风格的NAT配置,使管理员能细致控制NAT策略,例如针对特定IP范围实施NAT转换。这一功能由Kajetan Staszkiewicz贡献,并由InnoGames GmbH赞助开发。整体来看,这次更新使FreeBSD的pf包过滤器在多处理器内核的兼容性与性能优化方面迈出重大步伐,强化了安全特性,扩展了灵活配置能力,也为pfSense等基于FreeBSD的项目注入了新的活力。

持续的同步更新不仅促进了OpenBSD与FreeBSD开发者之间的合作,也共同推动了现代防火墙技术的发展。未来,随着技术进步和社区贡献的不断积累,pf包过滤器有望在网络安全领域发挥更为关键的作用,满足日益复杂多变的网络环境需求,为用户带来更加安全、稳定、高效的网络访问体验。 。