近年来,随着加密货币的迅猛发展,网络犯罪分子也逐渐将目光投向这一新兴领域。朝鲜黑客组织UNC4899,作为一个与朝鲜国家支持有关的网络威胁组织,通过一系列巧妙的社会工程学手段和先进的技术攻击,不断从加密货币企业和区块链相关公司中窃取巨额资金。这一系列攻击行为不仅反映了现代网络战的复杂性,也凸显了云端环境安全保护的紧迫性。 UNC4899主要通过伪装成自由职业软件开发者的职位诱饵,在LinkedIn和Telegram等社交平台上接触目标企业的员工。他们通过发布虚假的远程工作机会,成功说服员工在其工作站执行包含恶意代码的Docker容器。这种攻击模式充分利用了员工对职业发展机会的渴望,结合社会工程学的技巧,使得威胁行为具有极强的隐蔽性和欺骗性。

该组织自2020年以来活跃在区块链和加密货币行业,以其多次引发的百万甚至数十亿美元的盗窃案而闻名。著名的攻击事件包括2022年Axie Infinity被盗取6.25亿美元,2024年DMM Bitcoin损失3.08亿美元,以及2025年Bybit高达14亿美元的资产被窃。通过持续的技术升级和目标调整,UNC4899逐渐形成了涵盖职位诱饵、云账号劫持与恶意代码植入的复合攻击链。 在云端攻击方面,UNC4899不仅直接针对云平台本身,还重点侵袭那些依赖云服务的加密货币企业,他们之前曾通过疑似入侵JumpCloud基础设施,进一步渗透至其下游客户。恶意行为者获得受害者的管理员权限后,会禁用多因素认证,最后再重新启用以规避安全监测。此外,攻击者使用多个云命令行工具结合匿名VPN进行远程操作,实施细致的侦察和凭证窃取。

在AWS环境中,黑客利用长期有效的访问密钥,绕过访问限制尝试盗取用户的会话Cookie,进而发现目标公司关键的CloudFront和S3配置,从而通过篡改JavaScript文件植入恶意代码。此类代码通常会操控加密货币功能,自动触发向黑客钱包的转账交易,大幅提升了攻击转化率和隐蔽性。 恶意软件方面,UNC4899经常利用恶意的npm和PyPI软件包作为入口,借助开源生态系统潜藏其间。例如,近半年内提到的BeaverTail木马可以收集系统信息、窃取加密货币钱包数据以及加载二次攻击载荷。值得关注的是,这些恶意包假冒流行的开发者工具,成为“软件供应链攻击”的典型代表,有效绕过常规安全检测,长期潜伏于目标系统之中。 厂商如Google Cloud和安全公司Veracode等相继公布了对这些攻击链的研究报告,不断追踪并截获黑客发布的恶意软件包,使受害者能够及时发现并防御这些日益严峻的威胁。

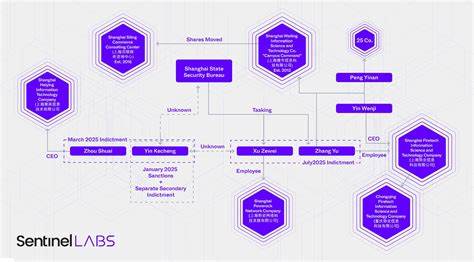

这显示出在应对如UNC4899此类高水平黑客组织时,单纯依靠被动防御已难以奏效,企业必须践行多层次安全策略,包括身份认证硬化、终端安全管控以及基于威胁情报的主动监测。 不仅如此,朝鲜黑客活动中的另一著名团体Lazarus集团,同样加大了对开源软件仓库的渗透,以达到更深层次的情报窃取及持久后门植入目的。他们的攻击模式强调利用供应链中不易察觉的环节,渗透全球关键基础设施,反映出国际网络安全形势的日益严峻。 从攻击者的角度来看,职位诱饵与社交工程的结合大大降低了入侵门槛,提高了攻击成功率。与此同时,云服务的广泛普及和复杂配置也为黑客提供了丰富的攻击面。例如,错误配置的访问权限和弱认证机制,使得攻击者能够轻松获取敏感数据和关键资产。

此外,通过植入恶意脚本操控金融交易,攻击行为更具隐蔽性且损失巨大。 面对这种威胁,行业必须聚焦于强化员工的安全意识培训,尤其是在涉及职位招聘和项目协作的环节中应保持高度警惕。加强云端访问控制与身份验证机制,打造严密的多因素认证系统,配合细粒度的权限管理,是防御的关键。同时,持续监控云环境和开发者生态中的异常行为,借助人工智能和行为分析技术尽早识别潜在攻击迹象。 此外,针对供应链攻击,企业应强化开源依赖管理,定期审计和筛查所使用的第三方软件包,确保其安全合规。安全团队需要与行业联盟和安全厂商建立协作,通过共享威胁情报,提高对最新攻击手法的响应能力。

综合来看,朝鲜黑客将职位诱饵和云端技术结合,以极具针对性的加密货币盗窃行动,对全球区块链生态造成巨大威胁。加密货币企业及相关机构,唯有保持警醒、积极部署防护措施,才能在复杂多变的网络安全环境中确保业务连续性和资金安全。随着技术的不断演进,全球网络安全社区也必须携手合作,共同遏制此类高级持续性威胁,构筑更加安全的数字经济未来。