在当今互联网安全领域,Web应用防火墙(WAF)作为第一道防线,承担着保护应用免受跨站脚本(XSS)、SQL注入等攻击的重任。然而,WAF并非万能盾牌,对于一些利用底层框架漏洞和HTTP请求解析差异的攻击手段,传统的WAF检测机制往往难以应对。近期一项针对ASP.NET应用的渗透测试研究揭示了一个令人着迷的现象:结合参数污染(HTTP Parameter Pollution)技术,攻击者能够突破严格配置的WAF,实现JavaScript代码注入,进而执行潜在的恶意操作。本文将详细讲述这一技术背后的原理、攻击过程,以及各大主流WAF对该手法的防御能力分析,同时探讨未来防御策略的发展方向。首先需要理解参数污染的基本概念。HTTP Parameter Pollution指的是请求中存在多个同名参数时,不同服务器端解析机制对这些参数值的处理存在差异。

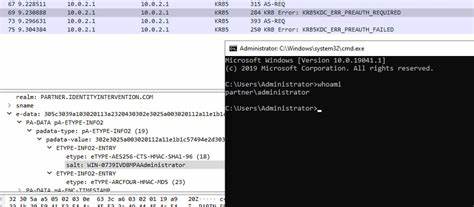

有的框架会选取第一个参数值,有的会以数组形式保留所有值,而ASP.NET方案则使用逗号将多个同名参数的值连接成一个字符串。这样的处理方式为攻击者制造了代码注入的突破口。具体来说,攻击者将恶意JavaScript代码拆分成多个参数片段,通过多次重复同名参数注入。在ASP.NET的解析逻辑中,这些参数值被拼接成一条完整的JavaScript表达式,并反映到前端页面内的JavaScript字符串上下文中。因为JavaScript语法允许利用逗号操作符来串联和依次执行多个表达式,攻击者可以构造出既符号语法要求又绕过WAF检测的代码片段。比如,攻击者发送如下参数请求:/?q=1'&q=alert(1)&q='2,经过ASP.NET处理后合并为1',alert(1),'2,最终形成userInput = '1',alert(1),'2';的JavaScript代码。

这段代码不仅语法正确,还执行了alert函数,实现了跨站脚本攻击效果。尽管传统的WAF都具备根据已知攻击特征进行拦截的能力,但它们普遍以单个参数为单位进行检测,无法准确捕获参数之间的关联和逻辑拼接,从而对参数污染攻击的识别存在盲区。恶意载荷被拆成多个看似无害的部分,令签名匹配与行为规则难以奏效。此外,WAF缺乏对应用架构特异性参数解析流程的深入模拟,例如ASP.NET的逗号拼接机制,使得检测策略难以覆盖所有变种攻击路径。一些高级的WAF产品引入机器学习技术试图提升反应灵敏度,通过分析流量模式及异常行为识别未知攻击,但实战中研究团队发现该方法在训练数据有限的情况下仍然存在漏洞,被自主开发的自动化黑客机器人(hackbot)成功绕过。该hackbot能自动生成并测试多种变种payload,寻找配置盲区并迅速发现规避检测的突破口。

令研究人员意外的是,复杂度高的参数污染攻击与简单的绕过技巧能够同时发挥作用。例如在对微软Azure WAF默认规则套件的自动测试中,机器人发现了一条利用转义字符差异引发绕过的payload,即test\\';alert(1);//。该载荷通过双反斜杠和单引号组合,利用WAF与JavaScript引擎对转义处理不一致的解析差异达到躲避拦截的效果。基于以上特点,可以说参数污染结合JavaScript注入构成了对现有WAF体系的严峻挑战。为了验证其影响力,研究团队对市场上17款不同供应商和配置的WAF进行了测试,覆盖AWS WAF、Azure WAF、Google Cloud Armor、Cloudflare、Akamai、FortiWeb以及开源的open-appsec等。测试中设计了从简单到复杂的多套恶意载荷,涵盖了基础字符串终止插入、变量拼接、分行表达式注入以及启发式检测规避。

结果显示绝大多数传统规则集依然在此类攻击下表现不佳,尤其是AWS WAF多个规则套装均被轻松绕过,仅Google Cloud Armor、Azure WAF和open-appsec凭借其高级规则和模型算法成功阻挡大部分测试攻击。此外,研究进一步指出,防御技术的发展需从单纯依赖规则签名转向具备深度上下文理解和应用解析能力的方向探索。WAF若要有效应对此类攻击,必须实现对HTTP参数多重出现行为的精准仿真,尤其针对不同框架的解析逻辑进行定制化模拟。同时结合对输出场景(如JavaScript代码块)的语法敏感性检测,以及动态环境下的代码行为分析,提升入侵检测的准确率与防御稳健性。针对这种复杂的安全问题,自动化工具和人工辅助的结合显得尤为重要。自动化黑客机器人不仅能快速生成海量变种payload,检验安全控件弱点,还能通过机器学习优化检验策略,不断适应防御机制更新,形成攻防双方动态升级的态势。

而安全专家则能基于这些反馈分析攻击原理,设计更有效的补丁及策略。通过二者有机配合,才能构筑更为坚固的应用防御体系。总结来看,参数污染带来的攻击能力揭示了Web安全中的一个底层短板:解析差异与语法特性结合的场景极易被利用,单靠传统WAF规则难以全面防护。随着攻击技术的日益精细化和自动化工具的普及,WAF行业需要加快向深度语义理解和上下文敏感检测转型,同时保持配置灵活性与运行效率的平衡。对于应用开发者而言,切不可完全依赖WAF作为安全防护的终极方案,应从源头减少反射型XSS和不安全的动态脚本渲染,保障参数处理和输出编码的安全。结合安全设计规范、静态动态分析工具和定期安全测试,从根本上缩小攻击面,方能提升整体系统的防御能力。

本文研究的实践经验与测试数据不仅为安全从业人员提供了宝贵的参考,也催促业界思考如何在复杂的现代网络环境中实现更为智能和适应性强的安全防护。未来,随着人工智能及自动化渗透测试技术的深入应用,希望能激发更多创新防御方案,为网络空间构筑更加坚固的安全壁垒。 。