随着移动办公和云端协作的普及,邮件同步服务成为企业通信中的核心环节。Z-Push作为微软ActiveSync协议的开源实现,广泛应用于邮件、联系人和日历的同步。然而,近期安全研究团队在Z-Push 2.4.4+0版本中发现了一处令人警醒的SQL注入漏洞,揭示了即使是成熟的开源软件也可能存在潜在安全威胁。该漏洞的发现不仅为漏洞研究领域带来了新的思考,也提醒企业在软件部署和维护过程中必须加倍重视细节,扎实做好安全防护。 Z-Push SQL注入漏洞的背景值得关注。Z-Push服务通常部署在企业内部或者云服务器上,负责处理移动设备与邮件服务器之间的数据同步请求。

服务端支持用户认证和访问权限控制,通常默认配置会启用身份验证,以防止未授权访问。研究团队最初以为这是一套配置完善、响应稳定的系统,毫无明显漏洞迹象。然而,正是这种“表面坚固”的安全防护掩盖了潜藏的脆弱点。 在进行常规渗透测试时,研究人员针对URL参数、POST数据以及HTTP头部信息进行了多种SQL注入尝试,均未获得明显的异常响应。这种一致的响应时间大约在0.6至0.7秒之间,且无明显错误提示,使得传统的注入检测方法难以奏效。面对表面平静,研究人员将目光转向了不易察觉的认证流程,尤其是HTTP Basic认证头中的用户名字段。

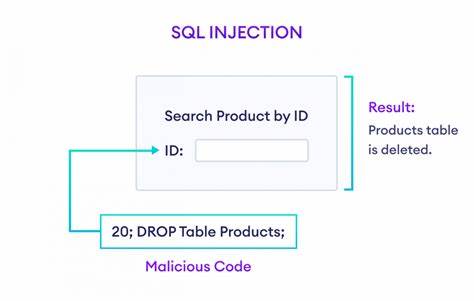

突破口出现在用户名字段的输入处。当研究者尝试在该字段注入带有延时的SQL语句时,服务器的响应时间明显延长,验证了注入的成功。例如,使用包含pg_sleep(5)函数的注入语句后,响应时间竟达到近8秒,远超正常反应,成功说明了后台数据库采用的是PostgreSQL。这一发现揭示了认证部分代码存在SQL语句未经过充分过滤或转义即直接执行的风险,形成了攻击面。 这种认证头中的SQL注入漏洞具有极高的危害性。攻击者无需访问其他接口,只需发送精心构造的认证请求,即有可能在数据库层面获得任意查询执行权限。

通过时间盲注技术,攻击者得以探测系统的数据库结构、版本信息,甚至进一步实施数据泄露或权限提升攻击。与此同时,认证相关的注入点往往被忽视,攻防对抗中存在较大盲区。 成功利用该漏洞需要攻击者具备一定的SQL语法知识和精确的时间盲注技巧。防御角度看,最关键的措施是拒绝对认证信息进行未经消毒的直接数据库调用。应用程序应严格使用预编译语句(Prepared Statements)及参数化查询,杜绝拼接字符串的方式。同时,服务器应配置合理的输入验证机制,对用户名、密码等敏感字段实施白名单或正则筛查,并结合异常响应监控,及时识别异常请求。

此外,企业应强化日志审计功能,对异常认证尝试进行限制与告警。配合WAF(Web应用防火墙)规则,能够在一定程度上防止基于时间盲注的探测攻击。定期的安全评估也必不可少,尤其是针对欢迎信息或未加保护的接口要格外小心,防止通过信息泄露获得版本号等有价值的线索。 Z-Push SQL注入漏洞的发现再次提醒我们,安全防护不能仅限于表层检测。开发团队应深入理解第三方组件的工作机制及潜在风险,做好代码审计和动态测试。安全研究人员则需保持耐心和系统性,细致排查各类输入出口,尤其是那些表面看似安全的认证流程。

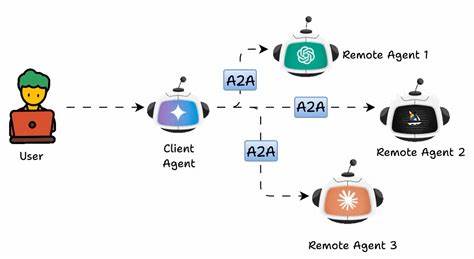

后续的响应措施也显示了行业的积极态度。漏洞通过HackerOne平台提交后,相关维护团队迅速响应,及时修复并发布补丁版本,体现了开源社区对安全问题的重视和迅速响应能力。这对于广大依赖Z-Push服务的企业和用户来说,是非常值得欣慰的信息。 从技术发展角度看,结合AI技术辅助自动化漏洞检测,未来SQL注入等常见漏洞的发现将更为高效。此外,动态语义分析和模糊测试能够扩展测试覆盖面,降低漏报、误报率。安全防护体系逐步完善,将为互联网应用保驾护航。

综合来看,Z-Push中的SQL注入漏洞虽是一个“小小的裂缝”,却足以令整个系统陷入危险状态。安全不应成为软件开发的附加选项,而应深入每一个开发与运维环节。借鉴此次漏洞的研究与响应,企业必须强化安全意识,完善身份认证机制,严控数据库访问路径,提升整体防御能力。 未来,广大开发者和安全从业人员需携手推动安全技术创新,开展更具针对性的渗透测试,及时修补漏洞,保障用户数据安全和信息资产稳固。面对日益复杂的网络威胁,唯有保持敏锐洞察与坚定防线,才能真正实现持续安全保障。