近年来,软件供应链安全问题日益成为网络安全领域关注的焦点。背后不仅是技术手段的升级,更是攻击者策略多样化和隐蔽化的体现。最新曝光的Water Curse组织通过劫持多达76个GitHub账户,利用这一全球最大的代码托管和协作平台,成功实施了一场多阶段的恶意软件传播攻势,令人警醒。Water Curse的攻击手法巧妙地利用了开发者社区对开源资源的信任,将恶意代码隐藏在看似普通的渗透测试工具和开发项目中,实现了强大而隐蔽的感染链。作为一种新型的网络威胁,Water Curse试图模糊红队工具和活跃恶意软件的界限,利用GitHub这一合法渠道破坏传统安全防线。研究表明,这次多阶段攻击不仅涉及Visual Basic Script(VBS)和PowerShell等多样化脚本语言,还运用了高度复杂的代码混淆技术和反调试方法,成功绕过了主流反病毒软件和调试工具的检测。

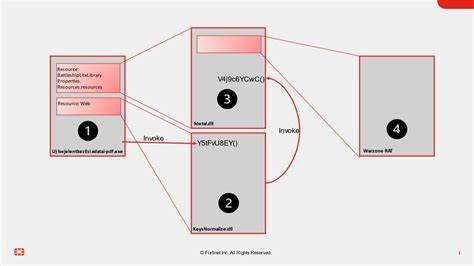

同时,通过特权升级和持久化机制,攻击者能在被感染系统上长期潜伏,持续窃取包括凭据、浏览器数据和会话令牌在内的敏感信息。Water Curse的整体架构透露出极强的跨功能开发能力,覆盖了游戏作弊工具、加密货币钱包辅助工具、OSINT抓取器和电子垃圾邮件机器人等多种类型,展现了横跨多个垂直领域的攻击策略。这种灵活性和广泛性进一步加大了防御的难度,也凸显了恶意行为背后的财务动机,尤其以凭据盗窃、会话劫持和非法访问转售为主要目标。值得注意的是,攻击者不仅依靠GitHub上的恶意仓库发布载荷,还结合了诸如Cloudflare临时隧道、Ngrok和LocaltoNet等合法第三方平台,动态建立短暂且难以追踪的中转站,极大提升了攻击的隐蔽性与大规模传播能力。这种“合法服务滥用”的趋势为安全社区提出了新的挑战:如何在不干扰正常运营和开发环境的前提下,准确识别并阻断恶意流量和行为。Water Curse的活动可能与此前曝光的Stargazers Ghost Network攻击系统存在一定关联,其采用的<PreBuildEvent>攻击技术与Stargazers以往的攻击方式如出一辙,使得研究人员推测两者之间或存在合作和技术共享。

该技术的核心是通过项目预构建事件注入恶意代码,确保在软件编译和包装环节就植入后门,实现从源头上的攻击渗透。这种攻击链中还穿插着外部资源的调用和执行,如从公共文件分享和加密存档中下载电子应用,进行系统侦察和控制,增强了攻击的多层面渗透能力。更为严重的是,水镜组织的行为已经持续了一年多,至少从2023年3月开始活跃,且影响范围广泛,涉及全球多个区域的组织和机构。与此同时,该组织对跨平台恶意软件如Java基础的Sorillus Trojan(又称Ratty RAT)以及与之相关的SambaSpy病毒的使用,彰显了其在金融和专业服务领域精准打击的目标倾向。针对会计师和税务专业人士发动的诱导性钓鱼邮件配合OneDrive和MediaFire等云存储服务,通过HTML走私等隐蔽手法来掩盖恶意代码,进一步显示出攻击者的战略用心和技术成熟度。面对Water Curse这一复杂且多样化的威胁,企业和开发者必须采取多层次的防御体系。

一方面,应加强对GitHub仓库和开源组件的审查与监控,借助代码分析工具及行为检测技术追踪异常活动。另一方面,强化终端安全,部署针对PowerShell和VBS脚本的防护策略,防止恶意脚本的执行与扩散。同时,提升员工网络安全意识,防范钓鱼攻击和社会工程漏洞,尤其是在邮件附件和链接的使用上保持谨慎。此外,跨组织间的情报共享也尤为关键,安全厂商与技术团队需对这类威胁进行持续跟踪和研究,及时发布预警和防御解决方案。Water Curse攻击事件再次警示信息安全生态中可信渠道被滥用的风险。GitHub作为全球开发者首选平台,其运营方亦有责任加强审核机制和安全防护,打击恶意行为,保障供应链的安全稳定运行。

网络安全的防御不仅是技术战,更是一场攻防双方不断博弈的智慧较量。前瞻性的安全战略、实时的威胁监测以及包括自动化手段在内的多重防护措施,将成为抵御类似Water Curse威胁的有效利器。随着攻击手法的不断演变,只有让安全意识走进每个开发者、每个企业的日常,才能构筑起强大而坚实的数字防线,守护信息资产的安全与完整。Water Curse不仅是一场网络攻击事件,更是对全球软件供应链安全的一次深刻警醒。网络安全的未来,需要全社会共同面对挑战,拥抱创新,筑牢防线。