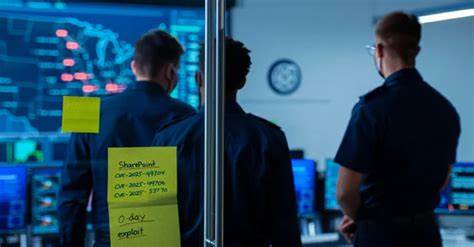

近期,美国网络安全与基础设施安全局(CISA)于2025年7月22日紧急将两项关键微软SharePoint漏洞纳入“已知被利用漏洞目录”,要求联邦民用执行机构(FCEB)必须在7月23日前完成漏洞修复。这两项漏洞编号分别是CVE-2025-49704和CVE-2025-49706,已被证实正被中国境内的高级黑客组织在实际环境中利用进行攻击。作为微软主流办公协作平台的重要组成部分,SharePoint的安全问题频发,且往往被归类为关键资产,其漏洞被成功攻破后,可能导致组织内部敏感数据泄露及系统全面受控。漏洞本身涉及远程代码执行(RCE)和身份伪造(Spoofing)两个关键环节的联合利用。专家分析指出,这一漏洞链统称为“ToolShell”,被中国著名黑客集团“亚麻台风”(Linen Typhoon)和“紫罗兰台风”(Violet Typhoon)所掌控,自7月初以来针对企业和政府机构环境发起针对性入侵。虽然微软官方此前仅在安全公告中披露另一款漏洞CVE-2025-53770处于被利用状态,但安全社区和情报机构的进一步调查挖掘出更为复杂的攻击链条。

具体来看,CVE-2025-49704允许攻击者在未授权的情况下执行远程代码,进而控制SharePoint服务器。CVE-2025-49706则涉及用户认证绕过,攻击者通过获得合法访问权限后可以更容易操控系统。此外,CVE-2025-53770融合了身份验证绕过和远程代码执行两大技术缺陷,构成了更为强大和隐蔽的攻击桥梁。安全专家指出,CVE-2025-53771虽被公布为路径遍历漏洞,但并非构建攻击链的核心要素,主要作为已修补漏洞的规避工具。正因如此,这些漏洞共同构建起一条既具备广泛攻击面又能绕过多重防护的复合型高级威胁链。除漏洞本身的技术细节外,攻击手法更加令人担忧。

黑客集团成功在SharePoint服务器上部署网路后门(Web Shell),使其能够持续获取机器密钥等关键加密信息。对应厂商安全报告显示,攻击者利用经过编码的PowerShell脚本伪装的“client.exe”恶意程序,被重命名为“debug.js”以掩人耳目,诱导系统执行。此恶意程序不仅负责收集系统信息,还能够窃取关键的加密密钥与凭据,严重危及受害组织的数字安全,可能导致更大范围内的渗透与数据泄漏。面对不断演进的威胁,部分安全防护措施如微软的反恶意软件扫描接口(AMSI)也被证明难以完全阻挡攻击。安全公司watchTowr Labs研究表明,他们已成功构建绕过AMSI的攻击方法,这表明尽管部分企业通过启用AMSI试图防御漏洞利用,但此类措施远非万无一失,依赖于此反而存在极大风险,容易被黑客突破后肆意操控网络环境。鉴于国家级黑客组织的参与程度和活跃攻击态势,专家一致强调各机构必须优先施行官方发布的补丁,避免以“启用AMSI”等替代方案误导安全防护策略。

CISA作为国家安全防务的重要监管机构,正与微软及其他联邦与地方部门协作,全面评估攻击影响范围及后续应急处置方案。迄今已有约400家政府机构、企业及其他实体证实遭受入侵,这一数字还在持续上升。CISA发言人Chris Butera表示,联邦及州级政府机构正同步采取应对措施,努力抑制事件风险。其呼吁所有相关组织务必在规定期限前完成系统更新和漏洞修补,强化监控,确保内部网络安全防线稳固。此次事件再次提醒全球信息安全领域,传统集中式管理系统与远程办公环境日益普及,但对应安全投入和维护不能掉以轻心。SharePoint作为众多组织数字化转型的核心工具,其安全架构漏洞一旦暴露,带来的后果极其严重。

网络安全专家建议,除了严格执行厂商补丁更新之外,加强日志审计与异常检测能力,提升员工的安全意识教育,构建多层次安全防御体系等举措也同样关键。同时,密切关注最新威胁情报,主动开展模拟攻击和红蓝对抗,提前发现潜在隐患,才能有效抵御持续升级的复杂网络攻击。综合来看,CISA此次紧急下发补丁通知的举措,不仅体现出对国家关键基础设施安全的高度重视,也是应对复杂网络威胁日益严峻形势的积极反应。各类组织应将该事件视为一场警钟,推进技术革新与安全管理的深度融合,确保在全球数字竞争背景下,构筑牢不可破的网络安全防线。未来随着云计算、人工智能等技术的不断渗透,信息系统的复杂度和攻击面将持续扩大,全球安全生态环境也将面临前所未有的挑战。安全厂商与研究机构必须携手联动,推动漏洞披露和响应机制的创新升级。

各方同时需加强法规监管,完善漏洞管理流程,形成多方协作、快速响应的防护合力,为数字社会的稳定健康发展保驾护航。总而言之,微软SharePoint漏洞被中国黑客集团积极利用,导致大范围入侵事件发生,CISA的迅速介入和迫切补丁发布,彰显了网络安全防御的紧迫性和挑战性。只有各方高度协同,持续增强系统防护与风险管控能力,才能切实保障信息安全免遭各类攻击威胁,实现真正的网络空间安全可靠。