在当今云计算和容器技术迅猛发展的时代,容器已经成为应用部署和管理的重要工具。然而,随着多租户环境的普及以及对安全性的日益关注,传统容器隔离机制的局限性也逐渐显现。如何有效地隔离不同容器中的运行代码,防止潜在的安全风险,成为技术领域亟需解决的问题。GVisor应运而生,作为一种创新的容器安全隔离方案,正逐步引起业内的广泛关注。 gVisor是什么?简单来说,gVisor是一种用户态内核的实现,充当容器与宿主机Linux内核之间的中间层。传统的Docker容器直接共享宿主机的Linux内核,利用Linux命名空间(namespace)、控制组(cgroup)等技术实现资源隔离,虽然在性能和资源利用方面表现优异,但这一共享模型也带来了安全隐患。

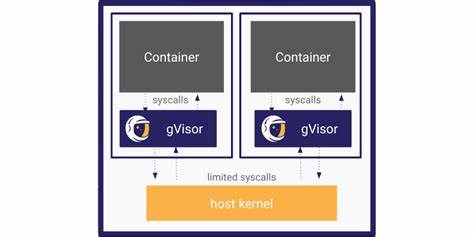

恶意容器内的代码如果利用内核漏洞,可能突破容器边界,影响宿主机及其他容器的安全。 针对这样的安全挑战,gVisor提出了一种全新的解决思路。它在用户空间实现了一个轻量级的内核抽象层——Sentry,能够捕捉并拦截容器内应用程序发出的系统调用,然后对这些调用进行模拟和限制,最终以更安全、更受控的方式访问宿主机资源。换句话说,容器中的应用程序并非直接与宿主机内核交互,而是先经过gVisor的中介层,这极大降低了宿主机暴露于不可信代码的风险。 从技术角度来看,gVisor的Sentry相当于运行一个“用户态内核”,它实现了大量的Linux系统调用,这些调用涵盖了文件系统、网络、进程管理等关键功能。Sentry的设计用Go语言完成,Go语言天生具备内存安全优势,可以有效避免诸如缓冲区溢出和使用后释放等常见安全漏洞,这相比传统的C语言内核模块更加安全可靠。

与此同时,gVisor使用安全机制如seccomp-bpf对系统调用进行过滤和限制,确保只有必要且安全的调用被传递给宿主内核。 gVisor的工作原理可以简单概述为:当容器内程序发起系统调用请求时,调用不会直接到达宿主内核,而是先被Sentry拦截并在用户态完成相应的操作。这种机制有效缩减了容器对宿主机内核的依赖和攻击面,极大提升了隔离性和安全性。 虽然gVisor通过模拟内核系统调用带来了显著的安全优势,但它同样存在一定的性能成本。每次系统调用都需要在用户态进行拦截和处理,避免了直接访问内核的高效路径,导致在频繁进行I/O操作或系统调用密集型的应用中,性能开销明显增加。这也是为何gVisor更适合运行一些中等负载、对安全性有较高要求的多租户应用,而非高性能计算场景。

现实应用中,Google Cloud Platform早期的Cloud Run服务就曾基于gVisor实现容器隔离,利用其信息安全优势保护客户数据与服务环境。尽管由于性能考量,Cloud Run目前部分回归使用纯Linux内核或者虚拟化技术,但gVisor依然是众多云服务和容器管理平台中重要的安全隔离选项之一。GKE(Google Kubernetes Engine)中也集成了gVisor沙箱功能,为需要安全隔离的容器提供更强的防护层。 与其他安全隔离方案比较,gVisor介于传统容器和轻量级虚拟机之间。比如Firecracker微型虚拟机提供了完整的硬件虚拟化隔离,安全性极高,但也带来了更大的资源开销。相比之下,gVisor通过实现用户态内核来平衡安全与性能,使得容器的部署更灵活,资源利用率更高。

这种设计理念使其成为那些想在安全和效率之间寻找最佳折衷的用户的理想选择。 实际操作中,使用gVisor的容器依然可以用熟悉的Docker命令执行,只需指定使用gVisor的运行时(如runsc)作为容器的runtime即可。这种兼容性保证了开发和运维的便利性,让安全隔离不再是复杂且昂贵的负担。 深入研究gVisor的日志和系统调用追踪,可以发现Sentry如何详细地拦截和处理每一次调用,确保每一步操作都符合安全策略。此外,由于gVisor对调用的模拟具有一定程度的可控性,也方便开发者在调试和问题排查过程中定位安全边界内的异常行为。 总的来说,gVisor在确保容器安全性的同时,也在不断优化其性能表现和系统兼容性。

它不仅展示了用户态内核的强大潜力,也在容器技术生态中推动着安全隔离理念的进步。随着云计算和多租户应用的持续扩展,gVisor有望成为更多企业和开发者关注的焦点。 未来,gVisor将继续完善对Linux系统调用的支持,提升其对复杂应用场景的适应性。同时,社区的积累和反馈也将促进其稳定性和性能的不断提升。对于追求安全的容器部署者来说,gVisor提供了难得的保护屏障,兼顾了安全与便捷,是云原生安全架构中不可忽视的重要工具。